Chinese staatshackers van de Hafnium-groep voeren een aanval uit met Tarrask-malware op Windows. Hierbij wordt de Windows-security omzeild via de Windows Task Scheduler.

Microsoft waarschuwt dat de Chinese staatshackers van Hafnium het opnieuw op Windows hebben voorzien en een aanval uitvoeren met Tarrask-malware. Deze malware is ontworpen voor het kunnen vermijden van beschermingsmogelijkheden in het besturingssysteem die de Windows Task Scheduler gebruiken. Op deze manier kan de malware zich verbergen en geven getroffen devices aan niet te zijn getroffen.

De staatshackers van Hafnium zijn al langer bekend. Vorig jaar voerden de hackers een grote aanval uit op Microsoft Exchange.

Bug in Windows Task Scheduler

Meer concreet exploiteren de hackers een bug in Windows Task Scheduler voor het opruimen van hun aanwezigheidssporen. Ook zorgen de activiteiten ervoor dat de on-disk malware die achterblijft na een aanval, niet laats zien wat de Tarrask-malware precies uitvoert. Hiervoor wordt de geassocieerde ‘Security Descriptor registry value’ verwijderd.

Het uitwissen van alle sporen maakt het de hackers mogelijk ongezien op de getroffen devices aanwezig te blijven. Hierdoor zijn zij in staat deze op een gegeven moment weer over te nemen voor uiteenlopende command & control-activiteiten, aldus de techgigant.

Mitigatie door admins

Microsoft is inmiddels bezig de bug te fixen en andere maatregelen te nemen tegen de exploit. Ook securityexperts van bedrijven zelf kunnen actie ondernemen om te kijken of zij door de hackers zijn getroffen en deze eventueel te migiteren.

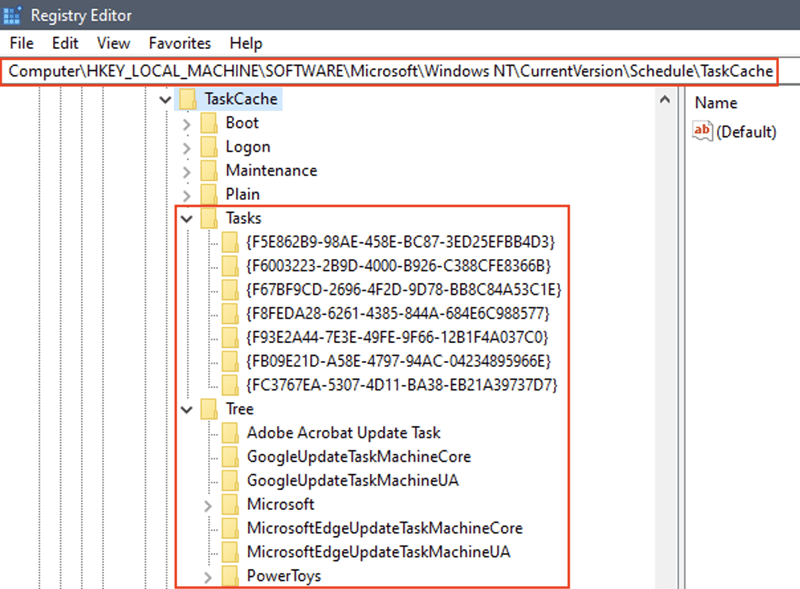

Securityspecialisten moeten daarvoor wel handmatig de Windows Registry checken voor taken die worden uitgevoerd zonder een zogenoemde ‘SD (security descriptor) Value’ in hun Task Key. Ook kunnen zij de ‘Security.evtx’- en de Microsoft Windows TaskScheduler/Operational.evtx -logs inzien voor events voor verborgen taken die aan de Tarrask-malware zijn gerelateerd.

Ook roept de techgigant op logging aan te zetten voor ‘TaskOperational’ in de Microsoft Windows TaskScheduler/Operational Task Scheduler-log en de netwerkverbindingen naar buiten van kritische Tier 0- en 1-assets in de gaten te houden.

Tip: Microsoft Exchange Server gehackt: wat zijn de gevolgen?