Botnet EnemyBot breidt zich razendsnel uit naar meerdere platforms. Dit stellen securityonderzoekers van AT&T Alien Labs in een update over de voortgang van het nieuwe botnet.

Het in april dit jaar ontdekte botnet, eigenlijk malware die code bij elkaar voegt en breed kan worden ingezet, is volgens de onderzoekers druk bezig zijn ecosysteem uit te breiden. Vooral richt het botnet zich op kwetsbaarheden in webservers, content managementsystemen, IoT-devices en op Android gebaseerde devices. Daarnaast zijn nu ook ongeveer een dozijn processor-architecturen kwetsbaar geraakt.

Het botnet richt zich vooral op het lanceren van gedistribueerde DDoS-aanvallen en heeft ook modules voor het scannen naar nieuwe doelwitten en het infecteren van de doelwitten. Aangezien de nieuwste kwetsbare devices zeer krachtig kunnen zijn, denken de securityspecialisten ook dat hackers getroffen devices willen inzette voor onder meer crypto mining.

Keksec-hackers verantwoordelijk

Volgens AT&T Alien Labs zitten de hackers van Keksec achter het botnet. Deze bekende groep is ook verantwoordelijk voor onder meer kwaadaardige projecten/aanvallen als Tsunami, Gafgyt, DarkHTTP, DarkIRC, en Necro.

Daarnaast heeft iemand die nauw met de hackers van Keksec is verbonden onlangs de broncode van EnemyBot gepubliceerd. Hierdoor kan het botnet zich verder verspreiden.

Bekende kwetsbaarheden in EnemyBot

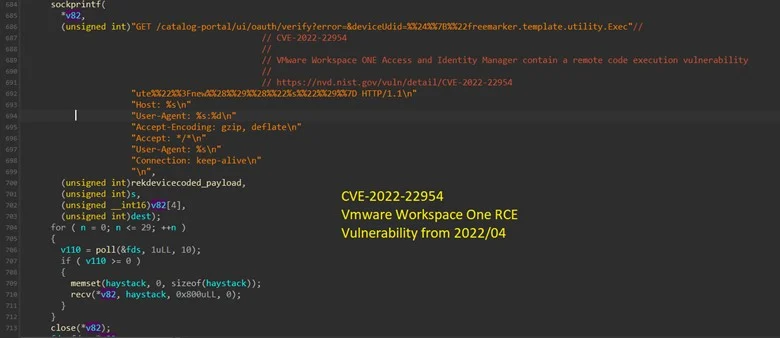

In totaal zouden de laatste varianten van het EnemyBot-botnet nu 24 verschillende exploits bevatten. Vooral zijn dit zeer kritische exploits, maar ook wat kwetsbaarheden die geen CVE-nummer (nog) hebben. Dit zou de bestrijding van het botnet extra lastig maken.

Belangrijke kwetsbaarheden die in de code van het botnet zijn aangetroffen, zijn de kritieke kwetsbaarheid CVE-2022-22954 voor VMware Workspace ONE en VMware Identity Manager, CVE-2022-22947 voor Spring, CVE-2022-1388 die van invloed is op F5 BIG-IP. Ook wordt het belangrijke commando RSHELL ondersteund. Met dit commando kunnen hackers firewall-restricties links laten liggen en op die manier toegang krijgen tot de geïnfecteerde machine.

De experts geven aan dat bedrijven een infectie met EnemyBot kunnen voorkomen door snel patches te draaien van bovenstaande CVE’s. Beter kunnen zij direct bij elke nieuwe bekend geworden kwetsbaarheid hun systemen onderzoeken en zo snel mogelijk patchen.

Tip: Kritieke kwetsbaarheden in VMware Workspace ONE Access, vIDM en vRA