Microsoft heeft onlangs een kwetsbaarheid in Service Fabric gepatcht. De kwetsbaarheid werd ontdekt door securityspecialisten van Unit42 van Palo Alto Networks.

De kwetsbaarheid in Service Fabric heet ‘FabricScape’ en is geregistreerd als CVE-2022-30137. De kwetsbaarheid maakt het mogelijk om alle diensten en applicaties aan te vallen die Service Fabric ondersteunt. Denk daarbij aan Azure Azure Service Fabric, Azure SQL Database, Azure CosmosDB, Cortana en Microsoft Power BI.

Overnemen nodes in cluster

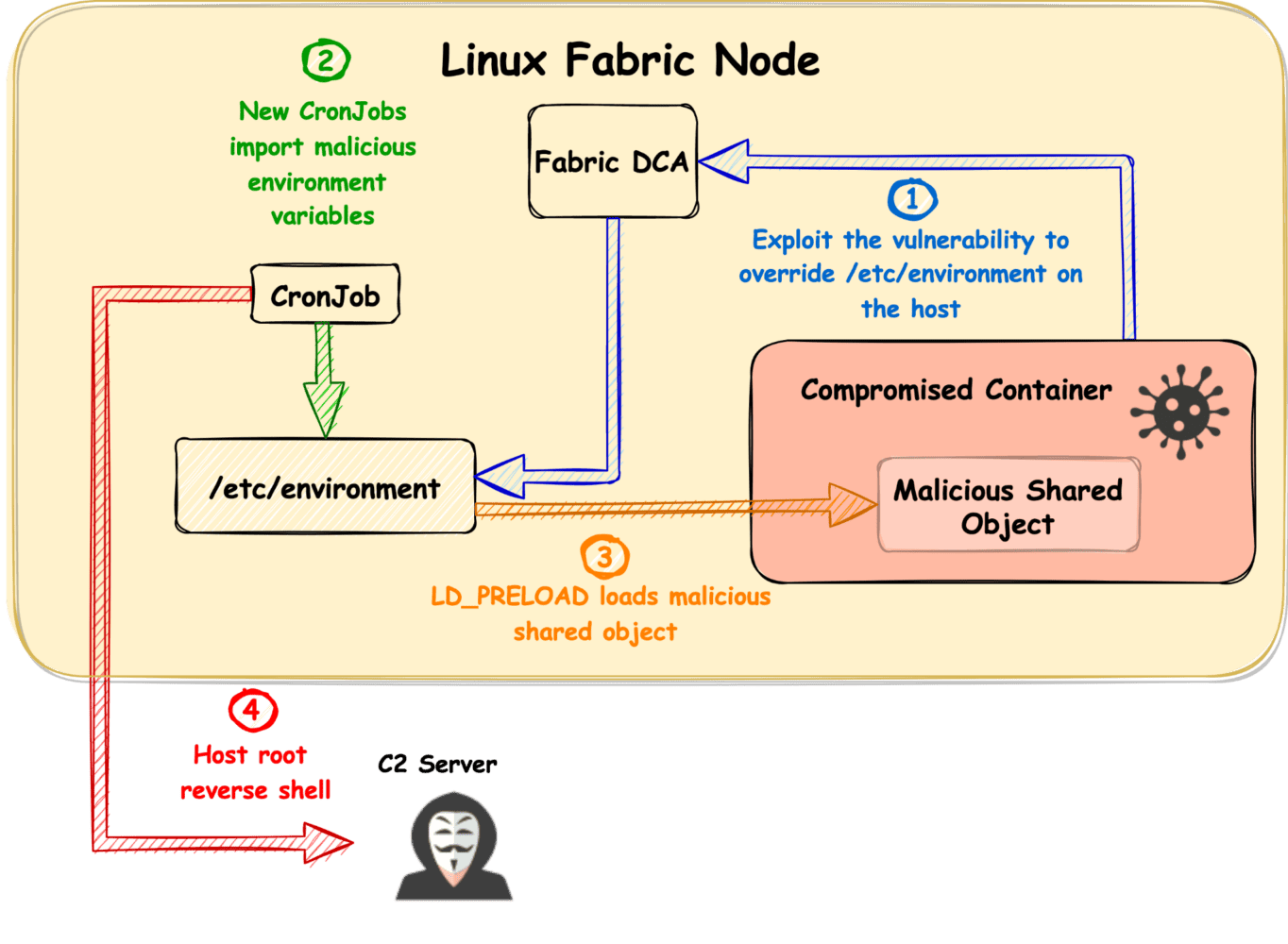

De onderzoekers van Unit42 ontdekten dat de kwetsbaarheid hackers de gelegenheid geeft root privileges te krijgen op een node. Vervolgens zijn alle andere nodes op de cluster over te nemen.

Hiervoor moeten de hackers read/write-toegang hebben tot een cluster en de mogelijkheid om code uit te voeren met een Linux container die toegang geeft tot de Service Fabric runtime. Volgens de experts zit het probleem in een logfunctie met hoge privileges in het Data Collection Agent-onderdeel (DCA) van Service Fabric.

Door workloads in containers aan te passen kunnen hackers bestanden overschrijven met rogue links. Deze maken het mogelijk om DCA als een root op een node te draaien, zodat elk willekeurig bestand kan worden overschreven. Op deze manier kunnen hackers de node overnemen.

Fix van Microsoft

Opvallend genoeg doet de kwetsbaarheid zich alleen voor bij het gebruik van Linux containers. Voor Windows containers zijn hackers niet in staat zogenoemde ‘symlinks’ aan te maken. De kwetsbaarheden zijn volgens de securityspecialisten van Palo Alto Networks nog niet in de praktijk misbruikt. Wel moeten bedrijven direct in actie komen om dit probleem voor hun omgevingen aan te pakken.

Microsoft zelf heeft inmiddels een patch uitgebracht. De techgigant roept op de fix zo snel mogelijk te implementeren. Ook worden bedrijven geadviseerd om niet-vertrouwde applicaties niet in Service Fabric te draaien.