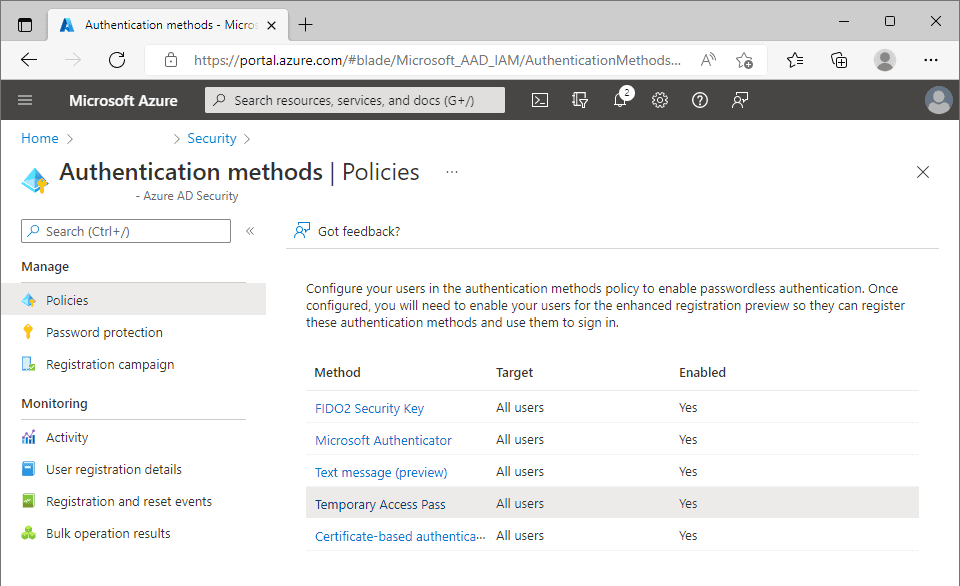

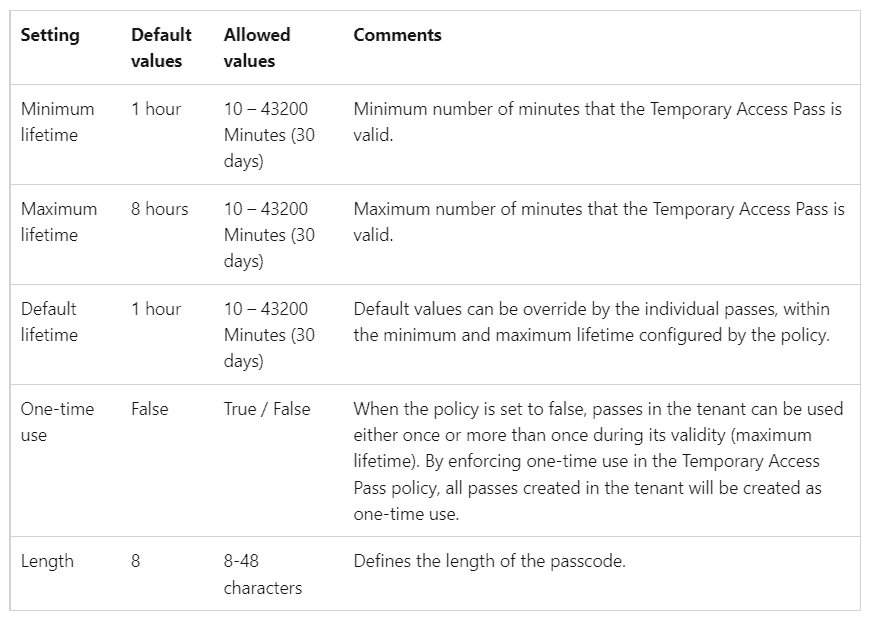

Microsoft geeft beheerders van Azure Active Directory (Azure AD) de mogelijkheid op tijd gebaseerde inloggegevens te genereren. Deze specifieke inloggegevens kunnen worden gebruikt voor passwordless authenticatiemethoden tijdens onboarding voor Windows of voor het herstellen van accounts na verlies van inloggegevens of FIDO2 keys.

De nu aan Azure AD toegevoegde Temporary Access Pass (TAP)-functionaliteit kunnen worden gebruikt voor het veilig registeren van passwordless-methoden als het inloggen op mobiele telefoons, het toepassen van anti-phisihingmethodes als FIDo2 of bij het voor de eerste keer registreren voor Windows.

Ook voor herstelacties

Daarnaast maakt het tijdsgerelateerd toegang geven tot Azure AD het ook mogelijk herstelacties makkelijker uit te voeren. Vooral wanneer gebruikers sterke authenticatiemethoden kwijt zijn of hebben vergeten en zij moeten inloggen voor nieuwe authenticatiemethoden.

TAP-inloggegevens kunnen in de Azure AD-portal worden aangemaakt en verwijderd door beheerders die specifieke rollen hebben voor Azure AD. Denk daarbij aan rollen als Global-, Privileged Authentication- en Authentication-beheerders.

Uitvloeisel van stengere standaardsettings

De introductie van deze TAP-methodes past in de recente stap van Microsoft om voor alle eindgebruikers van Azure AD striktere veilige standaardsettings te introduceren. In januari 2020 werden al 60.000 nieuwe gebruikers van Azure AD van deze default settings voorzien. Straks moet dit hebben plaatsgevonden voor alle 60 miljoen eindgebruikers.

De opgelegde veiligere standaardsettings omvatten onder meer vereisten voor moderne authenticatie. Denk daarbij aan passwordless sign-in en MFA.

Tip: Microsoft voert striktere security door voor Azure Active Directory