Google Cloud komt met nieuwe functionaliteit voor het detecteren van malafide aanvallen die gebruikmaken van pentesttool Cobalt Strike.

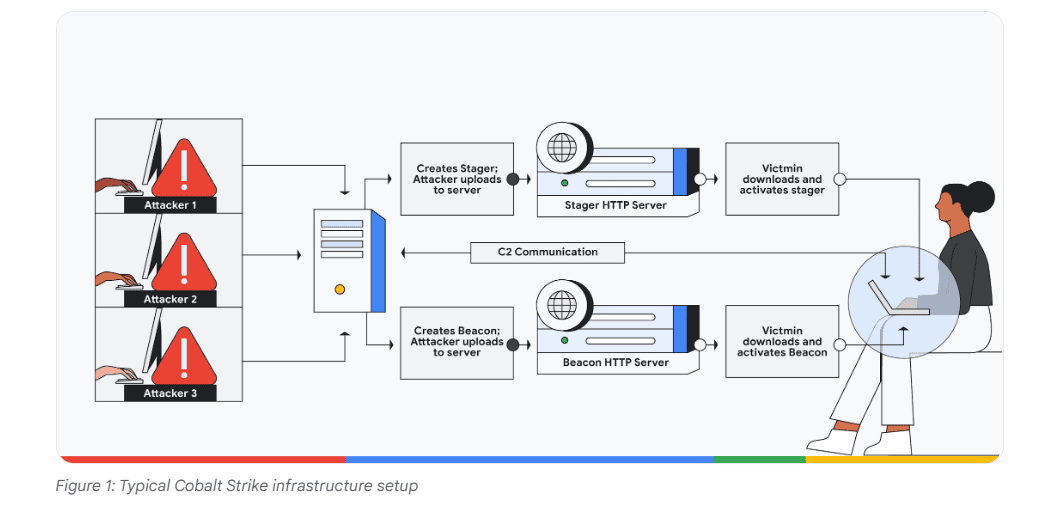

Cobalt Strike is een legitieme oplossing voor pentesting, maar wordt vaak door cybercriminelen misbruikt. Hiermee proberen zij systemen binnen te dringen voor hun aanvallen.

Cybercriminelen misbruiken vooral de vooraf geconfigureerde makkelijk te gebruiken hacking tools uit de oplossing. Cobalt Strike wordt daardoor veel gebruikt voor het uitvoeren van remote access-aanvallen en het droppen van malware. Denk daarbij aan het afleveren van ransomware.

YARA rules voor meer detectie

Met de recente introductie van een set nieuwe open-source YARA rules, krijgen gebruikers de beschikking over 165 detectie-signatures voor alle bekende versies van de oplossing voor pentesting. Deze signatures scannen maar liefst 300 verschillende Cobalt Strike binaries. Deze binaries zijn daarbij weer onderverdeeld in unieke JAR-bestanden, stagers, templates en beacons.

De YARA rules vormen een VirusTotal Collection waarmee securityexperts de onderdelen en de diverse versies van Cobalt Strike kunnen registeren en identificeren. Op die manier kunnen zij het misbruik van deze oplossing in een vroegtijdig stadium voorkomen. Het liefst natuurlijk voordat malware kan worden verspreid.

‘Terugkeer naar normaal’

Volgens Google Cloud worden alleen de niet-gangbare versies van Cobalt Strike door de regels geïdentificeerd. De huidige versie, waarvoor klanten betalen, wordt hierdoor ongemoeid gelaten.

Uiteindelijk moeten deze maatregelen ertoe leiden dat de oplossing weer ‘het eigendom’ wordt van legitieme red teams en dat het voor cybercriminelen moeilijker gaat worden Cobalt Strike te misbruiken.