Nieuwe op Linux gebaseerde malware gebruikt 30 kwetsbaarheden in WordPress voor het injecteren van kwaadaardige JavaScript.

Volgens antivirusleverancier Dr. Web kan de malware, die in twee varianten voorkomt, WordPress-sites die op Linux draaien aanvallen door verouderde plugins te misbruiken. De eerste aangetroffen op Linux gebaseerde malwarevariant, Linux.BackDoor.WordPressExploit.1, heeft zowel 32-bit- als 64-bit versies van het open-source besturingssysteem als doel.

Werking malware

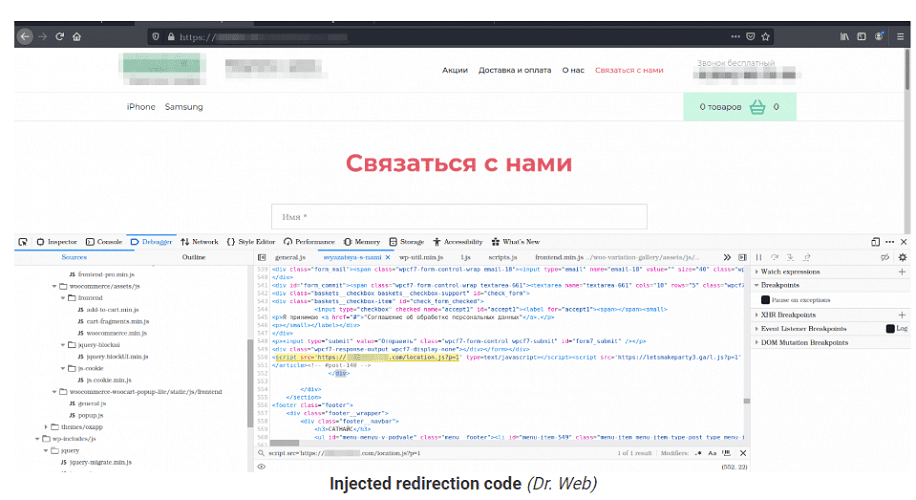

De malware is een backdoor die op afstand kan worden beheerd door de aanvallers en verschillende acties kan uitvoeren. In de eerste plaats een specifieke website aanvallen, zichzelf in standby-mode zetten, zichzelf uitzetten en logacties kan pauzeren. De tool zoekt zelf naar websites die kwetsbaarheden in plugins en websitethema’s heeft. Het ontvangt hiervoor een website-adres van de C&C-server.

Daarna wordt geprobeerd de in de plugins en thema’s bevindende kwetsbaarheden uit te buiten en vindt daarna een injectie met kwaadaardige JavaScript-code. Na de infectie wordt bij een bezoek aan de getroffen website en bij iedere eerste klik eerst deze code uitgevoerd. Vaak vindt daardoor een redirect plaats naar een pagina naar keuze van de cybercriminelen.

Daarnaast verzamelt de malware statistieken over hoeveel websites het heeft aangevallen, hoe vaak een kwetsbaarheid succesvol is misbruikt en hoe vaak bepaalde plugins zijn misbruikt. Verder informeert het de C&C-server van de cybercriminelen over alle ontdekte niet-gepatchte kwetsbaarheden.

Getroffen plugins en thema’s

WordPress-plugins en -kwetsbaarheden die zijn getroffen, waren in eerste instantie de WP Live Chat Support Plugin, WordPress – Yuzo Related Posts, Yellow Pencil Visual Theme Customizer Plugin, Easysmtp, WP GDPR Compliance Plugin, Newspaper Theme on WordPress Access Control (de bestaande kwetbaarheid CVE-2016-10972), Thim Core, Google Code Inserter, Total Donations Plugin, Post Custom Templates Lite, WP Quick Booking Manager, Facebook Live Chat by Zotabox, Blog Designer WordPress Plugin WordPress Ultimate FAQ (al bestaande kwetsbaarheden CVE-2019-17232 en CVE-2019-17233), WP-Matomo Integration (WP-Piwik) WordPress ND Shortcodes For Visual Composer, WP Live Chat, Coming Soon Page en Maintenance Mode.

Tweede variant

De tweede aangetroffen tool, Linux.BackDoor.WordPressExploit.2, is een update van bovenstaande malware, geeft Dr. Web aan. Hierbij heeft de C&C-server een ander adres gekregen en zijn meer WordPress-kwetsbaarheden toegevoegd.

De nieuwe kwetsbaarheden zijn de plugins: Brizy WordPress, FV Flowplayer Video Player, WooCommerce, WordPress Coming Soon Page, WordPress theme OneTone, Simple Fields WordPress, WordPress Delucks SEO, Poll, Survey, Form & Quiz Maker by OpinionStage, Social Metrics Tracker, WPeMatico RSS Feed Fetcher en de Rich Reviews plugin.

Verder beschikken beide varianten over functionaliteit voor het uitvoeren van brute-force-aanvallen op WordPress-webistes op basis van bekende login-gegevens.

De securityexperts roepen gebruikers van WordPress op vooral alle onderdelen van het CMS-systeem up-to-date te houden, inclusief de oplossingen van derde partijen. Ook geven zijn aan dat beheerders zeer sterke en unieke inloggegevens moeten gebruiken.

Tip: WordPress forceert spoedpatch voor twee miljoen kwetsbare websites