De veelgebruikte WordPress-plugin Elementor Pro kan worden misbruikt voor het overnemen van websites.

Volgens een onderzoeker van NinTechNet beschikt de Elementor Pro over een kwetsbaarheid die cybercriminelen in staat stelt miljoenen websites over te nemen. De kwetsbaarheid treft de toegangscontrole van de plugin.

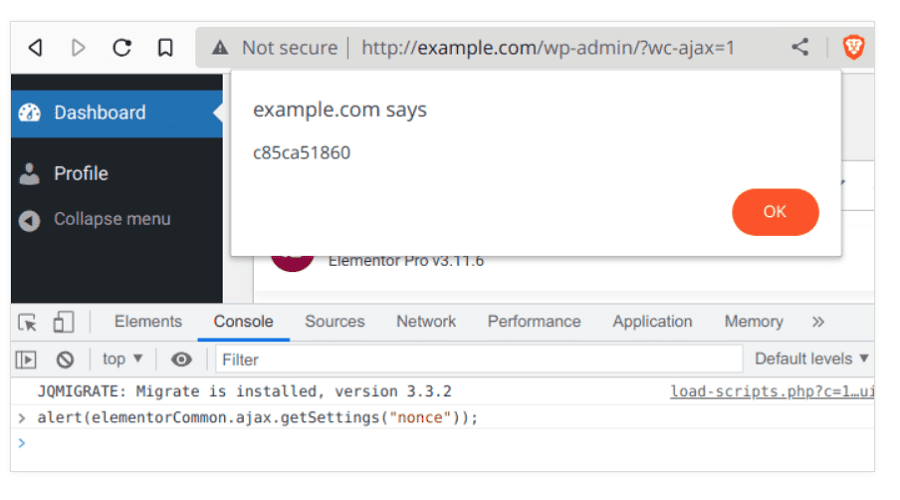

Het gaat om een onderdeel in de ingebouwde editor van de plugin voor websites die WooCommerce gebruiken. Het onderdeel maakt het mogelijk WordPress-opties in de onderliggende e-commerce database aan te passen. De toegang hiertoe wordt echter niet gevalideerd, waardoor deze openstaat voor iedereen die is ingelogd en niet alleen voor specifieke gebruikers.

Cybercriminelen kunnen daardoor de admin-rechten voor een getroffen website overnemen. Vervolgens kunnen zijn een admin-account aanmaken, registratie mogelijk maken, de default-rol naar ‘administrator’ zetten, het e-mailadres van de beheerder veranderen en door de site-url te veranderen het verkeer naar externe kwaadaardige websites omleiden.

Actieve exploits en indicatoren

Uit onderzoek van securitybedrijf PatchStack blijkt de exploit inmiddels actief te worden toegepast. Bedrijven die premiumversie van Elementer Pro gebruiken, wordt geadviseerd te upgraden naar versie 3.11.7 en hoger. Eerdere versie zijn allemaal kwetsbaar. Ook doen gebruikers er goed aan te op ‘infectie-indicatoren’ te letten. De indicatoren zijn:

- Verkeer van de IP-adressen: 193.169.194.63, 193.169.195.64 en 194.135.30.6.

- Uploads van kwaadaardige files: wp-resortpack.zip, wp-rate.php en lll.zip

- Site URL’s die worden veranderd naar: away[dot]trackersline[dot]com

Lees ook: WordPress forceert beveiligingsupdate bij duizenden websites