Ook bij Google Cloud ziet men dat de toenemende cloud-adoptie tegelijkertijd leidt tot een vergroting van cloud-dreigingen. Cybercrime holt de trends van IT-omgevingen in het bedrijfsleven achterna, waardoor er nieuwe security-maatregelen nodig zijn. Daarom breidt de Chronicle-clouddienst zich uit, met end-to-end dekking voor dreigingen tot gevolg.

Google Cloud maakt zich sterk voor het wegnemen van werk voor onafhankelijke IT-teams. In plaats van dat men vindingrijkheid eist bij individuele klanten, probeert het zoveel mogelijk ‘packaged outcomes’ te bieden wat security in de cloud betreft. Daarmee moeten alle SecOps-workflows samenkomen, van data-analyse tot detection & response.

Het betreft hier specifiek TDIR: Threat Detection & Incident Response. Met andere woorden: het opsporen en adequaat reageren op cyber-aanvallen in één kant-en-klaar pakket. Aangezien de Chronicle-tool binnen de eigen cloud opereert, is alles geïntegreerd met de geassocieerde producten: Security Command Center (SCC) Premium en Google Cloud-telemetrie kunnen direct met de nieuwe mogelijkheden overweg.

De update

Concreet biedt de Chronicle-update een aantal interessante toevoegingen. Zo zijn er nu kant-en-klare detectieregels die door Google’s interne threat research-teams ontwikkeld zijn. Vanzelfsprekend zijn zij degenen die de potentiële kwetsbaarheden van Google Cloud goed in de gaten houden. De regels zijn context-gevoelig, dus ze passen bij elke specifieke organisatie.

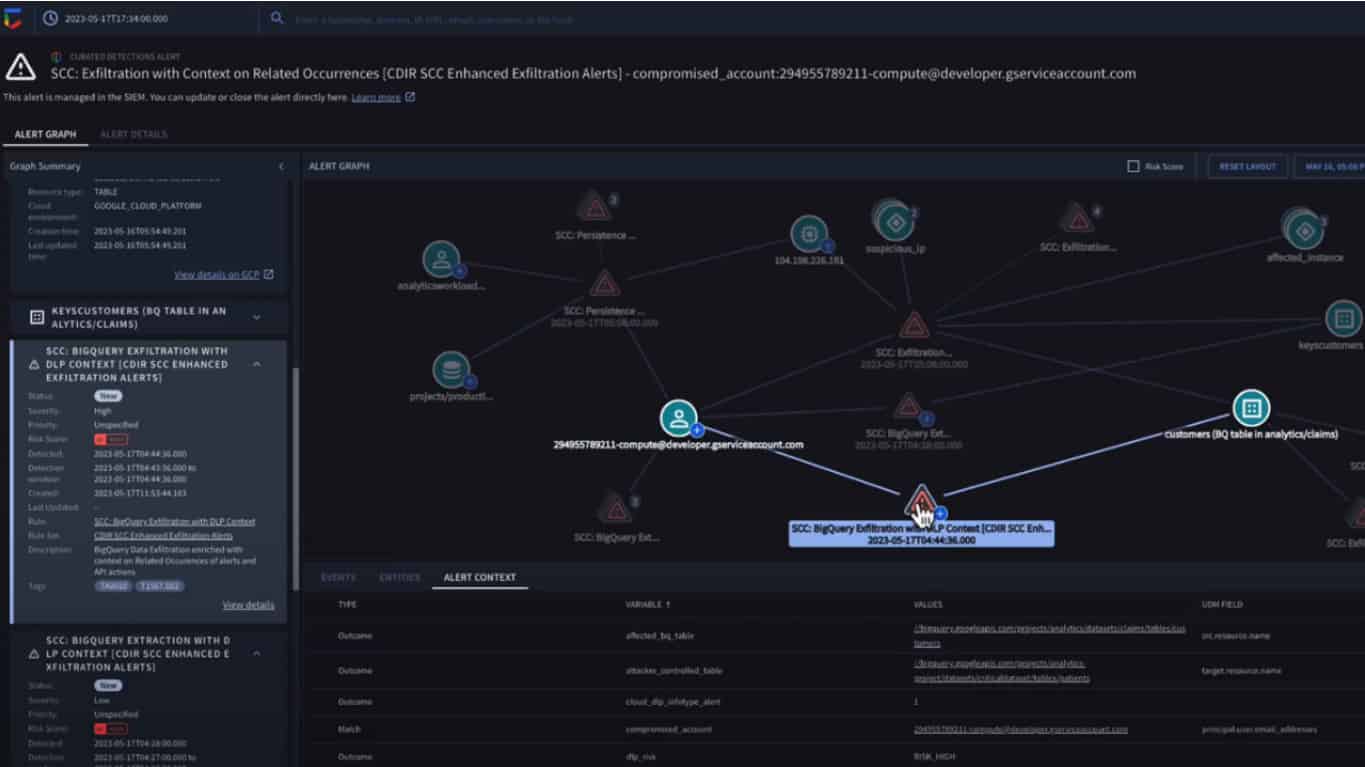

Het belang van context wordt alleen maar duidelijker als we het hebben over ’threat storylines’. Het verbindt verschillende zaken die relevant kunnen zijn bij een cyber-dreiging, zoals de accounts in kwestie en gecompromitteerde referenties.

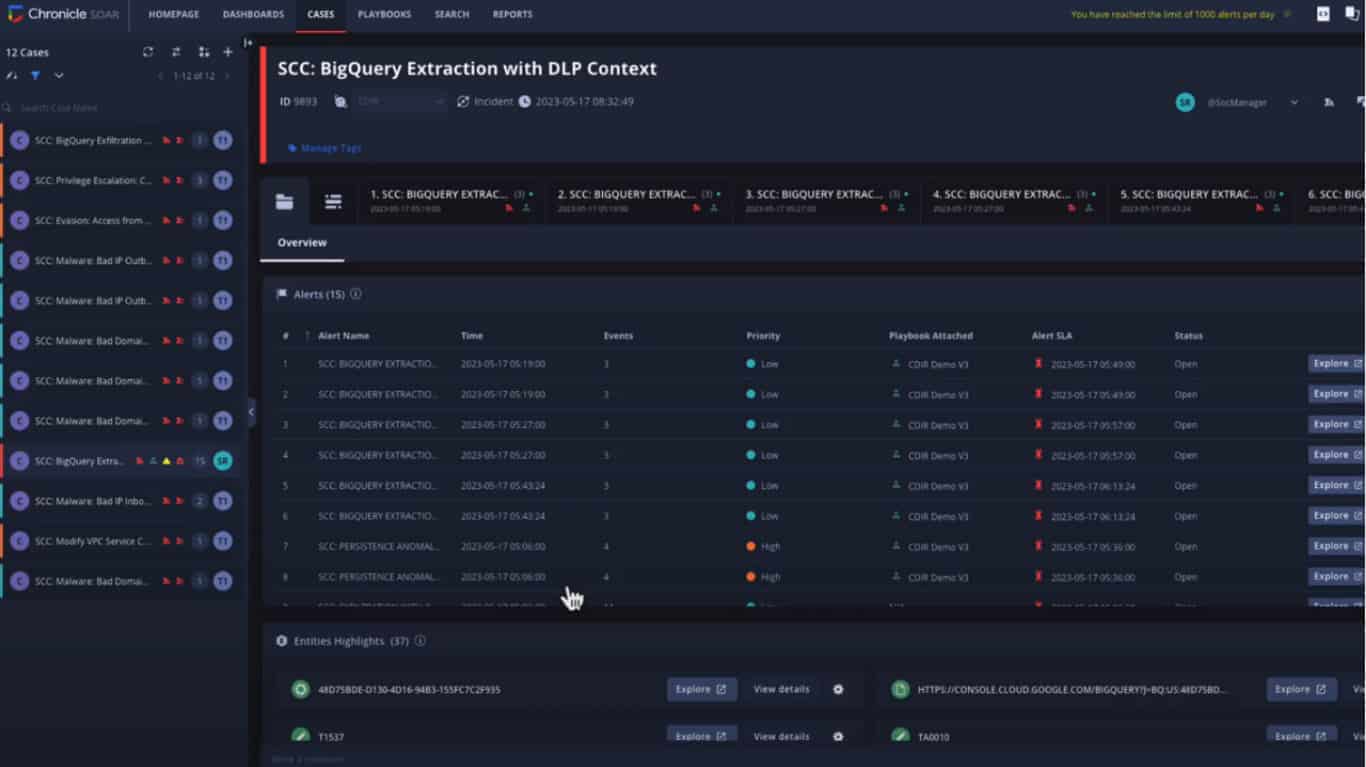

Met prebuilt playbooks en best practices die bij Google Cloud passen kunnen gebruikers ‘snel en precies’ reageren. Dit wordt bijgestaan door Chronicle SOAR (Security Orchestration Automation and Response) dat alerts van verschillende bronnen combineert.

Daarnaast normaliseert Chronicle nu de telemetrie uit verschillende clouddiensten, zoals Cloud Asset Inventory, Google Kubernetes Engine, Google Compute Engine en meer.

Inzoomen

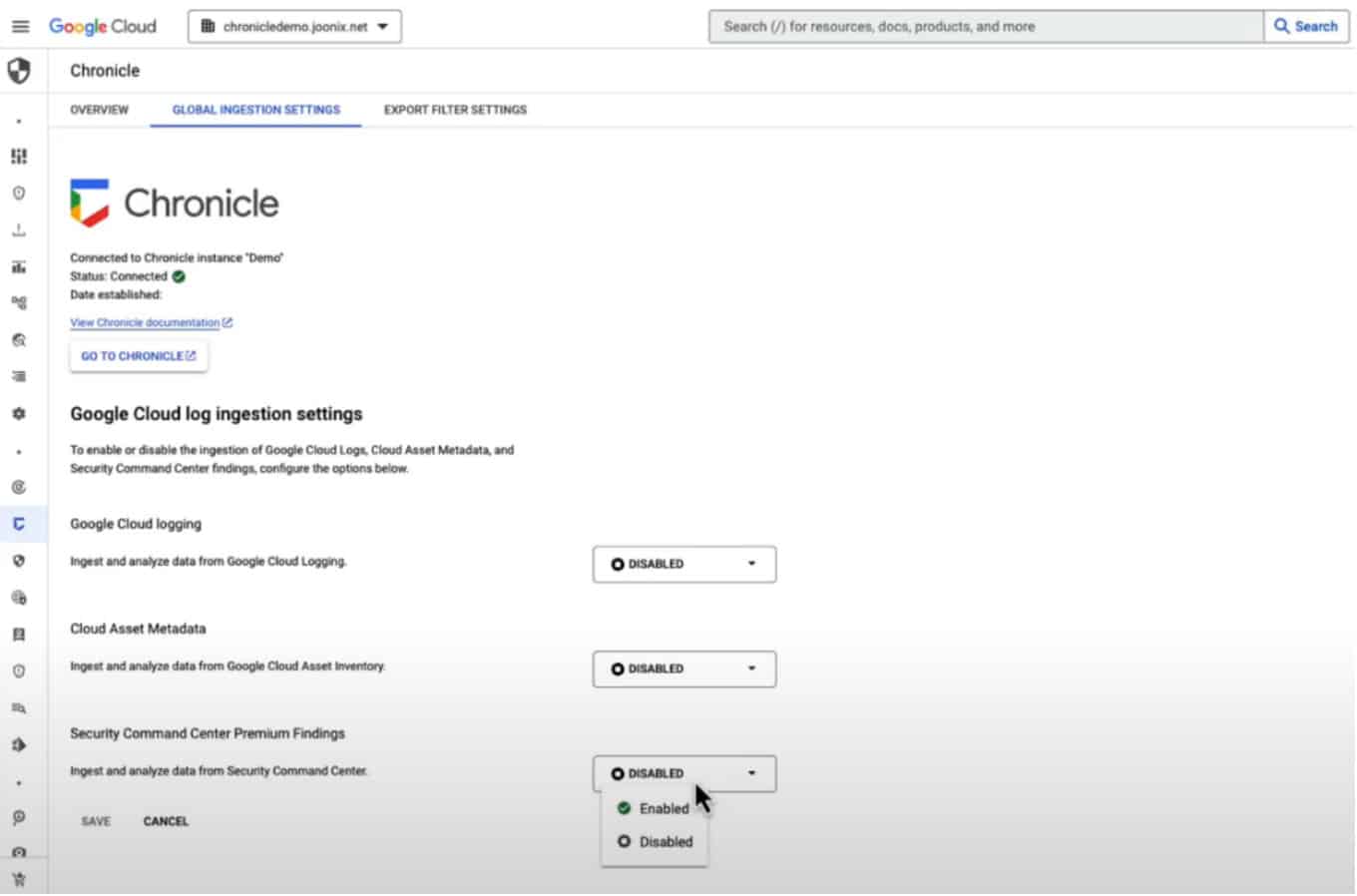

Google Cloud zoomt in met een casus om dit alles in de praktijk te laten zien. Binnen het Security Command Center is ‘Findings’ aan te klikken, waardoor de nieuwe mogelijkheden kunnen worden geraadpleegd.

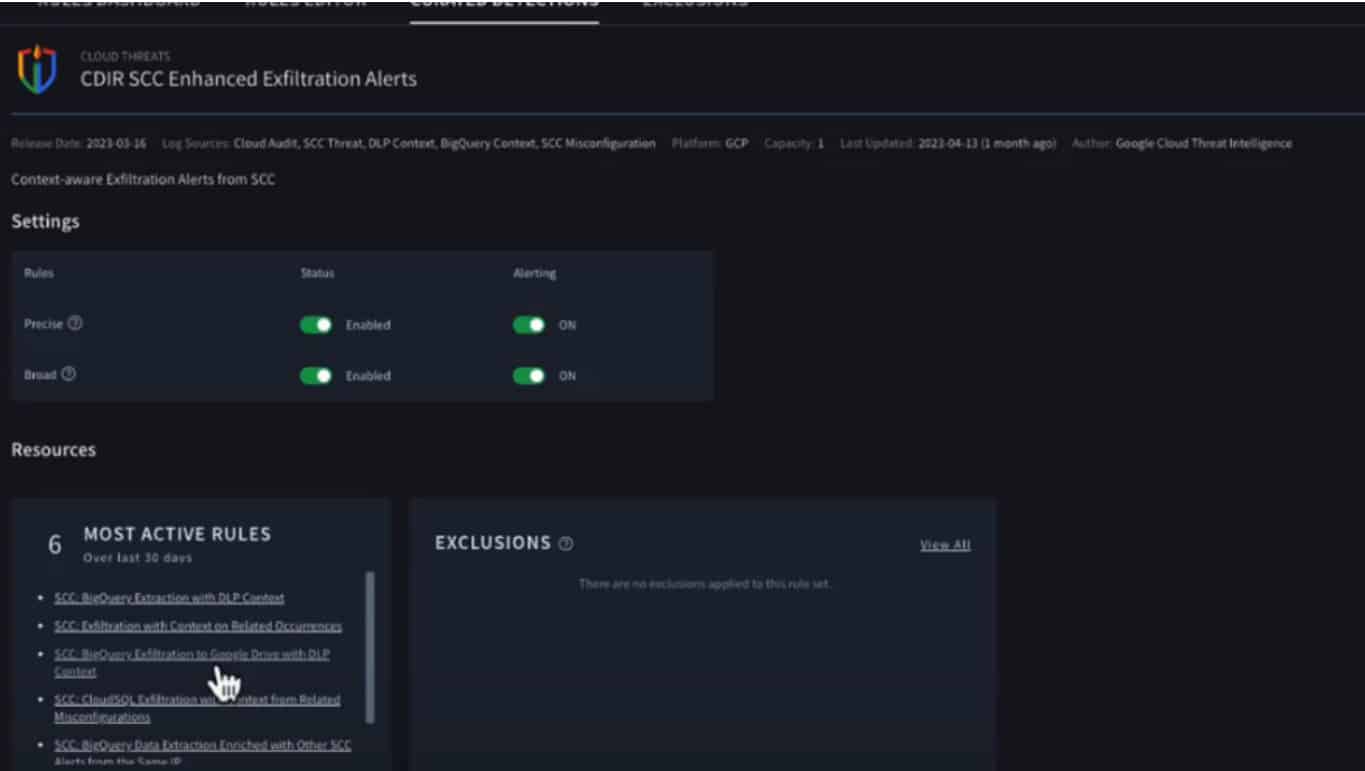

In de volgende afbeelding is vervolgens te zien hoe men detectieregels kunt zien. Wat opvalt is dat we de meest actief gebruikte regels linksonder in een oogopslag kunnen opnemen. Aangezien dit alles grotendeels automatisch opereert, biedt het een waardevol inzicht in wat er nou eigenlijk precies uitgevoerd wordt.

Dan krijgen we de Chronicle Alert Graph te zien, dat een visuele representatie is van de context waarin een alert zich bevindt. Google Cloud heeft door dat we weinig hebben aan een losstaande alert die niet verduidelijking geeft. In het voorbeeld is er sprake van een exfiltratiepoging uit BigQuery. Chronicle heeft automatisch gezien dat het gaat om cloud-referenties in de vorm van encryptie-keys en e-mailadressen gaat. Daarmee is de ernst van de cyberdreiging een stuk duidelijker te herkennen.

In de laatste afbeelding wordt een Chronicle Playbook getoond. Dit automatiseert de response-processen, waarbij data wordt verzameld en remediation-acties op gang zijn gezet. Zo blijft de schade beperkt.

Op Google’s eigen Security Summit-sessie is nog meer te weten te komen over de nieuwe mogelijkheden.

Lees ook: Cisco gaat hybride cloudomgevingen en apps beter beveiligen