Ransomwaregroep Mallox is bezig met een flinke opmars. De aanval gericht op Windows-systemen kent een stijging van bijna 174 procent in vergelijking met het voorgaande jaar.

Dat blijkt uit data van Palo Alto Networks. Mallox misbruikt onbeveiligde Microsoft SQL-servers om ransomware te verspreiden. De strain is actief sinds juni 2021 en blijft zoeken naar manieren om netwerken te compromitteren. Palo Alto Networks neemt daarbij tactieken rond brute forcing, data-exfiltratie en netwerkscanners waar.

Werking

De Mallox-ransomware gebruikt een double extortion-tactiek. Hierbij wordt de data versleuteld én gestolen, om ook te dreigen met het lekken van data. Deze tactiek moet slachtoffers overtuigen over te gaan tot betaling van het losgeld. De groep achter Mallox stuurt slachtoffers een private key om communicatie mogelijk te maken, zodat eventueel onderhandeld kan worden over de voorwaarden en betaling.

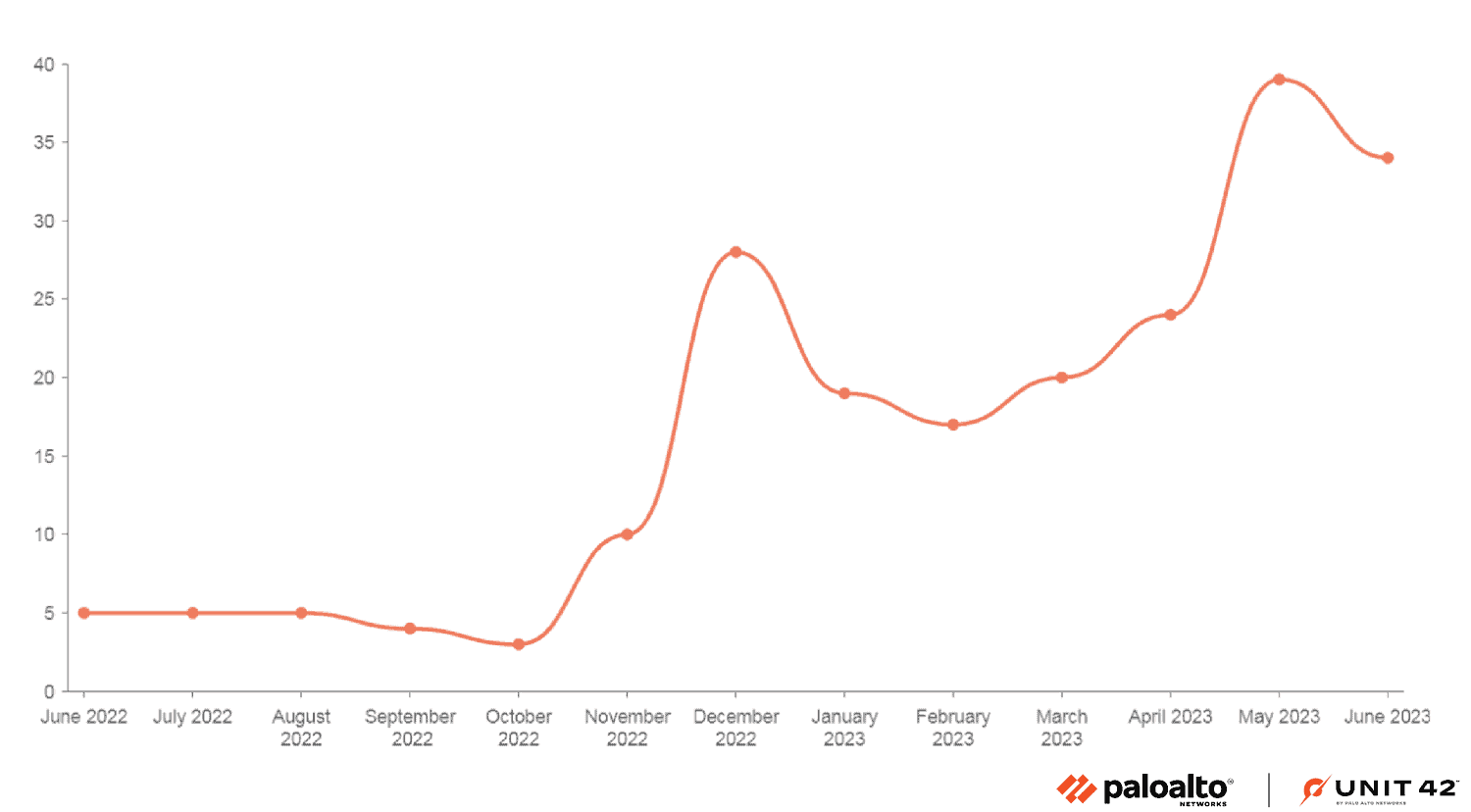

Volgens de hackersgroepering zijn er inmiddels honderden slachtoffers. Palo Alto Networks maakt de kanttekening dat het onduidelijk is hoeveel slachtoffers er daadwerkelijk zijn. Op basis van data uit open threat intel-bronnen kan het securitybedrijf echter wel een behoorlijke schatting maken. Zo zou er een stijging van 174 procent zijn aan Mallox-aanvallen. Onderstaande grafiek laat meer zien over het verloop van de activiteiten.

Vorig jaar was vooral in december een piek aan Mallox-activiteiten te zien. Daarna liep het weer wat terug, maar in de laatste maanden lijkt het aantal aanvallen weer toe te nemen.

Tip: NoEscape laat grote bedrijven niet ontsnappen aan ransomware