Een telefoon die alleen maar verbinding houdt met een kwaadwillende: het is mogelijk in iPhones en andere Apple-apparatuur die op iOS 16 draaien. Onderzoekers van Jamf Threat Labs vonden een manier om gebruikers te laten denken dat vliegtuigmodus aanstaat op hun mobiele telefoon, terwijl er eigenlijk met de UI geknoeid is.

Het team legt uit dat vliegtuigmodus tegenwoordig vaak gebruikt wordt. Afgezien van het afsluiten van netwerkverbindingen tijdens een vlucht kan het namelijk ook een privacymiddel zijn. Wie niet gecontacteerd wil worden, kan met een druk op de knop volledig afgezonderd zijn van het internet. Jamf merkt op dat het zelfs als meditatiemethode wordt aangeraden. Eveneens is het een handige manier om de accuduur te verlengen, bijvoorbeeld als men alleen maar gedownloade content aan het consumeren is.

Echter is het dus mogelijk om het visuele kenmerk van vliegtuigmodus na te doen. Wel is het alleen maar mogelijk als een aanvaller het apparaat al heeft weten te infiltreren, laat Michael Covington weten, VP of Portfolio Strategy bij Jamf. “In de praktijk zou deze techniek gebruikt kunnen worden om de activiteiten van een aanvaller op het device te verbergen, als onderdeel van een uitgebreider aanvalsscenario. Voor dat een aanvaller hier gebruik van kan maken, zou hij in staat moeten zijn om willekeurige code uit te voeren met hogere rechten.”

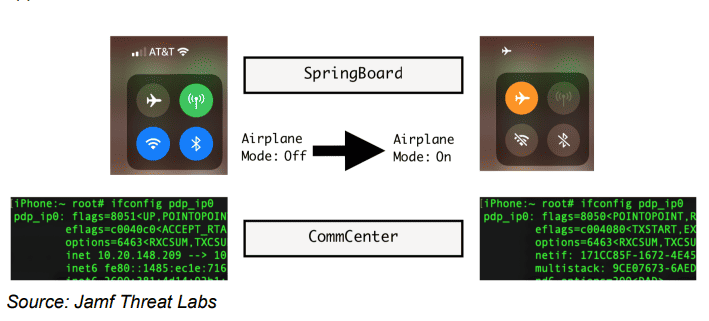

SpringBoard en CommCenter: twee losse lagen van iOS 16

Wie op vliegtuigmodus klikt, activeert twee daemons, oftewel achtergrondprocessen. Allereerst zorgt SpringBoard ervoor dat de user interface weergeeft dat er geen verbindingen meer met Wi-Fi, BlueTooth of cellulair zijn. Daaronder gaat CommCenter te werk, dat de daadwerkelijke verbindingen verbreekt.

Door in de console logs van iOS te kijken, kon Jamf achterhalen waar de activatie van vliegtuigmodus plaatsvindt binnen de disassembler, dat (zoals de naam suggereert) machinetaal omzet in assembly-taal. Door deze functie uit te zetten in de disassembler, werd de visuele activering van vliegtuigmodus effectief nutteloos: het apparaat blijft gewoon met het internet verbonden.

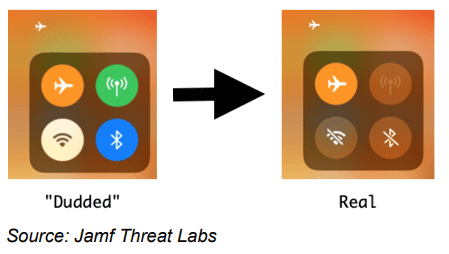

Dan is men nog niet klaar. Er is namelijk nog een vrij duidelijk stukje bewijs dat laat zien dat vliegtuigmodus niet naar behoren werkt: alle verbindingen zijn nog actief. Om het echt te foppen, maakte Jamf gebruik van twee Objective-C-methoden en plaatste men een stukje code dat de iconen eruit laat zien zoals de gebruiker zou verwachten.

Nog meer neppe (non-)functies

De Jamf-onderzoekers slaagden er vervolgens in om ook de Safari-browser mee te laten doen met de façade. Men ‘hookte’ een gebruikelijke Safari-melding die vraagt of netwerkdata gebruikt mag worden en zette deze om naar de vliegtuigmodus-melding. Men kon achterhalen dat CommCenter door de kernel wordt verteld wanneer het een notificatie dient te versturen.

De CommCenter-daemon bleek eveneens een bestand in een SQL-database te beheren die de cellulaire datatoegang regelt. Door ‘vlaggen’ te manipuleren konden de onderzoekers ervoor zorgen dat Safari geen internetverbinding kreeg, terwijl dus ook al de melding voor de gebruiker doet denken dat vliegtuigmodus aanstaat. Zo zorgt men ervoor dat er wel een verbinding kan blijven met een threat actor, die op afstand ongewenste activiteiten uit kan voeren.

Covington: “Jamf Threat Labs heeft een proof of concept-video gemaakt, die laat zien hoe een aanvaller deze techniek bijvoorbeeld zou kunnen gebruiken voor een ‘surveillance’ aanval. Als de Fake Airplane mode actief is, kan de aanvaller de camera aanzetten en live van het device streamen, zonder dat de gebruiker dat door heeft.”

Voor meer details over de precieze implementatie van elke stap in het opzetten van deze neppe vliegtuigmodus is de blog van Jamf Threat Labs te raadplegen.

Meer misleiding: Apple TV

Een andere manier om iPhone-gebruikers te misleiden vond onlangs plaats tijdens het ethisch hacker-evenement Defcon te Las Vegas. Een apparaatje ter waarde van nog geen 70 euro kon een Apple TV spoofen en daarmee wachtwoorden stelen. Onderzoeker Jae Bochs zei deze mogelijkheid te testen met een Bluetooth-apparaat die een melding bij iOS-apparaten opriep om de Apple ID in te voeren. Echter zei hij geen gegevens te hebben opgenomen, hoewel een kwaadwillende dat dus wel had kunnen doen.

Lees ook: Malwaredetectie-tool van macOS blijkt makkelijk te passeren