Securityaanbieders, waaronder Sophos en SentinelOne, constateren dat de Akira-ransomware zich steeds vaker op de VPN-oplossingen van Cisco richt. De aanvalsvectors zijn echter nog niet helemaal duidelijk.

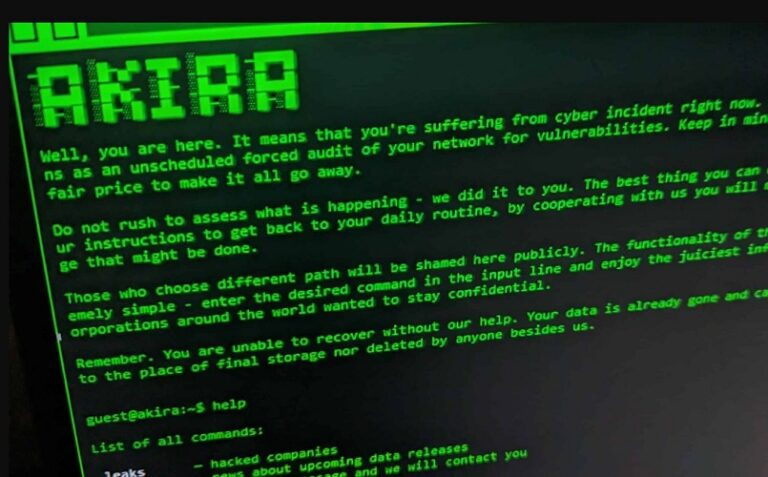

De Akira-ransomware richt zich steeds vaker op de VPN-oplossingen van Cisco. In de maand mei van dit jaar meldde Sophos het bestaan deze specifieke ransomware. Later gaf de securityspecialist ook aan dat deze ransomwarevariant steeds vaker opduikt voor de VPN-oplossingen van Cisco. Een ander minder vaak getroffen doelwit zijn bijvoorbeeld de VMware ESXi-servers.

De hackers zouden toegang tot de Cisco VPN-oplossingen krijgen via Single Factor authenticatie. De gecompromitteerde Cisco VPN-accounts worden daarbij ingezet om bedrijfsnetwerken binnen te dringen zonder daarvoor backdoors of andere persistente mechanismes te gebruiken. Dit voorkomt dat de hackers makkelijk worden ontdekt.

Aanvalsvectors onduidelijk

Hoe de Cisco VPN-oplossingen precies worden aangevallen, is niet duidelijk aan te geven. Het lijkt vooral te gaan om Cisco VPN-oplossingen die niet met multi-factor authenticatie zijn beschermd, zo stelt gebruiker Aura op X (Twitter). Of VPN-inloggegevens bijvoorbeeld via een brute-force-aanval door de Akira-ransomware worden gekraakt of op het darkweb zijn verhandeld, is volgens deze specialist niet helemaal duidelijk

Ook SentinelOne doet onderzoek en tot dat rapport kreeg BleepingComputer private toegang. Deze securityspecialist richtte zijn onderzoek op een mogelijke exploit van een onbekende kwetsbaarheid in de Cisco VPN-software. Deze kwetsbaarheid zouden de hackers ook kunnen misbruiken om authenticatie te omzeilen wanneer er geen MFA aanwezig is.

Gebruik van RustDesk

Een andere aanvalsvector, zo geeft SentinelOne verder aan, is mogelijk de opensource remote access-tool RustDesk. Deze tool werd door de Akira-ransomware gebruikt voor het navigeren binnen gecompromitteerde netwerken.

Aangezien dit een legitieme tool is, wordt de aanwezigheid ervan niet als bedreigend gesignaleerd. Op deze manier kan de ransomwarebende, volgens de securityspecialist, ongezien hun kwaadaardige activiteiten uitvoeren.

Sinds eind juni heeft Avast al een decryptor voor de Akira-ransomware ontwikkeld. Helaas is deze decryptor alleen geschikt voor oudere versies van de snel ontwikkelende ransomwarevariant.

Lees ook: Akira-ransomware is nieuwe cashcow voor Conti-criminelen