De zogeheten Chameleon-malware is niet nieuw, maar kent zorgwekkende nieuwe mogelijkheden. Android-gebruikers kunnen een anderszins normaal functionerende app downloaden zonder ooit door te hebben dat Chameleon op de achtergrond draait.

Chameleon werd in april ontdekt en staat bekend als een ‘banking trojan’, een verzamelterm voor malware dat inloggegevens en andere gevoelige data probeert te stelen. Het richtte zich aanvankelijk met name op Australische en Poolse gebruikers. Overheids- en bankier-apps zijn via de zogeheten Zombinder-dienst voorzien van malware. Voor de gebruiker is er aan niets te merken dat men malware geïnstalleerd heeft. De APK’s die Chameleon met zich meedragen, vermommen zich als Google Chrome.

Grotere reikwijdte, betrouwbaarder uiterlijk

De oorspronkelijke versie van Chameleon haalde al veel kwaadaardige acties uit. Zo vroeg het al aan het slachtoffer om de Toegankelijkheidstools te mogen gebruiken, waarna het extra permissies toeëigende voor een zogeheten DTO (Device Takeover)-aanval, Google Play Protect uitschakelde en deïnstallatie blokkeerde. Vervolgens stal het allerlei gevoelige gegevens, waardoor MFA veelal al te omzeilen was.

Nu bericht BleepingComputer dat een nieuwe versie tevoorschijn is gekomen. ThreatFabric-onderzoekers volgen de malware al langer en melden deze week dat Chameleon een grotere reikwijdte heeft gekregen. Zo richt het zich nu ook op Android-gebruikers in het Verenigd Koninkrijk en Italië, met wederom de vermomming van een Chrome-app.

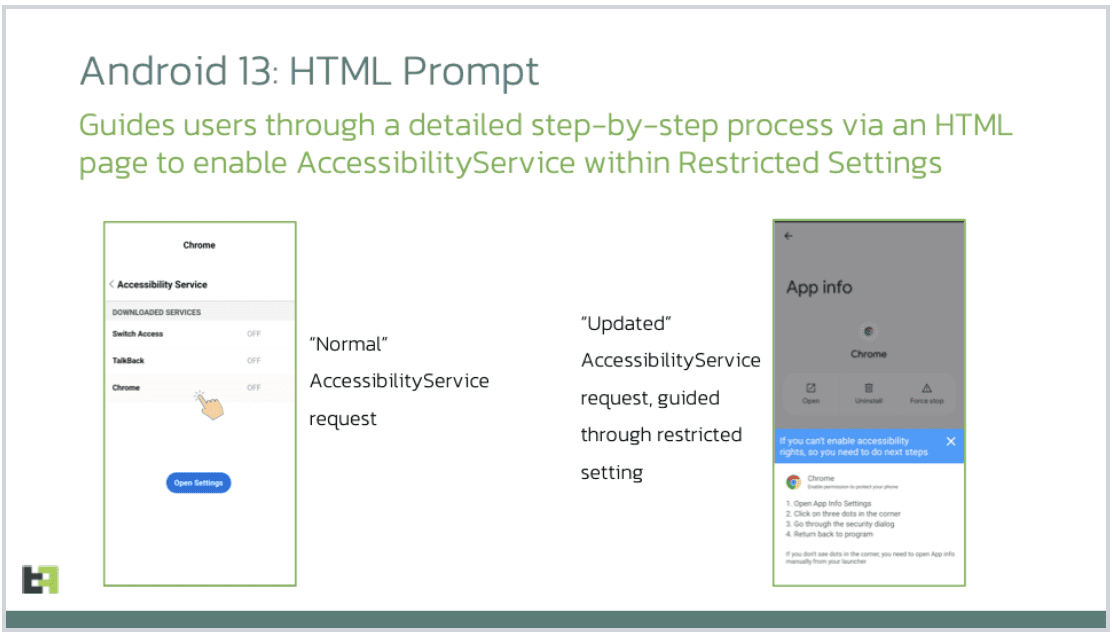

Door HTML-code te exploiteren weet Chameleon toegankelijkheidsopties binnen Android 13 in te zetten, waaronder “Beperkte instellingen”. Volgens ThreatFabric is de malware hierdoor nog krachtiger geworden. Het begint bij dezelfde vraag richting de Android-gebruiker om de Toegankelijkheidstools aan te zetten. De manier waarop de malware voortaan vraagt om toegang, oogt betrouwbaarder dan voorheen:

Biometrische check omzeild

Het grootste verschil met de vorige Chameleon-variant is het feit dat de malware nu de biometrische check kan omzeilen. Het doet dit met de opdracht “interrupt_biometric” en forceert de zogeheten AccessibilityEvent-actie. Concreet houdt dit aan dat de gebruiker gevraagd wordt om de telefoon met de pincode te openen. Omdat de applicatie de inputs monitort, herkent het welke code in gebruik is. Daarna is het mogelijk voor de aanvallers om taken in te plannen en gevoelige gegevens te stelen.

Aangezien voorkomen beter dan genezen is, kunnen Android-gebruikers zich idealiter beperken tot het installeren van apps vanuit officiële bronnen. Ook dient Play Protect ten alle tijde aan te staan.

Lees ook: Miljoenen telefoons al in de verpakking geïnfecteerd door malware