Nieuw ontdekte kwetsbaarheden worden soms al binnen 22 minuten na openbare publicatie van een proof-of-concept (PoC) door aanvallers misbruikt. Dit constateert een onderzoek van Cloudflare naar de belangrijkste bedreigingen tussen mei 2023 en mei 2024.

Uit het Cloudflare Application Security Report for 2024 blijkt dat hackers steeds vaker scannen op ontdekte kwetsbaarheden in software of CVE’s. Wanneer zij deze tegenkomen, ondernemen zij vrijwel direct actie om deze uit te buiten en met command-injecties aan te vallen.

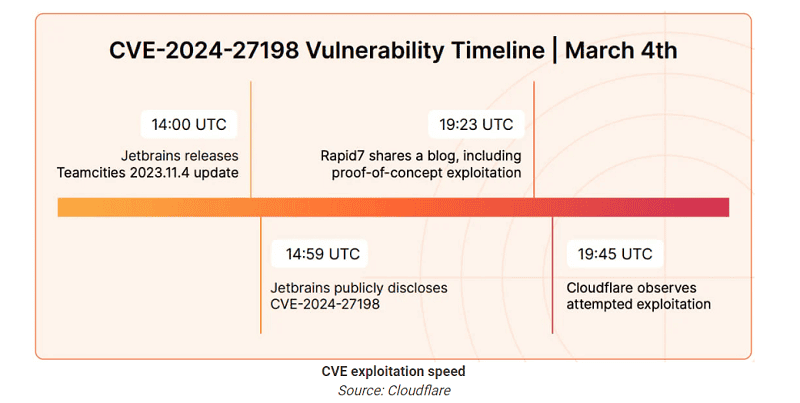

Hackers vallen vaak zeer snel, soms binnen 22 minuten, een openbaargemaakte CVE-kwetsbaarheid aan, constateerden de onderzoekers. Als voorbeeld hiervoor noemen zij CVE-2024-27198, een authenticatie-bypass in JetBrains TeamCity.

Deze kwetsbaarheid werd binnen 22 minuten na publicatie aangevallen, zodat securityspecialisten eigenlijk geen tijd hadden zich te verweren. Volgens Cloudflare kan een dergelijke snelle reactie van hackers alleen worden bestreden door met behulp van AI defensieve detectieregels op te stellen.

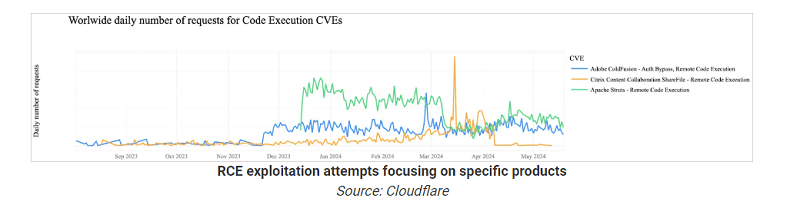

De meest aangevallen CVE tussen mei 2023 en 2024 waren CVE-2023-50164 en CVE-2022-33891 in Apache-producten, CVE-2023-29298, CVE-2023-38203 en CVE-2023-26360 voor Coldfusion en CVE-2023-35082 voor MobileIron.

Nog veel oude API-beveiligingsmethoden

Een andere belangrijke les die Cloudflare uit het onderzoek trekt, is dat in het geval van API-security bedrijven nog steeds te veel vertrouwen op traditionele, vaak verouderde, beveiligingsmethoden. Een voorbeeld hiervan zijn traditionele web application firewall (WAF)-regels die een negatief securitymodel gebruiken.

Hierbij is het de veronderstelling dat het meeste webverkeer goedaardig is. Slechts weinig bedrijven zouden een positief API-securitymodel gebruiken waarbij strikt gedefinieerde regels toestaan welk internetverkeer is toegestaan en waarbij de rest wordt geweigerd.

Overige onderzoeksresultaten.

In hun onderzoek constateert Cloudflare daarnaast meer opmerkelijke zaken. In de onderzochte periode werd van het totale dagelijkse internetverkeer ongeveer 6 procent ingezet voor het uitvoeren van DDoS-aanvallen. Het totale kwaadaardige verkeer tijdens grote cyberaanvallen neemt op die momenten 12 procent van het totale HTTP-verkeer voor zijn rekening.

In het eerste kwartaal van dit jaar blokkeerde Cloudflare ook nog eens 209 miljard cyberbedreigingen per dag. Dit is maar liefst 86,6 procent meer dan in dezelfde periode in 2023.

Overige opmerkzaamheden zijn verder dat maar liefst een derde van het totale internetverkeer van bots afkomstig is. Hiervan is 93 procent kwaadaardig en kan dus, indien niet ontdekt, grote problemen opleveren.

Ten slotte vormt third-party software of code steeds vaker een serieus risico. Vooral omdat bedrijven steeds vaker code of software van derde partijen in hun eigen systemen integreren. Hierdoor lopen zij een groter risico om slachtoffer te worden door bijvoorbeeld een supply-chain-aanval.

Lees ook: API-security wordt langzaam maar zeker volwassen, ook binnen organisaties