Steeds vaker worden cyberdreigingen verspreid via versleuteld dataverkeer. Maar liefst 87 procent van alle cyberdreigingen wordt tegenwoordig via versleuteld dataverkeer verspreid, 10 procent meer dan in 2023.

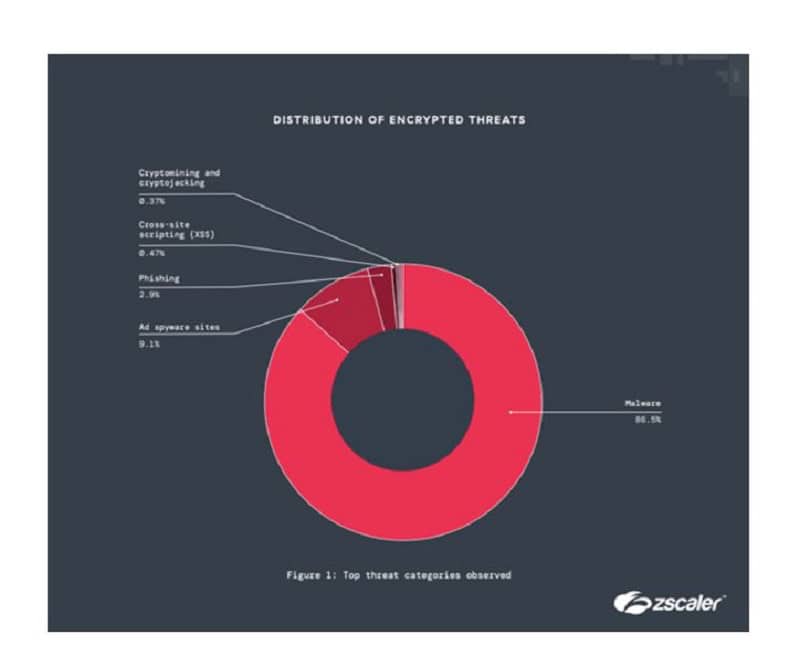

Dat blijkt uit het recente Zscaler ThreatLab 2024 Encrypted Attacks Report. Versleuteld dataverkeer moet inbreuken voorkomen, maar er blijken toch extreem veel cyberdreigingen in schuil te gaan. In 90 procent van de gevallen gaat het om malware, phishing-bedreigingen en cryptominers. Het percentage verspreide malware, 86 procent van alle bedreigingen, steeg met 19 procent ten opzichte van vorig jaar. Vooral ging het hierbij om onder meer het verspreiden van kwaadaardige webcontent, malware-payloads en macro-gebaseerde malware.

De onderzoekers geven aan dat de groei van deze verspreide malware een duidelijke strategische verandering is van hackers. Hiermee willen zij hun aanvallen meer op versleuteld verkeer richten.

De cryptomining-/cryptojacking-aanvallen via versleuteld dataverkeer stegen met maar liefst 123 procent, die van cross-site scripting met 110 procent en die voor phishing met 34 procent.

Andere opvallende resultaten uit het onderzoek zijn onder meer dat de maaksector het meeste te maken kreeg met via versleuteld dataverkeer uitgevoerde aanvallen. Andere kwetsbare sectoren zijn onder andere de ICT-sector, de dienstensector, het onderwijs en de retail- en groothandelssector.

De meeste aanvallen via deze aanvalsvector vonden plaats in de Verenigde Staten, India, Frankrijk, het Verenigd Koninkrijk en Australië.

Duidelijk aanvalspad

De onderzoekers geven ook aan hoe een aanval via versleuteld verkeer vaak verloopt. Eerst verkennen hackers hoe zij het netwerk van een doelwit het beste kunnen aanvallen. Daarna breken zij, vaak via exploits, brute force-aanvallen of gestolen inloggegevens, in op het bewuste netwerk. Wanneer ze eenmaal binnen zijn, voeren zij laterale bewegingen uit, escaleren zij privileges en zorgen zij voor persistence.

In de laatste fase voeren zij hun doelen uit en stelen vaak de data om deze waardevolle informatie op een later moment te gelde te maken via afpersing of andere aanvallen.

Mogelijke beschermingsopties

Bedrijven kunnen zich volgens de onderzoekers van Zscaler het beste tegen aanvallen via versleuteld dataverkeer beschermen door een aantal maatregelen te nemen.

In eerste instantie moeten zij beseffen dat elk met het internet verbonden apparaat of elke dienst kwetsbaar is voor aanvallen. Daarnaast is het belangrijk al het inkomende versleutelde dataverkeer te inspecteren op bedreigingen en deze – indien mogelijk – te blokkeren.

Vooral is het handig een zero trust-architectuur te gebruiken om op holistische wijze alle verbindingen tussen eindgebruikers en applicaties, met IoT- en OT-systemen, locaties en bijkantoren, en ook onderling tussen cloudgebaseerde workloads te beschermen.

Verder is microsegmentatie voor het beperken van toegang tot systemen en applicaties, ook voor geautoriseerde eindgebruikers, belangrijk. Ook het gebruik van een door AI ondersteunde cloudgebaseerde sandbox-omgeving kan helpen. Dit zorgt voor isolatie en quarantaine van onbekende aanvalspogingen om ‘patiënt-zero’-besmettingen te voorkomen.

Daarnaast geeft Zscaler aan dat bedrijven het aantal entry points van omgevingen kunnen beperken. Ook moeten zij uitgaand ‘northbound’- en ‘southbound’-dataverkeer inspecteren om Command and Control (C2)-verkeer tegen te gaan en gevoelige data te beschermen.

Lees ook: Zscaler brengt zero trust-segmentatie naar kantoren en fabrieken