Opnieuw lopen miljoenen websites het risico gehackt te worden door een nieuw beveiligingslek in OpenSSL. Het lek is te vinden in SSLv2, een oud beveiligingsprotocol dat helaas nog door veel websites wordt ondersteund. Het nieuwe beveiligingslek heeft de naam DROWN gekregen (Decrypting RSA with Obsolete and Weakened eNcryption).

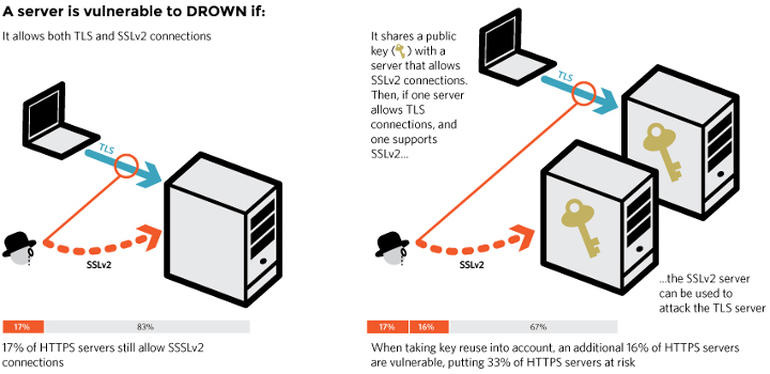

In de praktijk is ongeveer eenderde van alle webservers met https gevoelig voor dit nieuwe beveiligingslek en dat heeft alles te maken met het ondersteunen van een oud en afgeschreven SSL-protocol. Alles bij elkaar denken de beveiligingsonderzoekers dat er zo’n 11,5 miljoen webserver gevoelig zijn voor dit lek. De oplossing voor systeembeheerders is eenvoudig, OpenSSL updaten of gewoon het oude SSLv2-protocol uitschakelen in de webserver.

Onder linux is het echt afhankelijk welke distributie en webserver er worden gebruikt om te bepalen of deze gevoelig zijn voor het beveiligingslek. In het geval van OpenSSL-versie 1.0.1 of 1.02 moeten gebruikers upgraden naar 1.0.1s of 1.0.2g. Bij de Microsoft servers is het makkelijker, alles webservers met Microsoft Internet Information Services (IIS) versie 7 en ouder zijn gevoelig voor dit kritieke lek.

Op deze website kunnen domeinnamen worden getest om te zien of ze gevoelig zijn voor het lek.

Het lek is gevonden door wetenschappelijke onderzoekers die geen kwade bedoelingen hebben. Dat is misschien maar goed ook want dit lek kan voor enorm veel leed zorgen. Zeker omdat het kraken van een dergelijke server maximaal 8 uur duurt. De onderzoekers kregen het binnen een uur voor elkaar. Verder zijn ze verwonderd over het feit dat SSLv2 nog steeds zo breed wordt toegepast terwijl het protocol al twintig jaar bekend staat als onveilig.

Als kwaadwillenden een dergelijke SSL-server weten te kraken kunnen ze een zogenaamde man-in-the-middle aanval uitvoeren en erachter kwamen wat er over een beveiligde verbinding wordt gecommuniceerd tussen een server en een client.