Onderzoekers van het CERT-team van securityspecialist Group-IB ontdekten onlangs een zeer geavanceerde phishing-campagne die zich vooral op Nederlandse slachtoffers richt. De campagne valt op doordat het specifiek de aandacht van securityexperts en -systemen probeert te omzeilen. Het is de eerste keer dat een zo geavanceerde phishing-campagne in Nederland wordt uitgevoerd.

In de maand maart van dit jaar kwamen de experts van Group-IB een nieuwe campagne op het spoor die heel erg zijn best deed onopgemerkt te blijven. Dit met het doel veel makkelijker zoveel mogelijk Nederlandse slachtoffers te maken, voordat de campagne door securityexperts en -systemen werd ontdekt.

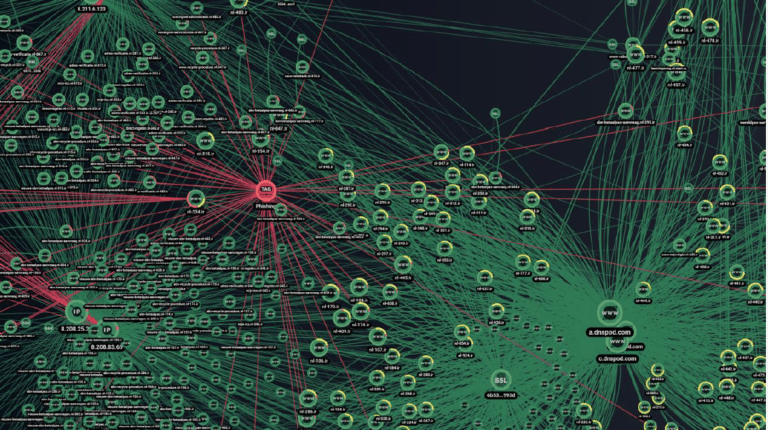

De campagne heeft de naam RUNLIR meegekregen. Dit naar aanleiding van de verschillende domein-extensies (.ru, .nl en .ir) van de verschillende kwaadaardige domeinen. In totaal bestaat de aanval uit een netwerk van 750 verschillende verbonden internetdomeinen. De levensduur van deze domeinen is langer dan normaal. Gemiddeld is een phishing-domein 24 uur in de lucht voordat deze verdwijnt. In het geval van de RUNLIR-campagne is dit gemiddeld zes dagen.

Geavanceerde combinatie tegen ontdekking

De phishing-campagne is volgens de onderzoekers zeer geavanceerd, omdat het een unieke combinatie gebruikt van hoogwaardige tools, anti-securitytechnieken en hosting services. Dit alles om detectie zo moeilijk mogelijk te maken. In Nederland is het de eerste keer dat zo’n specifieke campagne in beeld kwam.

Voor hosting wordt de ‘bullitproof’ malafide hostingaanbieder Yalishanda gebruikt. Yalishanda is berucht voor de zogenoemde FastFlux-technologie. Deze technologie helpt phishing-sites beter te ‘verbergen’ en zo take downs te voorkomen.

De hostingtechniek wordt gecombineerd met een anti-botdienst van cybercrime-as-a-serviceleverancier Black TDS. Hiermee krijgen alleen mobiele devices toegang tot de kwaadaardige domeinen. Bezoeken vanaf vaste computers, bijvoorbeeld door securityexperts, worden hierdoor geblokkeerd. Dit vermindert natuurlijk de detectiemogelijkheden.

Meer concreet worden Black TDS- tools en -diensten gebruikt die eisen dat alleen bezoeken aan de sites worden afgelegd met browsers van mobiele devices en de bezoekende IP-adressen van (Nederlandse) mobiele netwerken afkomstig zijn. Daarnaast wordt een tool gebruikt voor het ontdekken van de referrer URL, zodat daarop actie kan worden ondernomen. Ook worden via Black TDS beschikbare domeinpatronen ingezet.

Naast Yalishanda en Black TDS, gebruiken de hackers ook verschillende versies van de U-Adim phishing kit. Hiermee kunnen hackers in realtime contact maken met de phishing-website en zo de ontvreemde gebruikersgegevens verzamelen en beheren.

Combinatie tussen digitale en fysieke actie

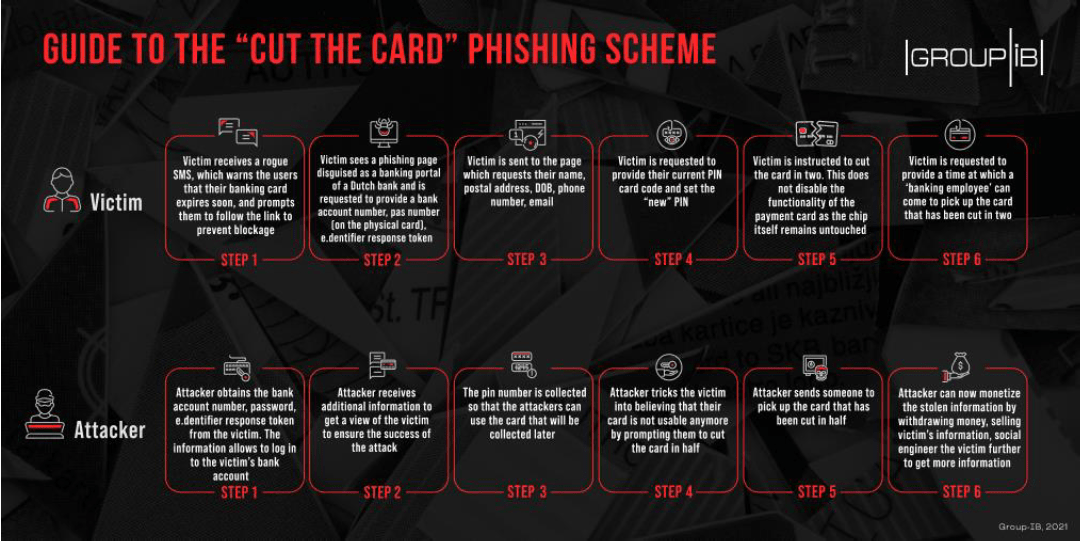

De RUNLIR-aanval gebruikt in de uitvoering zowel digitale technieken als fysieke handelingen. Het gaat hierbij om een zogenoemde ‘Cut up your banking card’-benadering.

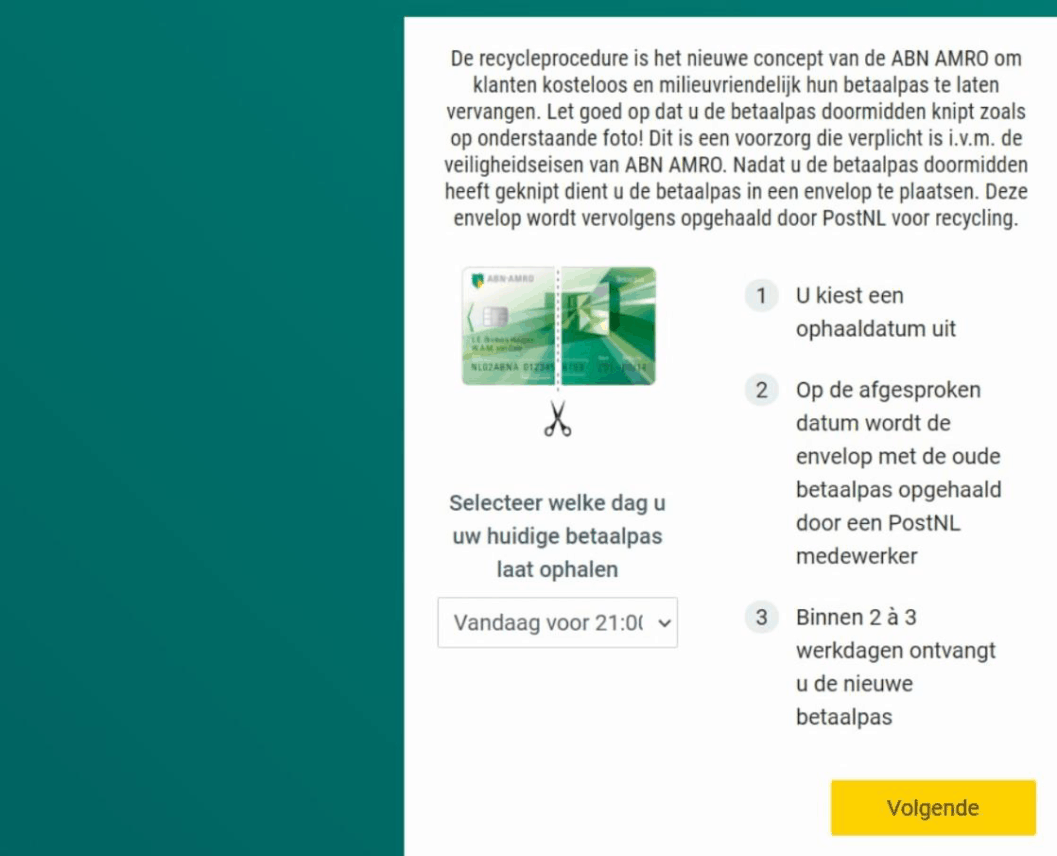

Slachtoffers worden hierbij in eerste instantie via een sms verleid mobiel een malafide site te bezoeken omdat hun bankpas moet worden ‘vernieuwd’. Op deze site geven zij al hun bank- en ook privégegevens door en moeten hun PIN-code afgeven. Na het verstrekken van al deze gegevens verzoeken de hackers de slachtoffers hun bankpas in het midden door te knippen. Hierdoor blijft deze pas functioneren.

Vervolgens moeten de slachtoffers een afspraak maken om de vernietigde kaart fysiek ‘te laten afhalen’ door een ‘bankmedewerker’. Hiermee krijgen de hackers de pas fysiek in handen of kunnen ze met alle ontvreemde financiële en persoonlijke gegevens die opnieuw aanvragen. Ten slotte plakken de hackers de verkregen fysieke bankpas weer aan elkaar en slaan hun slag.

Detectie van de RUNLIR-campagne

In hun onderzoek zijn de securityexperts van Group-IB er, ondanks alle pogingen vanuit de aanvallers, toch in geslaagd de RUNLIR phishing-campagne op het spoor te komen. Over hoe zij dit hebben gedaan, zijn ze natuurlijk niet al te duidelijk. Wel werd een proxy ingezet die mobiele netwerken gebruikt. Dit zorgde ervoor dat de antisecurity-tools de indruk kregen dat de malafide sites vanaf mobiele toestellen en netwerken werden bezocht. Op deze manier werden de tegenmaatregelen van de hackers omzeild.

De experts wisten ook code op de websites te identificeren die voor het stelen van financiële informatie wordt gebruikt. Het gaat hierbij om het bestand ‘werk.php’. Dit bestand vraagt via tekstvakjes de specifieke informatie van de slachtoffers op. Deze tekst wordt vervolgens in de code opgeslagen.

Daarnaast passen de hackers ook echte financiële code van de websites van de banken toe. Deze code wordt aangepast om snel phishing-bronnen op te zetten. Deze aanpassingen kunnen potentiële slachtoffers alarmeren dat het om een kwaadaardig domein gaat.

Netwerk staat onder controle

De combinatie van technieken laat zien dat hackers steeds meer geavanceerde aanvallen uitvoeren, geven de CERT-specialisten van Group-IB aan. Vooral de sterke beschermingsmethodiek tegen securityexperts is iets wat zij nog niet eerder in Nederland waren tegengekomen. De malafide websites van het RUNLIR-netwerk zijn zo snel mogelijk offline gehaald. De experts houden het nog steeds actieve netwerk in de gaten voor nieuwe domeinen die kunnen opduiken.

Hoewel het aantal slachtoffers van deze specifieke aanval tot nu toe onbekend is, moeten Nederlanders volgens de experts alert te blijven op deze technieken en deze, wanneer aangetroffen, melden.

Je kunt de volledige blogpost van Group-IB hier lezen.