Identity and access management (IAM) heeft zich in een korte tijd ontwikkeld tot een relevante IT-discipline. Waar vroeger slechts een handje vol diensten gebruikt werden om de toegang tot systemen en diensten te regelen, is de keuze inmiddels groter. De wat nieuwere spelers op de markt weten best wat innovatie te realiseren. We besloten met oprichter en CEO Eugenio Pace van Auth0 in gesprek te gaan, één van de IAM-leveranciers die zich snel heeft opgewerkt tot een relevante speler.

Auth0 heeft zichzelf als doel opgelegd om complexe processen die ontwikkelaars normaliter doorlopen voor het inbouwen van authenticatie en autorisatie in applicaties weg te nemen. Of het nou om een moderne mobiele applicatie of legacy applicatie gaat: identiteit toevoegen maakt vaak onderdeel uit van ontwikkeling. Met een Identity access as a Service (IDaaS)-platform kan je dit grotendeels opvangen. Daardoor worden ontwikkelaars minder belast met de lastige processen, die zonder het platform veel tijd in beslag nemen om het echt goed te regelen. Ontwikkelaars kunnen zonder een platform als Auth0, dat het bedrijf ook wel Authentication and Authorization as a Service noemt, tientallen tot meer dan 100 uur kwijt zijn aan identiteit inbouwen.

Wat maakt identiteit in de basis complex?

Aan de voorkant van een applicatie ziet identiteit er doorgaans simpel uit. De noodzaak voor een IDaaS-platform is dan ook niet voor iedere IT decision maker duidelijk. Stel dat je een Python-developer de opdracht geeft om een applicatie te ontwikkelen waar hij identiteit zelf moet inbouwen. Dan zal hij in eerste instantie op zoek gaan naar code voor inloggen en aanmelden, deze code moet overweg kunnen met de gebruikte systemen en platformen. Voor de gewenste doeleinden moet de code op maat gemaakt worden, en daar zal ook wel wat testwerk bij komen kijken. Hierbij hebben we het met name over een ‘kaal inlogscherm’: het login- en registratiescherm, e-mailverificatie en de mogelijkheid om een wachtwoord te resetten indien een gebruiker het vergeet. Het opzetten van deze basiselementen is daarmee al een proces dat vaak meer dan tien uur duurt.

Met het opzetten van dit scherm ben je er nog niet. Want welke social media ga je als inlogopties toevoegen? Met welke enterprise diensten moet jouw applicatie waar je authenticatie voor opzet integreren en moet er dus aanspraak worden gemaakt op Application Programming Interfaces (API’s)? Hoe ga je om met bepaalde platformen als iOS en Android? Wat voeg je toe als extra security-laag, tweestapsverificatie? Allemaal vragen waar je serieus over na moet denken bij het opzetten van authenticatie en autorisatie. Uiteindelijk zijn er vaak meer dan tien hele grote langdurige stappen die gezet moeten worden wil je het echt goed geregeld hebben.

Het nut van een identiteitsplatform

Al de stappen wil Auth0 met zijn platform versimpelen of zelfs wegnemen, zodat ontwikkelaars niet onnodig veel tijd en moeite stoppen in een zaak als identiteit. Zo kunnen zij zich bezighouden met het bouwen van de app, een proces waar op zich al genoeg tijdinvesteringen in gaan zitten. Daarnaast weet het identiteitsplatform precies hoe identiteit in elkaar steekt, waardoor je voorkomt dat er mogelijk fouten gemaakt worden of onderdelen vergeten worden. Dat wil je natuurlijk voorkomen, aangezien het de ervaring van de gebruiker schaadt.

Auth0 wil stappen versimpelen of wegnemen, zodat ontwikkelaars niet onnodig veel tijd en moeite stoppen in identiteit.

Auth0 komt met een hoop componenten die wat kunnen beteken voor elke stap binnen de authenticatiecyclus: van het simpele inlogscherm dat een gebruiker aan de voorkant ziet tot het uitbreiden van mogelijkheden door de ontwikkelaar. Standaard levert het platform hiervoor bouwblokken, zoals voorgebouwde integraties. Denk hierbij aan integraties met identiteitsproviders als Google en Microsoft en single sign-on (SSO)-opties met onder meer Adobe Sign en Salesforce. Bepaalde functionaliteit is alleen met code toe te voegen, denk aan het instellen van specifieke regels voor en na het aanmelden voor een platform.

Developer-first

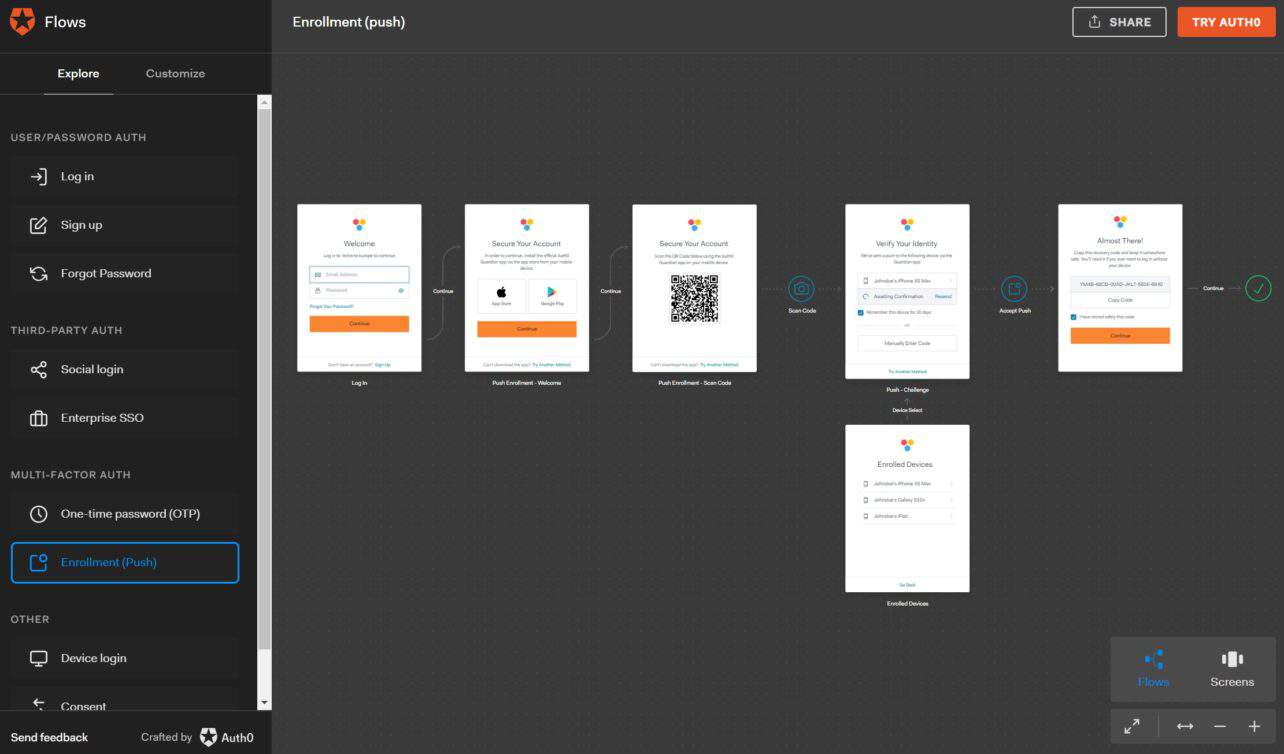

Uiteindelijk kiest Auth0 voor een combinatie van no-code, low-code en puur programmeerwerk. De IDaaS-leverancier gebruikt voor no-code bijvoorbeeld een interface, genaamd Flows, om de authenticatie-workflows voor jouw bedrijf inzichtelijk te maken door middel van een soort mockup. Je hoeft hierbij alleen jouw bedrijfsnaam in een veld in te voeren en op te zoeken, om hem vervolgens te selecteren. Dit zoekveld is gekoppeld aan een openbare database, waardoor het logo en andere zaken in het fictieve inlogschermen te zien zijn. Het geeft dus goed weer hoe een authenticatieworkflow eruit zou kunnen zien, het is uiteindelijk aan de ontwikkelaars om het om te zetten in een echte set-up. Met Flows maak je dus op een eenvoudige manier inzichtelijk of Auth0 wat voor jouw bedrijf is en kan je bijvoorbeeld C-level duidelijk maken hoe zoiets eruit ziet. Onderstaande afbeelding toont aan hoe wij zelf binnen een minuut Auth0-processen inzichtelijk kregen.

Low-code neemt een wat prominentere rol in binnen het platform. Zo zijn er tientallen software development kits (SDK’s) beschikbaar met daarin code samples voor verschillende enterprise systemen. Deze ontwikkelpakketten komen in verschillen smaken, waaronder populaire talen als JavaScript en Python. De SDK’s moeten dusdanig compleet zijn dat de ontwikkelaar uiteindelijk weinig werk hebben en dus een low-code ervaring hebben. Naast de SDK’s zijn er ook verschillende drag-and-dropfunctionaliteiten via het dashboard te gebruiken, welke eveneens ernaar streven om zo snel mogelijk identiteitstaken af te handelen.

Voor het configureren van bepaalde ‘pro taken’ moet er wel teruggevallen worden op programmeerwerk, vaak omdat hiermee specifiek maatwerk voor de applicatie en de loginervaring kan worden ingebouwd. Om dit alsnog zo goed mogelijk te ondersteunen, hanteert Auth0 een API-first beleid: alle application programming interfaces van Auth0 zijn beschikbaar voor ontwikkelaars, zodat alle functionaliteit gebruikt kan worden.

Mogelijke groei

Deze aanpak werkt voor Auth0 tot dusver goed en men kijkt ook met vertrouwen naar de toekomst. Naar verwachting groeit de identiteitsmarkt nog verder, aangezien momenteel bedrijven momenteel misschien eerder in een ander platform investeren dan een IDaaS-platform. Verschillende marktonderzoeken gaan er dan ook vanuit dat IAM de komende jaren in populariteit zullen groeien, waar Auth0 naar verwachting kan van profiteren. Het bedrijf verwacht dat IAM zal blijven groeien als integraal onderdeel van het app-ontwikkelproces.

Met de koers van Auth0 om vooral op ontwikkelaars te focussen heeft het bedrijf een duidelijke positie ingenomen.

Voor Auth0 kan groei mogelijk ook komen door marktaandeel van de concurrentie af te snoepen. Binnen de markt wordt Okta als een concurrent gezien, een bedrijf dat momenteel meer omzet boekt. Volgens de CEO hoeven we de twee partijen echter niet per se als hele grote concurrenten te zien. Bedrijven zouden Auth0 en Okta tegelijkertijd kunnen gebruiken. “We geloven in identiteit als een universeel probleem dat medewerkers, klanten en partners raakt. Daarom bieden we één IAM-platform voor alle use cases. Okta focust op employee identity”, aldus Pace. Okta is dus meer een platform voor identiteitsbeheer van vele IT-oplossingen te regelen, waardoor de werknemer als het ware één portaal krijgt voor de toegang tot de voor hen relevante applicaties. De twee leveranciers van identiteitsplatformen tonen ook aan niet per se elkaar kosten wat het kost als concurrenten te zien, door elkaars platformen te ondersteunen. Zo is het binnen Okta mogelijk om Auth0 te configureren als identiteitsprovider.

Met de koers van Auth0 om zijn IAM-platform vooral op ontwikkelaars te focussen heeft het bedrijf een duidelijke positie ingenomen. Voor die doelgroep zal het een rol blijven spelen, want identiteit is volgens Auth0 nog altijd complex. We zijn dan ook benieuwd wat Auth0 verder nog gaat doen om deze groep verder te ondersteunen.