Als je aan de gemiddelde IT-professional vraagt of er veel verdacht verkeer of shadow IT over zijn bedrijfsnetwerk loopt, zal hij hoogstwaarschijnlijk antwoorden dat het wel meevalt. Feit is dat de meerderheid vaak geen flauw idee heeft. Het netwerkverkeer wordt veel te weinig gecontroleerd. De meeste security wordt toegepast op endpoints. SecureMe2 heeft een netwerkscanner ontwikkeld voor het mkb en de enterprisemarkt die in staat is netwerkverkeer realtime te monitoren en te alarmeren bij verdachte of ongewenste activiteit.

Wij vroegen ons na een presentatie over SecureMe2 vooral af hoe relevant het nog is om netwerkverkeer te monitoren. Hoeveel kan je vandaag de dag nog zien en wat kan je er nog uit afleiden? Steeds meer data is versleuteld, maakt dat een dergelijk product niet kansloos? We gingen in gesprek met CEO Aad van Boven en CCO Alexander Zwiep, de oprichters van het bedrijf.

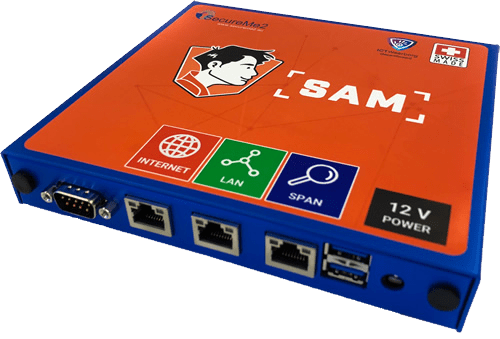

Wat is SAM Cyber Alarm?

Het SAM Cyber Alarm is een kleine appliance of een rackmount server die je in het bedrijfsnetwerk hangt. Dit kan door deze tussen de router en de switch te plaatsen of een zogenaamde mirror port te gebruiken. Bij een mirror poort wordt er een kopie van al het netwerkverkeer richting de SAM gestuurd. SAM staat in deze context voor Scan, Analyse en Manage. De SAM is continu bezig al het inkomende en uitgaande netwerkverkeer te monitoren en analyseren. De SAM staat hiervoor in direct contact met het platform van SecureMe2, dat vanuit Nederland opereert.

De installatie van de SAM is zeer eenvoudig. Alles wat we zojuist beschreven hebben, staat in de installatiehandleiding. Er hoeft verder niets aan de SAM zelf geconfigureerd te worden, die werkt out-of-the-box. Het SAM Cyber Alarm is een compacte oplossing die elke mkb-organisatie kan gebruiken.

Het doel van het SAM Cyber Alarm is om een hoogwaardige security awareness oplossing te bieden tegen een betaalbaar tarief. Een oplossing die tot voor kort enkel voor banken, overheden en andere grote organisaties haalbaar was, maar nu ook voor het mkb beschikbaar is. SecureMe2 wil daarin het verschil maken. Elke organisatie is tegenwoordig vatbaar voor cyberdreigingen en dan moet voor iedereen ook bescherming mogelijk zijn.

Next-Gen Network Intrusion Detection

Voor grote bedrijven of bedrijven die op een enterprise niveau opereren heeft SecureMe2 de Next-Gen Network Intrusion Detection. Dat klinkt een heel stuk geavanceerder, maar Van Boven legt uit dat beide producten in de basis identiek zijn. Het belangrijkste verschil is dat de appliance in dit geval een grotere zwaardere server is die meer netwerkverkeer kan verwerken. Daarnaast denken wij dat de term Cyber Alarm wat minder lekker verkoopt op enterprise niveau, dan klinkt Next-Gen Network Intrusion Detection toch wat lekkerder.

Deze Next-Gen oplossing levert SecureMe2 als fysieke server, maar ook als virtuele appliance. Daarmee is die ook te gebruiken op cloudplatformen van Amazon Web Services, Google Cloud en Microsoft Azure. Voor een specifieke groep klanten is er ook een feature ontwikkeld waarmee netwerkverkeer forensich versleuteld kan worden opgenomen. Hierdoor kan bij een security-incident sneller de bron van de aanval worden achterhaald. Voor Incident Response Teams is dit zeer waardevol, want het scheelt ze vele uren aan onderzoekswerk.

De technologie achter SecureMe2

Hoe werkt SecureMe2? Dat was zo’n beetje de belangrijkste vraag tijdens ons interview. Aangezien al het netwerkverkeer vandaag de dag is versleuteld waren we vooral benieuwd hoe de technologie daarmee omgaat. Hierover zegt Van Boven dat daar geen oplossing meer voor is. Om man-in-the-middle attacks te voorkomen is steeds vaker versleuteling toegepast, zowel op de data zelf als de verbinding. Het gevolg hiervan is dat security-oplossingen niet meer tussentijds een pakket kunnen onderscheppen, decrypten, lezen, opnieuw versleutelen om vervolgens door te sturen. Applicaties verifiëren de versleuteling van hun pakketten van begin tot eind, waardoor dit soort SSL-inspecties onmogelijk zijn geworden.

Misconfiguraties en shadow IT

SecureMe2 werkt op basis van metadata die wel onversleuteld beschikbaar zijn. Bij elk pakket zit metadata die niet versleuteld is en daaruit valt veel af te lezen. Zo kan je zien wat de oorsprong en het doel zijn van een pakket (de IP-adressen), maar ook hoe groot het pakket is, over welke poort het communiceert, de mac-adressen en dergelijke. Op basis van één pakket kan je al zien of het pakket wel thuishoort op het VLAN dat eraan is meegegeven. Als er een apart VLAN is voor beveiligingscamera’s en daar communiceert ineens een printer over, dan is er waarschijnlijk sprake van misconfiguratie. Het opsporen van misconfiguraties in netwerken is ook belangrijk om de veiligheid te waarborgen. Via printers en andere IoT-apparatuur vallen bedrijven nog weleens ten prooi aan cybercriminelen. Het is dus goed om het gedrag van dit soort apparatuur goed in de gaten te houden.

Ook het detecteren van shadow IT is mogelijk op basis van netwerkverkeer. Als er bijvoorbeeld applicaties worden gebruikt die door het bedrijf niet zijn toegestaan of ongewenst zijn. Denk bijvoorbeeld aan Dropbox, Teamviewer of WeTransfer. Dat kan een werknemer zijn die het niet zo nauw neemt met de regels (shadow IT), maar het kan ook een cybercrimineel zijn die data aan het stelen is. Het biedt in elk geval voldoende redenen om de beveiliging verder aan te scherpen. Dit zijn in de basis eenvoudige en simpele detecties, zo leren we van de heren, maar ze zijn wel enorm belangrijk om de cyber resilience te verhogen.

Het verhaal van miljoenen pakketten

SecureMe2 kan met zijn analyses patronen herkennen die verspreid zitten in miljoenen pakketten. Zo kunnen ze bijvoorbeeld een botnet-familie herkennen. Niet alleen actieve botnets, maar ook een simpele heartbeat van een slapend botnet. De detectie van deze patronen gaat enorm ver. Dat is mede te danken aan hoe de cybersecuritywereld is georganiseerd. SecureMe2 is weliswaar nog een klein bedrijf met slechts 12 personen, maar heeft wel een geavanceerd product weten te ontwikkelen op basis van threat intelligence data van derden.

Veel grote cybersecuritybedrijven bieden de mogelijkheid om threat intelligence data in te kopen. Hiermee kunnen andere beveiligingsbedrijven de data hergebruiken om een securityoplossing aan te bieden. SecureMe2 heeft ervoor gekozen om bij een groot aantal partijen dit soort data in te kopen. Hieronder vallen onder meer MalwarePatrol, Webroot, Bitdefender en enkele andere. Daarnaast worden ook nog open source-bronnen gebruikt en actief gescand. Al die data worden samengevoegd in de threat database van SecureMe2.

Het platform van SecureMe2 gebruikt al die data om zijn machine learning-modellen te trainen en te optimaliseren. Hierdoor kan het AI inzetten om het netwerkverkeer van bedrijven te analyseren. Door de decentrale aanpak van SecureMe2 met de appliances en het centrale platform, is de klant altijd optimaal beschermd. Als er bij klant A iets wordt gedetecteerd waar de AI slimmer van wordt, werkt dat ook direct bij klant B. De cyber resilience van SecureMe2 klanten verbetert dus eigenlijk bij elke gedetecteerde aanval.

Feit is wel dat SecureMe2 enkel dat biedt; het detecteren van dreigingen en risico’s. Het is een flitspaal die tussen al het netwerkverkeer een verdacht pakketje of dreiging kan vastleggen, maar het kan de dreiging niet stoppen. Wel werkt SecureMe2 in realtime, waarmee het als het ware een geautomatiseerd level-1-SoC biedt. Op basis van de meldingen van SecureMe2 kunnen andere processen worden gestart. Denk aan het afsluiten van het internetverkeer naar bepaalde servers en het aanmaken van een prioriteitsticket voor een netwerk- of securityprofessional om de verdachte situatie te onderzoeken.

Minimaliseren van false positives

Daarmee komt ook meteen een extra eis vanuit het bedrijfsleven om de hoek kijken. Als er echt een grote dreiging is, wil elke IT-professional, CIO of CISO het graag direct weten. Het gevaar bij dit soort oplossingen is dat er te veel meldingen komen. Als je als securityprofessional elke dag 15 false positives krijgt, waarbij er iets verdachts is geconstateerd maar het uiteindelijk onschuldig blijkt te zijn, dan neemt het vertrouwen in die oplossing af en wordt er minder snel naar gekeken. Bij SecureMe2 zijn ze zich hiervan bewust en zeggen ze veel geïnvesteerd te hebben om al die threat intelligence data die ze inkopen ook goed te controleren, doublures op te schonen en andere optimalisaties door te voeren. Met als uiteindelijk doel om het aantal false positives te minimaliseren.

Zo stellen ze in het begin gebruik te hebben gemaakt van threat intelligence data van een andere bekende goed aangeschreven leverancier. Deze data leverde echter te veel false positives op. SecureMe2 heeft toen besloten te stoppen met die leverancier. De kwaliteit van de data is vanzelfsprekend enorm belangrijk voor het eindresultaat, vandaar de bekende data science uitspraak; “garbage in is garbage out”. Alleen met goede data kan je ook een goed eindresultaat halen.

Volgens Van Boven zit de kracht van SecureMe2 er ook in dat ze de detectie niet lokaal doen. Ze werken met een eigen platform waar alle appliances mee communiceren. Het internet beweegt vandaag de dag zo snel dat het analyseren van netwerkverkeer niet meer lokaal kan zonder veel false positives te genereren. Een enkel IP-adres kan op een dag bijvoorbeeld acht verschillende reputaties hebben. Veel IP-adressen worden nog maar maximaal 15 minuten tot een uur niet gebruikt. Na die periode geven bijvoorbeeld AWS of Google de IP-adressen alweer uit aan een andere cloudgebruiker met een ander doel. Als je één keer per dag de reputatie van de IP-adressen bijwerkt, loop je dus achter de feiten aan.

Vooral CEO’s en CISO’s enthousiast over SecureMe2

Zwiep vertelt ons dat hij vooral veel CEO’s en CISO’s spreekt die snel enthousiast zijn over de oplossing. Dat komt volgens hem vooral omdat zij eindverantwoordelijk zijn binnen de organisatie als het misgaat. Ze zien de waarde van een waarschuwingssysteem voordat er echt problemen optreden dan ook als essentieel. Daarnaast merkt hij dat IT-professionals nog te vaak onderschatten wat er allemaal gebeurt op hun netwerk. Ze denken dat het allemaal zo’n vaart niet zal lopen en ze het goed onder controle hebben.

Zwiep zegt dat hij niet zo goed snapt waarom dat is. Uiteindelijk doen we al 100 jaar een slot op ons huis of kantoor, werken kantoren met slagbomen en toegangspasjes en worden er vaak alarmsystemen opgehangen. Elk huis heeft tegenwoordig rookmelders. Deze informeren je tijdig als er brand ontstaat. Waarom dan niet in je netwerk?

Uiteindelijk zijn er maar weinig organisaties die exact kunnen vertellen wat er in hun netwerk gebeurt. Welke apparaten er verbonden zijn, welke applicaties er draaien en welke shadow IT-toepassingen een probleem vormen. Er is nog genoeg werk op het gebied van IT-hygiëne. Een flitspaal kan dan heel handig zijn. Deze houdt het netwerkverkeer in gaten en waarschuwt niet alleen voor malware. Ook als een IP-camera 10.000 DNS requests doet, of een printer die uit zichzelf verbinding zoekt met andere servers, meldt hij het. Zo’n flitspaal kan enorm handig zijn.