API’s zijn enorm handig en zijn vrijwel overal in gebruik tegenwoordig. Maar hoe zorg je ervoor dat aanvallers deze niet kunnen misbruiken? Dat is waar Salt Security zich mee bezighoudt. Wij spraken met CEO Roey Eliyahu en hebben daarnaast een demo gekregen van het platform van Salt.

API’s krijgen van alle kanten veel aandacht tegenwoordig. Ontwikkelaars gebruiken ze om applicaties geschikt te maken voor integratie in moderne IT-omgevingen. Softwareleveranciers leggen er veel nadruk op bij het aanprijzen van hun oplossingen. Aanvallers hebben echter ook steeds meer aandacht voor API’s gekregen. Ze zijn namelijk relatief eenvoudig te misbruiken, onder andere vanwege de zeer toegankelijke aard ervan. Engiszins gechargeerd gesteld kan iedereen met API’s aan de slag.

Het resultaat van de populariteit van API’s op het aantal dreigingen is niet gering. De algemene verwachting is dat het niet lang meer duurt vooraleer API’s de voornaamste route zijn voor aanvallers om bij organisaties binnen te komen. Eliyahu gaat tijdens ons gesprek nog een stap verder door te stellen dat alle attack vectors richting API’s zullen bewegen.

API-first strategie heeft gevolgen voor securitystrategie

Voor organisaties is bovenstaande trend geen goed nieuws. Althans, als deze nog gebruikmaken van de tot voorkort bestaande security tools. Een Web Application Firewall is bijvoorbeeld heel erg geschikt voor het beveiligen van legacy-applicaties, maar API’s horen daar niet bij. Ook een API Gateway is niet geschikt voor het veilig houden van API’s. Daarbij komt ook nog eens dat API’s zelf eigenlijk niet veiliger te maken zijn dan ze nu zijn. Althans, niet zonder de functionaliteit ervan geweld aan te doen.

Ondanks bovenstaande zorgen hebben veel (grotere) organisaties tegenwoordig een API-first strategie. We refereerden hier recent nog aan in een artikel over hoe servitization zorgt voor fragmentatie van het applicatielandschap, waarbij integraties tussen systemen en software cruciaal zijn. Deze integraties zullen veelal via API’s opgezet zijn, rechtstreeks of via tussenliggende iPaaS-omgevingen.

Bij een API-first strategie hoort echter ook een gedegen evaluatie van de gevaren die de organisatie loopt door het inzetten van API’s. En dan komt de verantwoordelijke binnen de organisatie er als het goed is achter dat API’s een behoorlijk securityrisico met zich meebrengen. Sterker nog, dit risico wordt alleen maar groter. Eliyahu durft de stelling zelfs wel aan richting de toekomst dat alle attack vectors richting API’s zullen gaan.

Nu is Eliyahu de oprichter en CEO van een bedrijf dat zich specialiseert in het stoppen en detecteren van aanvallen op en via API’s en het verbeteren van API-security in het algemeen. Het is nogal logisch dat hij een dergelijke uitspraak doet, kun je nu denken. Salt is echter niet de enige die er zo over denkt. Ook bij Gartner ziet men 2022 als het jaar waarin API’s de voornaamste attack vector worden.

Zonder Salt geen API-security?

Het mag nu hopelijk duidelijk zijn dat het een goed idee is als organisaties zich eens verdiepen in API-security. Dan is Salt Security een van de partijen die je zonder twijfel moet overwegen, maken we op uit de woorden van Eliyahu. “Voor Salt was er geen API-security”, laat hij ook onomwonden weten. Naar eigen zeggen was hij al op zeer jonge leeftijd overtuigd van de kwetsbaarheid van API’s en de complexiteit van de aanvallen die daarbij hoort. “Aanvallen zijn geëvolueerd van one-and-done– naar low-and-slow”, schetst hij een onderdeel van deze complexiteit. Daarnaast zijn API’s vaak ook de enige manier om ergens binnen te komen. Als voorbeeld noemt hij Zoom: “Niemand heeft de code van Zoom, dus moet je er ‘onder de radar’ proberen binnen te komen.” Dat kan in theorie dus via API’s.

Salt Security is niet de enige speler in deze opkomende markt, maar noemt zichzelf dus wel de grondlegger van de discipline. Dat lijkt ons een zeer terechte claim overigens. Eliyahu richtte het samen met Michael Nicosia op in 2016. Tot eind 2018, begin 2019 was het bedrijf in zogeheten stealth mode. Dat wil zeggen, toen werkte men achter de schermen aan het product waarmee het bedrijf uiteindelijk op de markt zou komen. Salt heeft zich inmiddels bewezen als een succes als het gaat om marktwaarde. Eind 2021 bereikte het bij een investeringsronde de status van unicorn. Dat betekent dat het bedrijf inmiddels meer dan een miljard dollar waard is. De meest recente waardering ligt op 1,5 miljard dollar. Ongeveer een halfjaar eerder, bij de Series C-investeringsronde was dit nog maar 500 miljoen. Het gaat dus behoorlijk hard.

Het is overigens niet alleen Salt dat dit soort stappen zet. Ook het twee jaar geleden opgerichte Noname Security (zie ook dit artikel) meldde eind 2021 dat het de unicorn-status had behaald. Dit geeft aan dat API-security als geheel aan een stevige opmars bezig is. Dat is voor alle partijen die actief zijn in deze markt een gunstige ontwikkeling.

Alles draait om context

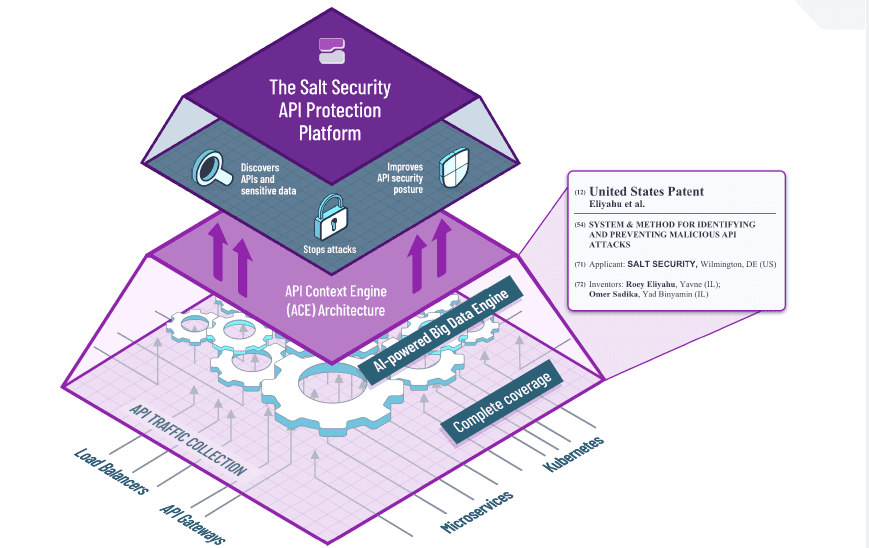

In de basis draait het bij het API Protection Platform van Salt Security om drie onderdelen: discovery, prevention en remediation. Het platform zoekt realtime naar (kwetsbare) API’s en gevoelige informatie, moet aanvallen stoppen en moet de security van de API’s in het algemeen verbeteren.

Om dit goed te kunnen doen, moet het allereerst mogelijk zijn om ook daadwerkelijk alle API’s te ontdekken. Dat is best een klus, want iedere API is in principe uniek, dus het zijn er zeker binnen grotere organisaties een heleboel. Vandaar ook dat het platform van Salt op meer dan 50 manieren te integreren is. Daarbij kun je denken aan integraties met API Gateways en load balancers, maar ook met Kubernetes en microservices.

Alle informatie die op deze manier het platform ingetrokken wordt, gaat vervolgens in de zogeheten Big Data Engine van het platform. Daar gebeurt in principe het belangrijkste van het hele verhaal. Daar wordt namelijk context toegevoegd met behulp van AI. Met een traditionele benadering met signatures ga je het namelijk niet redden. Zonder context kun je API’s nooit goed beveiligen. Als voorbeeld noemt Eliyahu een incorrecte inlogpoging. Met behulp van de context waarin dit gebeurt, kun je bepalen of het gaat om een potentiële dreiging of niet. Zonder context mis je dit.

Opvallend is overigens dat de Big Data Engine in principe geen geheim is. De patenten worden met naam en toenaam genoemd in onderstaand plaatje. Dit plaatje staat ook op deze manier op de website van Salt.

Slimme meldingen

Als we ervan uitgaan dat het platform van Salt Security organisaties optimaal beveiligt tegen dreigingen die te maken hebben met de API’s die het gebruikt, dan is er ook nog altijd het punt van de meldingen. Binnen een organisatie kunnen namelijk extreem veel API’s gebruikt worden. Je wilt absoluut niet voor iedere separate aanval via een API een melding krijgen. Dan zou je erin verdrinken. “Te veel alerts betekent uiteindelijk ook niets meer”, vat Eliyahu het probleem hiervan samen.

Salt heeft naar eigen zeggen een oplossing voor dit probleem. De diepe inzichten in de context van de aanvallen en de API’s spelen hierbij wederom een rol. Hiermee kan Salt een soort vingerafdruk van de aanvaller creëren. Het is dus niet nodig om per aanval of aanvalstype een separate regel aan te maken, iets wat je bij WAF’s moet doen. Het platform van Salt is eigenlijk niet geïnteresseerd in het type aanval, maar in de aanvaller die erachter zit. Op deze manier kunnen alle meldingen die van dezelfde aanvaller afkomstig zijn als een enkele melding gegeven worden. Dat stroomlijnt de zaken vanzelfsprekend sterk. Wat betreft ordegrootte laat Eliyahu tijdens ons gesprek vallen dat het hier kan gaan om een enkele melding per 10.000 meldingen.

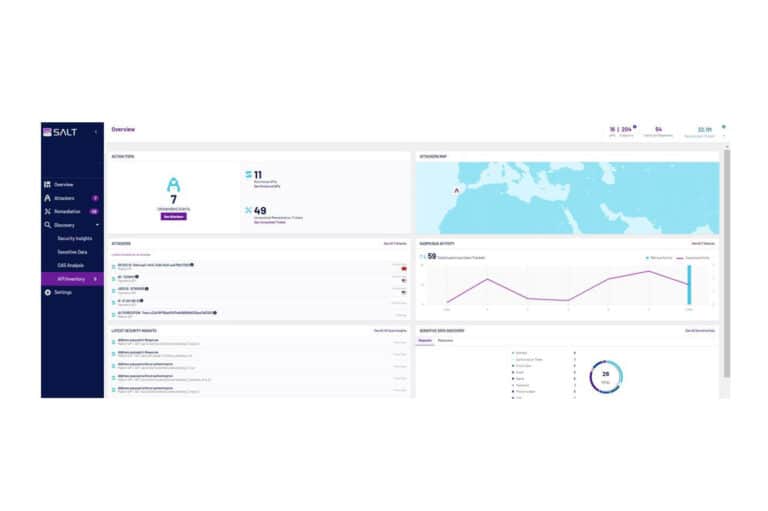

99 procent out-of-the-box

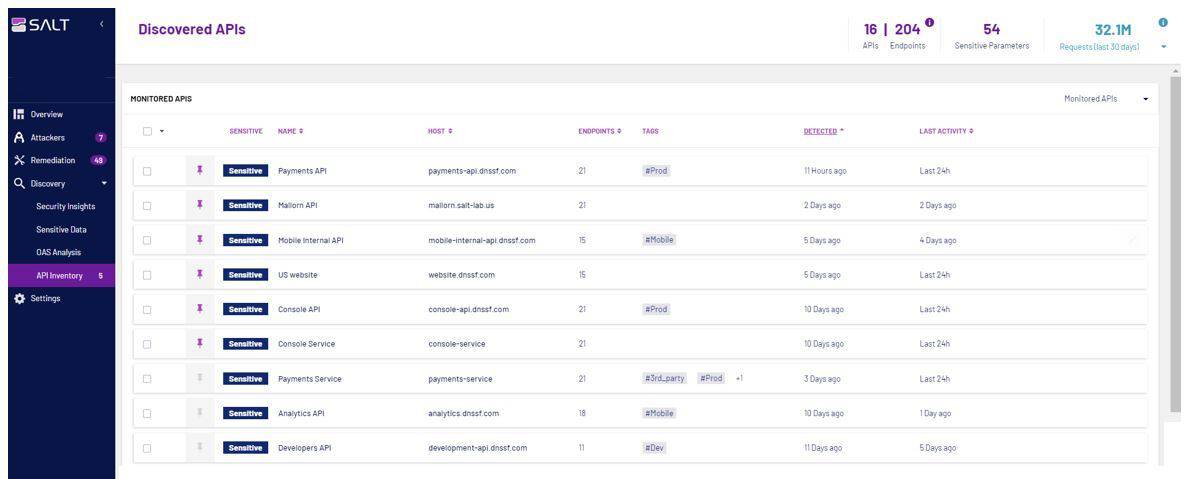

Aangezien we ook graag willen weten hoe iets er in de praktijk uitziet, hebben we naast het gesprek met de CEO ook nog een demo gevraagd en gekregen van het API Protection Platform van Salt Security. Het eerste wat ons opvalt tijdens de demo is dat de interface er heel erg overzichtelijk uitziet. Dit komt voornamelijk vanwege het beperkte aantal submenu’s. Het is meteen duidelijk hoe een en ander werkt in de interface. Er is een overzicht van aanvallers (de vingerafdrukken waar we het hierboven over hadden), een Discovery-tabblad en een Remediation-tabblad. Dat is het eigenlijk wel zo’n beetje. Uiteraard kun je doorklikken en steeds dieper graven in een specifieke API of een dreiging, maar de basis is heel clean gehouden.

De API Inventory is met name in het begin een zeer interessant onderdeel voor gebruikers van het platform. Vanaf het moment dat het platform netwerkverkeer ontvangt, ziet het welke API’s een organisatie gebruikt. Daar hoef je verder niets aan te configureren. Tijdens de demo had men het erover dat het platform out-of-the-box 99 procent van alle API’s op deze manier vindt. Inkomende, uitgaande en lateraal opererende API’s, het platform zou ze allemaal moeten kunnen vinden. Dit doet het door endpoints te correleren met elkaar. Een endpoint hier kan allerlei vormen aannemen. Dit kan een appliance zijn, maar bijvoorbeeld ook een microservice.

Het platform van Salt Security werkt overigens agentless, out-of-band (dus geen verstoring van het ‘echte’ verkeer) en kan in de cloud of on-premises draaien. De onderliggende systemen kunnen traditioneel zijn, maar het platform draait ook in moderne Kubernetes-omgevingen.

Aanvallers zullen slimmer moeten worden

De nadruk op de aanvaller in plaats van op de specifieke aanvallen zorgt ervoor dat er minder meldingen binnenkomen. Daar hebben we het hierboven al over gehad. Er is echter nog een voordeel van deze benadering, zien we tijdens de demo. Je pakt hiermee namelijk het misbruik van API’s door aanvallers bij de wortel aan. Je blokkeert de aanvaller in zijn geheel, ongeacht wat hij probeert.

Het blokkeren van de aanvaller heeft twee effecten. Allereerst vertraagt het de aanvaller. Deze zal in eerste instantie niet meteen snappen wat er aan de hand is. Hij zal niet inzien waarom hij niet succesvol is en hij geblokkeerd wordt. Een andere route of ander type aanval kiezen heeft geen zin, omdat zijn gebruikers-ID wordt geblokkeerd. Hij zal dus eerst een nieuw gebruikers-ID moeten zoeken om een nieuwe poging te wagen. Naast vertragen moet het ook zorgen voor een duidelijke daling van het aantal aanvallen.

Klaar voor de toekomst?

Aan het einde van ons gesprek met Eliyahu vragen we hem hoe hij de toekomst voor zich ziet. 2022 belooft een druk jaar te worden op het gebied van API-security, zoveel is wel zeker. Hij noemt het feit dat alle aanvallen langzaam maar zeker richting API’s bewegen dan ook een ‘megatrend’. Het is dus zaak voor organisaties om hier tijdig naar te kijken en er actie op te ondernemen. Je kunt namelijk geen API-first strategie meer hebben zonder daar ook een API-securitystrategie aan te koppelen. Bij Salt Security staat de komende tijd intern dan ook in het teken om het platform nog beter te maken door nog meer te investeren in onderzoek. Dat zal ook nodig zijn waarschijnlijk, want de andere kant zit ook niet stil. 2022 wordt hoe dan ook een interessant jaar voor API-security.