Veel security-investeringen leveren niet op wat verwacht of gehoopt werd. Hoog tijd om daar eens kritisch naar te kijken. Hoe kan het beter?

Het aantal aanbieders van security-oplossingen op de markt is bizar groot. Het totaal loopt in de duizenden, die allemaal stellig beweren dat datgene wat zij leveren onmisbaar is voor organisaties. Veel zijn tamelijk specifieke puntoplossingen, weer anderen kiezen voor de platformbenadering. Het zegt veel dat het aantal security-leveranciers dat een omzet heeft van meer dan 1 miljard dollar per jaar op de vingers van twee handen te tellen zijn. Zeker als je kijkt naar de pure securityspelers en partijen zoals Cisco en VMware buiten beschouwing laat.

Aan de ene kant kun je zeggen dat deze variatie en keuze een positieve zaak is, omdat het securityvraagstuk nu eenmaal erg complex is. Je hebt veel verschillende oplossingen nodig om het goed in te kunnen richten. Dan is het wel zo prettig dat er keuze is. Aan de andere kant is op deze manier de verleiding groot om tegen ieder probleem maar gewoon een nieuwe securitytool te gooien. Zonder echt goed te kijken hoe deze integreert en zelf ook continu in de gaten te houden of het allemaal wel levert wat het moet leveren. Veel van dit soort investeringen worden in een soort projectvorm gedaan, waarbij men doorgaat naar het volgende project als er eentje afgerond is.

Grote beloftes helpen ook niet

Let wel, dit probleem ligt niet alleen bij de organisaties die securityvraagstukken willen oplossen. De leveranciers die actief zijn in deze branche beloven vaak ook de wereld. Wij zien dat hier bij Techzine ook vrijwel dagelijks voorbijkomen in marketing- en pr-uitingen. Daarbij komen er ook bijna net zo vaak nieuwe bedrijven aankloppen met weer een nieuwe ‘disruptieve’ oplossing die de securityproblemen van organisaties oplost. Deze maken het aanbod alleen maar groter. En dus ook potentieel verwarrender voor (beslissers bij) organisaties, die sowieso vaak al met budgetrestricties kampen.

In de basis is er overigens niets mis met een uitdijend aanbod. Sterker nog, het is vaak ook gewoon nodig. Een goed voorbeeld is de opkomst van API-security. Tot enkele jaren geleden bestond dat eigenlijk niet, nu hoort dit hoog op de lijst van prioriteiten te staan bij organisaties. In het algemeen volgt de gelaagdheid van de security-infrastructuur die van de aanvallen. Bij een nieuw type aanval, in dit geval via API’s, moet er ook een nieuwe laag toegevoegd worden.

Silver bullets lijken niet te werken

Organisaties met securityvraagstukken komen eigenlijk altijd in de verleiding om er iets nieuws voor aan te schaffen. Of dit het gevolg is van grote beloftes van leveranciers, fundamenteel nieuwe dreigingen of de strategische visie van een organisatie, is afhankelijk van de situatie. Het beschikbare budget speelt vanzelfsprekend ook een belangrijke rol.

Als we zo eens naar de afgelopen tijd kijken, dan hebben we niet het idee dat de zakelijke markt nu heel veel veiliger is dan deze een aantal jaren geleden was. Dat wil zeggen, de breaches, lekken en andere securityproblemen vliegen ons om de oren. Tegen sommige problemen kunnen securitytools niet zoveel uitrichten. Denk hierbij aan zero-days zoals de recente Log4Shell-kwetsbaarheid. Daarvan was niemand op de hoogte, dan is het lastig inschatten of je security controls goed werken.

Al dan niet gerichte aanvallen middels phishing, ransomware en andere methodes komen echter ook nog heel vaak voor. Die zijn in theorie beter te voorkomen, door het inzetten van de juiste tools en door een adequate inzet van security awareness training. Dit gebeurt kennelijk dus nog altijd verre van afdoende.

TIP: Luister hier naar de aflevering van onze Techzine Talks-podcast waarin we het hebben over hoe je een goede security awareness training aanbiedt in je organisatie.

Security wordt van iedereen

Een gevolg van bovenstaande realiteit is dat steeds meer partijen zich met securitygerelateerde zaken gaan bemoeien. Zo merkten we de afgelopen paar jaar een sterke opkomst van het ransomwarethema bij partijen zoals Rubrik, Veeam, Commvault en Cohesity. Dat zijn van oudsher leveranciers van datamanagementoplossingen en back-up en disaster recovery. Zelfs een (van origine) infrastructuurpartij zoals NetApp kondigde tijdens haar recente Insight-conferentie aan dat ONTAP een feature krijgt die ransomware kan detecteren.

Op zich klinkt het detecteren van ransomware in de back-ups van organisaties best logisch en wenselijk. Ransomware draait immers om data, dus wie is er beter in staat om hier iets op te verzinnen? Het is echter ook een last resort om het op dat punt te detecteren. Prima als het echt niet anders kan, maar idealiter wil je dit veel eerder detecteren. Een back-up is zo ongeveer de laatste halte van data binnen een organisatie. Het is dus eigenlijk een beetje armoedig om ransomware dan pas aan te pakken. Daarmee zeggen we niet dat het niet alsnog belangrijk kan zijn overigens, maar wel dat het niet ideaal is.

Inmiddels lijkt het er dus op alsof security van iedereen is geworden. Dat is in de basis geen slechte zaak, want past binnen een gelaagde securitybenadering, maar dan moet het wel goed ingericht zijn. En daar wringt het schoentje in de praktijk behoorlijk. Om hier meer over te weten te komen, gingen we in gesprek met Ross Brewer, de VP en GM van AttackIQ voor (onder andere) de EMEA-regio.

Systemisch falen

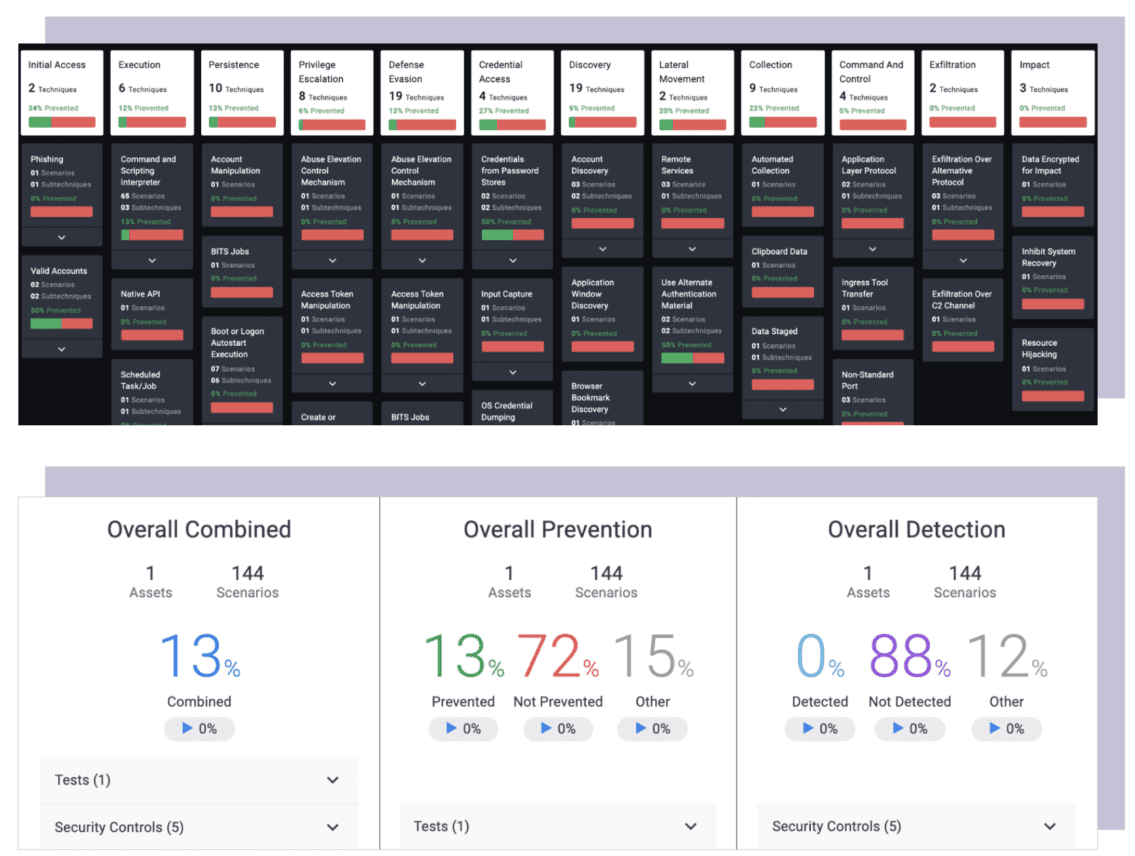

AttackIQ is een van de grondleggers van de markt voor breach and attack simulation. Met de oplossingen van dit bedrijf is het mogelijk om op basis van daadwerkelijke inzichten beslissingen te nemen over waar investeringen gedaan moeten worden met betrekking tot cybersecurity. Organisaties kunnen ze inzetten om te controleren en valideren hoe effectief hun security controls zijn. Dit doen ze op basis van de echte, actuele productieomgeving van de organisatie (in production, zoals dat zo mooi heet in het Engels). Het betreft hier dus geen mooie simulatie. Securityleveranciers zelf gebruiken de oplossingen van AttackIQ ook om de effectiviteit van hun eigen oplossingen te testen.

In de basis is AttackIQ nodig op de markt vanwege het systemisch falen van de security-industrie, geeft Brewer aan. “AttackIQ is de feedback loop die nodig is, maar altijd ontbrak”, vat hij het samen. Daarmee doelt hij op het feit dat veel organisaties beslissingen nemen met betrekking tot cybersecurity zonder deze op data of bewijzen te baseren. Dat is waarom het systeem als geheel fundamenteel stuk is. Met het platform van AttackIQ wil het bedrijf richting wat Brewer tijdens ons gesprek evidence-based security noemt.

Dat het nodig is om een feedback loop toe te voegen voor het securitybeleid, maakt Brewer ook meteen duidelijk. “In 80 procent van de breaches waren de controls aanwezig, maar deden hun werk niet”, geeft hij aan. Met andere woorden, 80 procent van de breaches had voorkomen kunnen worden, zonder extra investeringen te doen. Ervan uitgaande dat dit klopt, is het niet gek om te zeggen dat de manier waarop securityleveranciers en organisaties samen cybersecurity aanpakken fundamenteel tekortschiet.

Investeer verstandig

Vaststellen dat de huidige situatie niet werkt, is uiteraard maar een deel van het verhaal. Veel belangrijker is nog wat organisaties kunnen doen om dit beter voor elkaar te krijgen. Dat is waar ze het platform van AttackIQ voor kunnen gebruiken, geeft Brewer aan. Het leidende principe hierbij is vat hij als volgt samen: “Stop met investeren in de dingen waarvan je niet zeker weet dat je ze nodig hebt.” Alleen als het aantoonbaar een goede investering is, moet je het doen. Dat is uiteindelijk waar evidence-based security om draait. Daarbij gaat het vanzelfsprekend om het voorkomen van breaches en dergelijke, maar ook over zaken zoals governance en compliance. Ook voor die onderdelen moet je niet zomaar om het even welke oplossing aanschaffen. Dat moet ook op basis van daadwerkelijke data gebeuren.

Verstandig investeren in cybersecurity is niet zozeer belangrijk om te besparen overigens, ook al zal dat vrijwel zeker een gevolg zijn van deze benadering. Het is vooral dat je in de juiste oplossingen en producten investeert en deze optimaal inricht. Brewer geeft als voorbeeld een klant die wereldwijd 30 miljoen dollar wilde investeren in red teaming. Dit zou in totaal zo’n 8 maanden gaan duren, waarbij de verwachting was dat de uitkomsten niet enorm bevredigend zouden zijn. Als je dit kunt vervangen door een platform zoals dat van AttackIQ in te zetten in de productieomgeving van zo’n klant, haal je daar veel meer uit, is zijn overtuiging.

AttackIQ is een transparant platform

Er is overigens niets geheimzinnigs aan het platform van AttackIQ, geeft Brewer aan. “De source code is volledig open en we produceren zeer gedetailleerde logs”, legt hij uit. Dit helpt volgens hem ook bij het beter trainen van de teams die ermee moeten werken. Deze kunnen er echt kennis van en ervaring mee opbouwen, omdat het allemaal zo transparant is, is het idee.

Naast relatief transparant is het platform van AttackIQ ook erg eenvoudig qua architectuur. Het platform bevat alle kennis van AttackIQ die is opgedaan door het bedrijf in de loop der jaren. Dat zou een behoorlijke schat aan kennis moeten zijn, als je bedenkt dat AttackIQ onderdeel is van MITRE Engenuity, de organisatie achter de MITRE-benchmarks en de CVE’s. Vanaf dit platform kan AttackIQ in de productieomgeving aanvallen uitvoeren om te kijken of de controls goed hun werk doen. Om de hele omgeving inzichtelijk te maken gebruikt AttackIQ agents, maar werkt het ook agentless. Dat laatste is belangrijk voor security controls waar geen agent op geïnstalleerd kan worden, zoals firewalls en DLP-oplossingen, onder andere. Het beheer kan in de cloud of on-premises gedaan worden.

Preventie en detectie

Het doel van het platform is om zowel de preventie- als de detectiemogelijkheden van een omgeving te testen. Preventie is vanzelfsprekend een belangrijk doel, maar dankzij API’s kan het platform ook communiceren met security tools en een SIEM en/of SOAR. Daarmee moet het ook de detectiecomponent afdekken. De focus op preventie vinden wij in ieder geval een goede zaak. Dat lijkt de laatste jaren behoorlijk onder te sneeuwen, als gevolg van het mantra dat het geen kwestie is van of maar wanneer er een breach komt. Feit blijft dat voorkomen nog altijd beter is dan genezen, iets waar we in ons artikel over Deep Instinct vorig jaar ook al wat dieper op ingingen.

Het idee van het platform van AttackIQ is overigens nadrukkelijk niet dat je het eenmalig inzet. Dat zou niet alleen een wat pover businessmodel zijn voor AttackIQ, maar ook niet veel toevoegen voor organisaties die het inzetten. Het is immers de feedback loop waar we het hierboven ook al over hadden die continu waarde toevoegt. Die zorgt ervoor dat organisaties af kunnen stappen van de projectgebaseerde benadering van cybersecurity. Een benadering waarbij er niet wordt omgekeken naar de effectiviteit van oplossingen nadat deze in gebruik zijn genomen. En een benadering die uitdrukkelijk niet is gebaseerd op daadwerkelijke data.

Start met het juiste gesprek

Als we ervan uitgaan dat de marketingafdeling van AttackIQ wel bij de feiten blijft en niet meer belooft dan het kan leveren, kan het platform veel opleveren voor organisaties. Verstandiger investeren in beter functionerende cybersecurity. Zoals altijd is de technologie alleen echter niet genoeg. Je moet ook betere gesprekken hebben binnen de organisatie. Dat thema hebben we vorig jaar ook al eens aansneden toen we met Roel van Rijsewijk van Thales spraken.

Voor Brewer gaat het bij het juiste gesprek dan vooral om kijken naar hoe men aan de businesskant van een organisatie werkt. Daar toont men met behulp van data aan waar men mee bezig is. Dat moet voor cybersecurity ook gebeuren, is hij van mening. “We moeten weg van het zien van security als een dark art”, stelt hij. Ook voor FUD (Fear, Uncertainty and Doubt) is geen plaats meer in het dagelijkse discours rondom security, is hij van mening. Het moeten gesprekken zijn gebaseerd op data en bewijzen dat bepaalde dingen wel of niet werken.

Deze niet-technische component van de benadering die AttackIQ nastreeft is zonder twijfel lastiger dan de technologische uitdaging. Het is echter wel de eerste stap richting datgene wat AttackIQ nastreeft. Als het klopt wat men bij AttackIQ beweert, dat 80 procent van de breaches voorkomen kan worden, is het eindresultaat van deze nieuwe benadering van het securityvraagstuk erg aantrekkelijk. Het is daarnaast vrijwel zeker ook budgettair voordelig. De investeringen kunnen nu primair gericht worden op de 20 procent waarvoor ook echt nodig zijn. Dit levert als het goed is uiteindelijk beter beschermde organisaties op en een in het algemeen gezondere security-industrie. En daar hebben we allemaal baat bij.