Nieuwe speler in onze regio belooft inzicht in de kwetsbaarheid van alle denkbare assets binnen de organisatie en doet dit op een gebruiksvriendelijke en eenvoudige manier.

Als je security echt goed aan wilt pakken, moet je onder andere eerst weten wat er allemaal in het netwerk actief is en wat er gebeurt. Anders weet je ook niet of specifieke apparaten een kwetsbaarheid hebben. En weet je dat niet, dan kun je er ook niets tegen doen. Bij Armis Security hebben ze jaren geleden het plan opgevat om hier zo breed en diep mogelijk inzicht in te bieden. Wij spraken met Patrick de Vries en André Heller, respectievelijk Strategic Account Executive en Solution Architect bij Armis Security, om kennis te maken met deze nieuwe speler op onze markt.

Goed bewaard geheim (in onze regio)

Als we het hebben over een nieuwe speler, dan denk je wellicht dat het hier om een start-up gaat die nog maar net komt kijken. Niets is echter minder waar. Armis Security bestaat al sinds 2015/2016. Het is net zoals veel andere securitybedrijven de laatste tien jaar opgericht in Israël, maar al vrij snel naar Palo Alto in Californië verplaatst. Er zitten een aantal grote investeerders achter, zoals Insight en Capital G. In november van vorig jaar is er nog ruim 300 miljoen dollar opgehaald bij een investeringsronde. Een en ander heeft geresulteerd in een marktwaarde van niet minder dan 3,4 miljard dollar.

Al met al kunnen we Armis Security gerust een al behoorlijk gevestigde en zeer serieuze speler noemen. Dat we het bedrijf hier eigenlijk nog niet kennen, heeft er vooral mee te maken dat het pas een jaar of twee geleden de stap buiten de VS gezet heeft. Het heeft hierbij de ‘traditionele’ route gevolgd: eerst de UK, daarna Frankrijk en DACH. Nu zijn de Benelux en de Nordics aan de beurt. De manier waarop Armis Security dit soort uitbreidingen doet, zegt volgens De Vries veel over hoe serieus men ermee bezig is. Men zet eigenlijk altijd meteen een team neer in een nieuwe regio en begint dus niet met een enkeling die het een tijd alleen moet rooien. Hij verwacht binnenkort ook in onze regio al een team van vier of vijf mensen te hebben.

Eenvoudige pitch

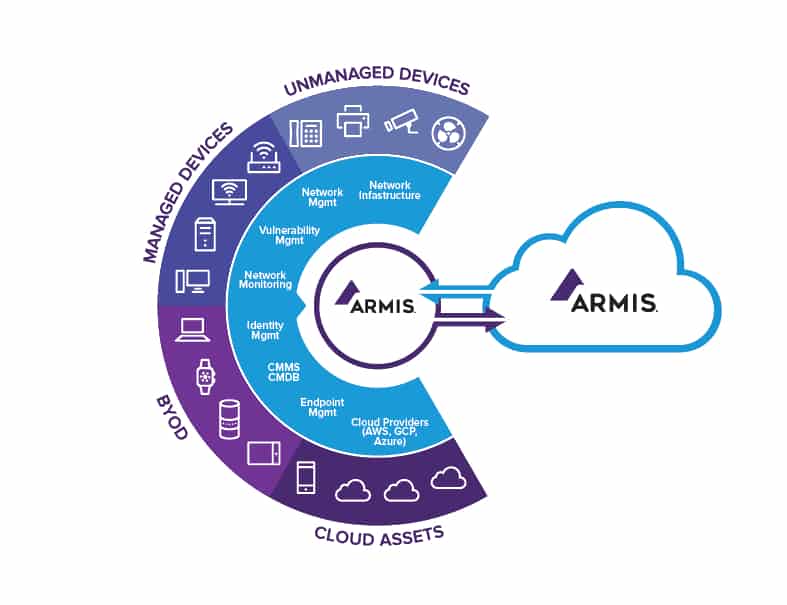

In principe is de pitch van Armis Security niet zo bijster ingewikkeld. Het doel van het bedrijf is om klanten een oplossing te bieden waarmee ze alle apparatuur in het netwerk zichtbaar kunnen maken. Let wel, het gaat hier dus niet om een subset van producten, maar om alles wat je maar kunt bedenken. IT-apparatuur, OT-apparatuur, bekabeld, draadloos, managed, unmanaged, alle verkeer kan worden opgevangen. Dit kunnen traditionele IT-apparaten zijn, maar bijvoorbeeld ook industriële of medische.

Armis Security belooft daarnaast dat dit verzamelen van inzichten op een zeer laagdrempelige manier plaatsvindt. Dit gebeurt namelijk passief, met behulp van een zogeheten collector. Dit is een stuk hardware, maar kan eventueel ook in een virtuele omgeving draaien. Een klant hoeft dus geen agents te installeren en de collector scant het netwerk niet. Dat is maar goed ook natuurlijk, want op veel IoT-apparatuur kun je bijvoorbeeld helemaal geen agent installeren. De collector vangt simpelweg alles wat er gebeurt op het netwerk op en geeft deze informatie weer in een dashboard. Dit vindt plaats via SPAN (Switch Port Analyzer), oftewel mirroring.

Hoeveel en welk type collectors een organisatie nodig heeft, hangt overigens af van allerlei factoren, geeft Heller desgevraagd aan. Je kunt hierbij denken aan het aantal vestigingen. In principe heb je per vestiging in ieder geval een collector nodig. Het formaat van deze collector hangt dan weer af van hoe groot de vestiging is. Je kunt er ook voor kiezen om het aantal aan te schaffen collectors wat te drukken. Je kunt namelijk ook een gevirtualiseerde collector inzetten. Heller geeft aan dat hun grootste klant op dit moment meer dan 1000 collectors heeft. Het platform schaalt dus zonder meer goed, dat is duidelijk. Dat moet ook wel, want Armis Security richt zich in eerste instantie op grote organisaties vanaf zo’n 800 medewerkers.

Cloud staat centraal

Op basis van de beschrijving hierboven, heb je wellicht het idee dat Armis Security alles on-premises voor haar klanten regelt. Dat is echter niet waar, leren we van De Vries. De cloud speelt een cruciale rol in het product. Dit onderscheidt Armis Security van andere partijen die in dezelfde markt actief zijn. Het heeft vanaf het begin alle metadata (van apparatuur) in de cloud gezet. Deze knowledge base staat in contact met de collector, die je op een core switch in de organisatie aansluit. Het feit dat Armis Security een groot gedeelte van haar platform in de cloud heeft staan, maakt de dienst die het levert ook heel erg eenvoudig af te nemen. Letterlijk het enige wat je hoeft te doen is de collector of collectors inprikken, poorten configureren. Daarna kun je van start.

De knowledge base in de cloud is het hart van de oplossing van Armis Security. In deze database staan inmiddels drie miljard devices en dertien miljoen deviceprofielen, geeft Heller aan. Dat zijn er heel veel, maar dat betekent niet dat er nooit apparatuur aangesloten wordt die er nog niet in staat. Daar kan het platform echter ook uitstekend mee overweg, geeft hij aan. Zodra het Mac-adres binnenkomt, is het al duidelijk welk merk het is en wie het gemaakt en verkocht heeft. Als dat bijvoorbeeld Philips is, dan is de kans al vrij groot dat het een medisch apparaat is. Is het uiteindelijk toch niet duidelijk wat het is, dan heeft Armis Security een team dat zich hierover buigt.

De knowledge base in de cloud is zonder meer een belangrijke bron van informatie voor wat Armis Security zichtbaar kan maken voor haar klanten. Een andere grote bron is de realtime inspectie van het verkeer. Daarmee kun je zien wat er op een gegeven moment daadwerkelijk gebeurt op het netwerk en met de apparatuur. Deze gebeurtenissen slaat het platform op en het bewaart deze gedurende 90 dagen. De zogeheten inventory page, de pagina waarop staat welke apparatuur er gevonden is, blijft voor altijd beschikbaar. Ook als je een apparaat weer uit het netwerk verwijdert.

Diepe inzichten

We hebben zoals we altijd doen bij een partij die we niet kennen, ook bij Armis Security gevraagd om een demo. Dit om te zien hoe de oplossing eruitziet en hoe hij globaal werkt. Het was ons meteen duidelijk dat je echt heel diep op de activiteit van een apparaat in kunt gaan. Je kunt niet alleen zien wanneer iets een ip-adres heeft gekregen en wat dat dan is, of wanneer het verbonden of losgekoppeld is. Ook de flow van de verbindingen is inzichtelijk gemaakt. Dat wil zeggen, als het gedrag van een apparaat verandert en de volgorde van processen anders is dan anders, dan geeft het platform een waarschuwing. Deze worden overigens wel gebundeld, zodat een securityteam er niet in omkomt. Je kunt verder bijvoorbeeld ook zien of een pc in het netwerk wel een endpointsecurity-oplossing heeft draaien of niet.

Het is overigens zeker niet zo dat Armis Security uit alle soorten apparaten dezelfde informatie kan halen. Daarvoor is het afhankelijk van wat er beschikbaar is. Dankzij integraties met derden kan er nog meer informatie verzameld worden. Er zijn integraties met onder andere agents van Microsoft, CrowdStrike of Qualys. Op veel OT-apparaten zal dat minder zijn dan op apparaten waar software op kan draaien. Aan de andere kant kan er op OT-apparaten juist weer meegekeken worden met de commando’s en dergelijke die erheen gaan. De meeste data is bij dit soort apparatuur niet voorzien van encryptie, dus Armis Security kan gewoon ‘meelezen’. Je krijgt hier een heel verfijnd beeld van de schrijfcommando’s naar PLC’s mee.

Ook asset management

Als het gaat om de inzichten die je kunt verkrijgen via Armis Security, ben je wellicht geneigd te denken dat dit alleen gaat om kwetsbaarheden op het gebied van cybersecurity. Dat is echter niet het geval, legt Heller uit. Hij neemt de medische wereld als voorbeeld. Voor medische apparatuur voegt Armis Security ook eventuele FDA recalls toe aan het overzicht. Hetzelfde geldt voor MDS2-bestanden. Hierin geven fabrikanten van medische apparatuur zelf aan hoe het bij deze apparatuur is gesteld met zaken zoals security en privacy. Voor de volledigheid, MDS2 staat voor Manufacturer Disclosure Statement for Medical Device Security.

Bij een CT-scanner zie je in het dashboard van Armis Security verder ook precies welk lichaamsdeel er op welk moment gescand wordt. Dit kun je als ziekenhuis vervolgens inzetten om het gebruik van het apparaat te optimaliseren. Overigens detecteert Armis Security ook nog wel gewoon cybersecuritydreigingen voor dit soort apparatuur, geeft Heller aan. Zo hebben ze een keer inzichtelijk gemaakt hoe WannaCry op een CT-scanner aanwezig was en vervolgens lateraal door het ziekenhuis ging.

Eigen query-taal

Naast de diepe inzichten viel ons ook nog iets anders op. Armis Security heeft een eigen query-taal ontwikkeld, ASQ. Hiermee kun je relatief eenvoudig door de enorme bak aan data zoeken die grote organisaties onherroepelijk genereren. De voorkant van deze taal is vrijwel volledig met de muis te bedienen. Dit houdt in dat je geen complexe queries hoeft in te kloppen. Je klikt simpelweg de dingen bij elkaar die je wilt zien, waarna het dashboard deze toont. Je kunt hierbij ook eenvoudig filteren. Wil je bijvoorbeeld geen resultaten zien van apparaten in het corporate netwerk, dan kun je dat aangeven.

Het dashboard maakt geen gebruik van NLP, waarbij je in een normale menselijke zin een vraag stelt in een tekstvakje en een antwoord krijgt. Je moet nog wel echt weten waar je naar op zoek bent, want je moet bij iedere stap met de muis een selectie maken. Dat is op zich geen probleem overigens, aangezien dit soort dashboards anders zijn dan die van BI-platformen, waar je NLP wel veel tegenkomt. Die moeten gebruikt worden door zoveel mogelijk lagen binnen een organisatie, dat is bij Armis Security veel minder het geval. Een manager zonder security-verantwoordelijkheid zal niet zo snel met een dergelijk dashboard aan de slag gaan, bijvoorbeeld.

Na detectie ook de actie

Het platform van Armis Security detecteert dus vrijwel alles wat er in een netwerk gebeurt en presenteert deze bevindingen in een overzichtelijk dashboard. Uiteraard kun je het zo instellen dat het meldingen stuurt of tags toevoegt, zodat een incident zo snel en eenvoudig mogelijk opgepakt kan worden. Dit alles gebeurt realtime, dus niet alleen op een specifiek moment, benadrukt Heller op dit punt nog maar eens.

Met het sturen van meldingen ben je als organisatie uiteraard al aardig op weg om ervoor te zorgen dat de dreiging afgewend af geneutraliseerd kan worden. Met het platform van Armis Security kun je echter ook nog de nodige zaken automatiseren. Dat wil zeggen, het is mogelijk om geautomatiseerd actie te ondernemen als het platform iets detecteert. Dit doet Armis niet zelf, maar met behulp van integraties met derde partijen. De software en/of hardware van die derde partijen moet dan wel aanwezig zijn binnen de organisatie, maar dat spreekt voor zich. Je kunt hiervoor gebruikmaken van policies die je zelf opstelt, maar ook gebruikmaken van zogeheten crowd sourced policies.

De policies kun je zo fijnmazig maken als je zelf wilt, overigens. Het hoeft geen grote hamer te zijn waarmee je een apparaat volledig uitschakelt. Je kunt er bijvoorbeeld voor kiezen om alleen de netwerkverbinding te verbreken, maar het apparaat nog wel gewoon zijn werk te laten doen. Dat is onder andere in de medische wereld wel zo prettig. Een ziekenhuis kan dan in ieder geval offline doorgaan met het gebruiken van een apparaat, terwijl op de achtergrond het securityprobleem opgelost wordt.

Armis Security blijft doorontwikkelen

De oplossing van Armis Security mag dan al heel uitgebreid zijn, er valt altijd nog wel wat te wensen natuurlijk. Als we aan het einde van ons gesprek met Heller aan hem vragen hoe het zit met multi-tenancy, geeft hij aan dat Armis Security dat op dit moment nog niet aanbiedt. Men is er achter de schermen echter wel al mee bezig om dit mogelijk te maken. Voor grote organisaties met een eigen securityteam dat alles centraal monitort, beheert en uitvoert is dit niet meteen een interessante feature. Als Armis Security ook nog breder de markt op wil via MSSP’s, dan is multi-tenancy echter wel een cruciale feature om eraan toe te voegen. Dat gaat dus op termijn ook gebeuren.

Conclusie

Als we zo eens luisteren naar De Vries en Heller, dan is de oplossing van Armis Security al behoorlijk volwassen. Dat is onder andere zichtbaar in het enorme aantal apparaten dat het bedrijf al in de knowledge base heeft staan en continu eraan toevoegt. Het is daarnaast ook een moderne oplossing, met een bijbehorend abonnementsmodel per medewerker of per locatie/site. Deze is voor alle organisaties gelijk, behalve voor het onderwijs. Daar biedt Armis Security het voor de helft van de prijs aan. De focus vanuit Armis Security op gebruiksgemak van het platform zal organisaties ook goed in de oren klinken.

Klanten kunnen daarnaast ook kiezen uit meerdere varianten. Je kunt alleen voor het zichtbaarheidsstuk gaan, of ook de module voor het ondernemen van de acties erbij nemen. Dat is slim, omdat organisaties in de regel al het nodige hebben staan op het gebied van cybersecurity en de acties wellicht al elders hebben ingeregeld. Wil je het echter wel vanuit de oplossing van Armis Security doen, dan kan dat dus ook middels de integraties. Op deze manier past de oplossing in principe in iedere omgeving en is hij daar ook vrijwel naadloos in te integreren.

TIP: Naast Armis Security zijn er nog meer tot voor kort minder bekende namen in de securitywereld. Twee daarvan zijn Noname Security en Salt Security. Toch hebben beide aanbieders van API Security-oplossingen eind vorig jaar de unicorn-status behaald. Volg de links om onze artikelen over deze securityleveranciers te lezen.