Veel bedrijven hebben hun infrastructuur en applicatielandschap complexer zien worden. Dat zorgt weer voor nieuwe uitdagingen. Want hoe zet je identity and access management goed op? De basiscomponent van het zero trust-principe is essentieel voor verificatie en toegang, om gebruikers, apps en gevoelige data te beschermen.

We spraken over het borgen van veiligheid met Sales Engineer IAM Michiel Pouw van OpenText Cybersecurity. Volgens Pouw hebben veel bedrijven moeite met het borgen van toegang tot apps in complexe omgevingen. Hij ziet dat ze er wel over nadenken en in investeren. Ze gebruiken een variëteit aan tools om de gebruikers en de toegang te regelen. Het wijst erop dat bedrijven op zoek zijn naar de juiste manier van werken.

De zero trust-benadering wordt gezien als middel om bedrijven wél veiliger te laten werken. De opkomst van applicaties in de cloud en het vele werken op afstand zijn enkele redenen om zo’n benadering te omarmen. Een vaste locatie is niet meer altijd het geval. Daar moet over nagedacht worden, zodat de security, gebruikers en toegang ingericht worden volgens het ‘never trust, always verify’-idee.

De basis op orde

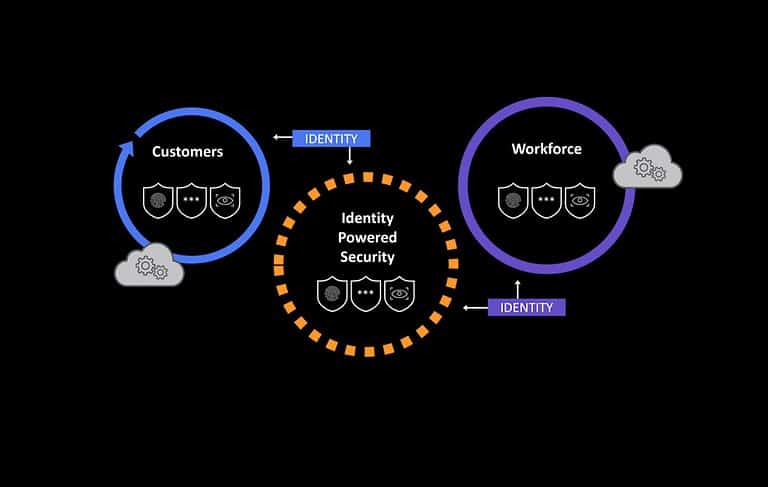

Zero trust kijkt dus naar wie toegang probeert te krijgen tot een resource. Hiervoor is een primaire focus op identiteiten nodig. Wil je de identiteiten als uitgangspunt voor de security-strategie nemen, dan zijn een aantal technologieën cruciaal. Zero trust bestaat dan ook vaak uit multi-factor authentication (MFA) en privileged access management. Ook microsegmentatie, waarbij de omgeving opgesplitst wordt in kleinere zones, valt onder zero trust. Op die manier blijft de toegang beperkt tot die kleinere zone, zelfs als een hacker er op de een of andere manier toch in weet te komen.

Het MFA-component van zero trust forceert dat een gebruiker ten minste twee authenticatiefactoren gebruikt. Het maakt het voor cybercriminelen lastiger om toegang te krijgen tot apps en omgevingen. Authenticatiefactoren kunnen iets zijn wat je weet (zoals een wachtwoord), wat je hebt (zoals een smartphone) of wat je bent (zoals een vingerafdruk). Verder vertrouwt zero trust heel erg op het least privilege principe. Het wil zeggen dat een gebruiker alleen toegang krijgt tot de apps en data die hij daadwerkelijk nodig heeft voor zijn werkzaamheden, optioneel binnen een bepaalde tijd of met aanvullende security controles.

Wildgroei aan oplossingen

Wat Pouw ziet tijdens de gesprekken met organisaties is dat ze enthousiast zijn over het zero trust-idee en toegang en gebruikers goed proberen te regelen. Ze omarmden één of meerdere IAM-puntoplossingen om het vraagstuk in te richten. Vaak zijn deze eilandjes binnen de IAM-strategie heel goed in wat ze moeten doen. Er is een soort best-of-breed benadering ontstaan waarbij de oplossingen zeer specifieke features hebben.

“Wij zien steeds meer organisaties die IAM-componenten gebruiken van verschillende leveranciers”, aldus Pouw. Volgens Pouw leidt het echter tot een wildgroei aan oplossingen binnen een IAM-benadering. De algehele aanpak functioneert daardoor niet naar behoren. De oplossingen kunnen soms onderling niet goed samenwerken, terwijl ze wel veel met elkaar te maken hebben en veel voor elkaar kunnen betekenen. Bovendien kan een wildgroei aan oplossingen ertoe leiden dat bepaalde oplossingen nauwelijks gebruikt worden of dat er onvoldoende beheerd wordt, waardoor configuratie onveilig worden of risico’s groeien omdat updates niet worden doorgevoerd. Organisaties krijgen bijvoorbeeld te maken met ondercapaciteit of men vergeet een van de vele oplossingen te gebruiken.

Pouw ziet ook dat de vele puntoplossingen tot een support-chaos leiden bij de verschillende leveranciers. Zo krijg je te maken met verschillende contactpersonen en contracten van de leveranciers. Het kan ook onduidelijk zijn waar een IAM-probleem, indien dat optreedt, vandaan komt. De oplossing vinden kan in dat geval lastig zijn, aangezien er meerdere platformen onderzocht moeten worden.

Opties overwegen

Volgens Pouw moet je in de basis kijken naar het inrichten van de drie componenten identity management, access management en privileged management. Wil je die zaken goed inrichten, dan is het zaak om je landschap te inventariseren. Heb je al behoorlijk geïnvesteerd in verschillende oplossingen, dan is het verstandig die bestaande investeringen te blijven gebruiken. Je kan dan een platform erbij in gebruik nemen dat als onderliggende technologie fungeert. Zo’n platform maakt dan gebruik van open interfaces en standaarden, om de oplossingen goed met elkaar te laten integreren. Vanuit dit platform kan je dan ook de meeste zaken inregelen.

Een andere optie is een landschap waarin nog weinig tot geen IAM-puntoplossingen beschikbaar zijn. In dat geval kan je een platform omarmen dat alle drie de onderdelen dekt, als onderdeel van een best-of-suitebenadering. Een bedrijf beschikt in theorie dan niet altijd over de meest uitgebreide functionaliteit zoals puntoplossingen die bieden, maar kan bij het voldoen aan de wensen veel voordelen bieden. Zo werkt alles direct veel beter samen, waardoor je organisatie beter in staat is een aanval af te slaan.

Dynamiek aan toegang toevoegen

Pouw ziet dat bedrijven met een stevige focus op zero trust en IAM veel weerbaarder worden. Tegelijkertijd groeit onder deze bedrijven ook de behoefte aan adaptive access. Pouw stelt dat veel bedrijven nu nog per applicatie voor iedere gebruiker configureren welke authenticatiemethode nodig is voor toegang. Als een bekend device vervolgens in verkeerde handen komt of het gedrag verandert, dan zouden de statische controlemechanismes gehandhaafd blijven worden. De nieuwe bedreigingen worden niet meegenomen. Daar wil adaptive access verandering in brengen.

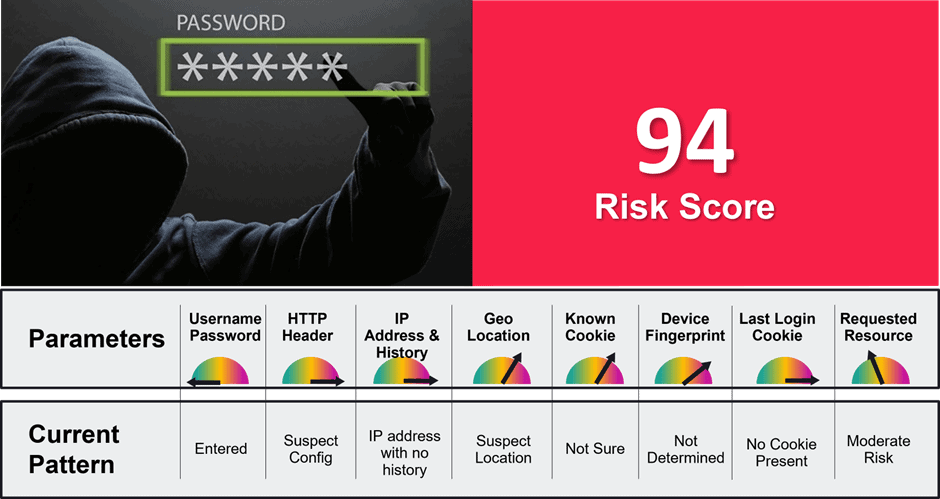

Adaptive access past hiervoor een risico-engine toe. Het beoordeelt voortdurend de toegang, om te kijken of het risiconiveau verandert sinds de sessie startte. In onderstaande afbeelding kan je zien met welke parameters zo’n risico-engine rekening houdt. Als er nieuwe risico’s geconstateerd worden, zal een gebruiker aanvullende authenticatie moeten uitvoeren om toegang te krijgen tot apps en data.

Op weg naar zero trust

Pouw komt ook nog terug op het segmentatie-onderdeel van een zero trust-architectuur, in combinatie met alle IAM-onderdelen. “Bij zero trust moet je kijken hoe je verschillende securityonderdelen segmenteert en classificeert. Je zorgt ervoor dat het least privileged principe gehandhaafd wordt, zodat mensen alleen toegang krijgen als ze dat echt nodig hebben. En hoe lang hebben ze die toegang nodig? Welke authenticatiemethoden zijn daarvoor het meest geschikt? Hebben gebruikers niet te veel toegang? En hoe zorg je er vervolgens voor dat het beheer veilig is ingeregeld voor de gehele omgeving? Als je dat allemaal met losse oplossingen doet die onvoldoende samenwerken, wordt zero trust lastig.”

Hoewel we Pouw in dit geval specifiek over IAM spreken, is het onvermijdelijk om ook over je gehele cyber resilience aanpak te hebben. “Je kan IAM koppelen aan andere OpenText Cybersecurity-producten voor een nog sterkere zero trust aanpak. Daarin zitten oplossingen die veel meer ingaan op het stuk data security en -encryptie. En er zijn oplossingen voor applicatiebeveiliging, dus het veiliger maken en ontwikkelen van applicaties. Daarnaast is er het stuk Security Operations dat zorgt voor monitoring van hele omgevingen, zodat je real-time inzicht hebt in wat er allemaal gebeurt. En natuurlijk dat stuk adaptive in zero trust, dat je ook met machine learning de afwijkingen kan detecteren die je met normale monitoring niet kan detecteren. We kunnen veel zien en weten veel, maar machine learning helpt ons de dingen die we niet zien zo snel mogelijk te herkennen.”

Uiteindelijk kan OpenText Cybersecurity een behoorlijke rol spelen in de IAM-strategie van bedrijven. Het ziet het als zijn kracht dat het een compleet platform kan bieden, waar meer dan 20 jaar aan ervaring en ontwikkeling in zit. Als organisaties groeien of de business case verandert, dan lopen ze volgens Pouw tegen de beperkingen aan van hun puntoplossingen en kloppen ze bij OpenText Cybersecurity aan. “Ze komen bij ons uit om de ervaring en identity and access management-functies die we hebben. Het gaat dan bijvoorbeeld om real-time provisioning, real-time governance en adaptive access. Als je dat allemaal laat samenwerken, zet je een flinke stap in je IAM-strategie”, concludeert Pouw.

Meer weten over zero trust, identity governance of least privilege? OpenText Cybersecurity biedt ook on demand webinars over verschillende onderwerpen.

Tip: Breng je API-security in vier stappen naar het volgende level