Sysdig heeft zojuist het jaarlijkse Global Cloud Threat Report uitgebracht. Wegens de complexiteit van cloud-omgevingen kunnen hackers vaak moeilijk detecteerbaar zijn, terwijl ze binnen 10 minuten na het ontdekken van referenties een aanval op poten hebben.

Het Sysdig-team waarschuwt dat een recon alert voor security-engineers de laatste kans is om een aanval nog in de kiem te smoren, terwijl een discovery-alert al een teken is dat men te laat is. Zodra een aanvaller eenmaal binnen is, zou de dwell time on-prem gemiddeld 16 dagen zijn; hiervoor verwijst Sysdig naar onderzoek van Mandiant.

Waarom juist telco’s?

Een opmerkelijke bevinding van het Sysdig-team is dat cloud-aanvallen zich voor 38 procent richten op telecommunicatiebedrijven. Financiële instellingen zijn met 27 procent een goede tweede, terwijl het ook de onderzoekers verraste dat gezondheidszorg (5 procent) en defensie (1 procent) zo weinig het doelwit zijn van een cloud-aanval.

Sysdig suggereert dat meer geraffineerde aanvallers wellicht niet scannen voor public cloud buckets, maar op een preciezere manier te werk gaan. Daarnaast is het volgens de onderzoekers mogelijk dat cloud-hackers vooral bezig zijn met het stelen van bijvoorbeeld bankgegevens voor 35 dollar per slachtoffer.

Waar zijn aanvallers naar op zoek?

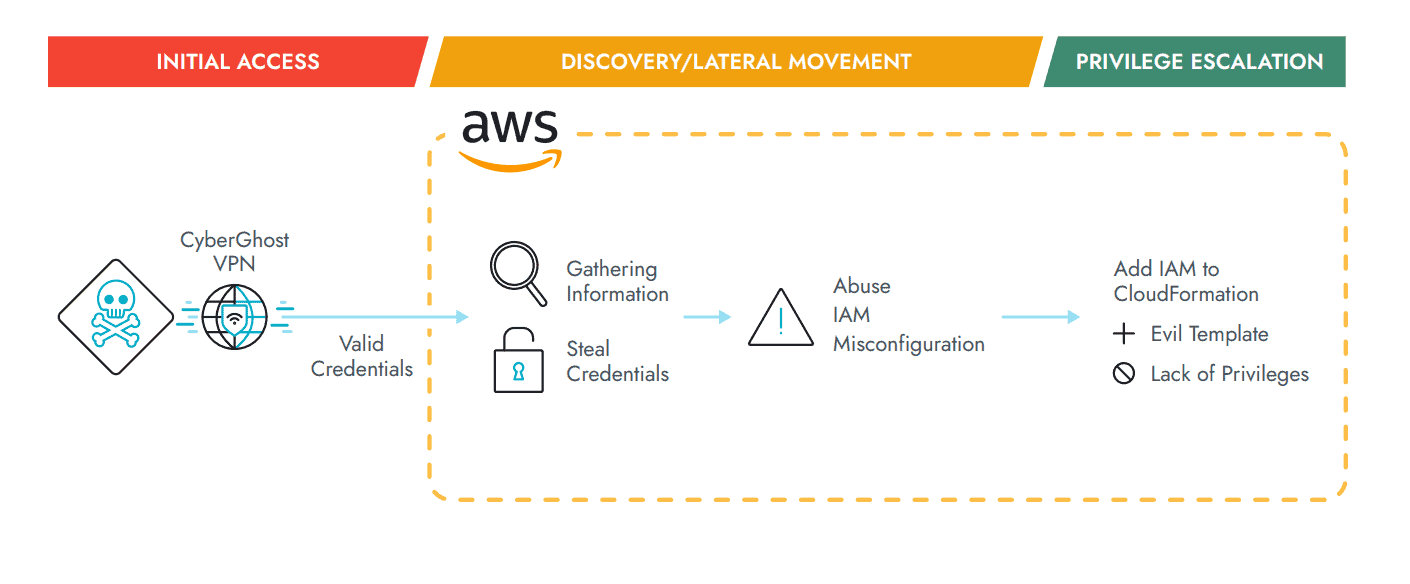

Uit het onderzoek blijkt dat aanvallers met name zoeken naar serverless function code en Infrastructure-as-a-Service-software (zoals CloudFormation en Terraform). Dit omdat hier vaak inloggegevens zitten of andere gevoelige informatie.

De verzamelwijze is overwegend geautomatiseerd, maar er zit weldegelijk een mens in real-time te wachten op de informatie. Vandaar dat doelgerichte cloud-aanvallen volgens Sysdig dus binnen 10 minuten kunnen plaatsvinden.

Een bekende stap na de initiële toegang is dat hackers hun privileges proberen te escaleren. Fouten in de opzet van cloud-omgevingen kunnen hiervoor al genoeg zijn: een admin-account die niet voldoet aan de algemene naamgevingsstructuur kan bijvoorbeeld al leiden tot een verdere stap in de aanvalsstrategie van een hacker.

Ongezien

Het verdienmodel van deze kwaadwillenden loopt uiteen, maar cryptomining is en blijft een lucratieve mogelijkheid. Voor organisaties die niet heel nauwkeurig alle hardware-resources bijhouden, kan dit lang ongezien blijven. Het kost organisaties vervolgens 53 dollar aan energieverbruik per 1 dollar die de aanvaller verdient door de illegale praktijk. Een ander voorbeeld is proxyjacking, waarbij gestolen IP-adressen doorverkocht worden aan proxydiensten.

Tip: Nieuwe cybercrimetactiek: het verhandelen van andermans internet

Aanvallers kunnen een AWS VPC (virtual private cloud) gebruiken om hun IP-adressen te spoofen. Daarmee verbergen ze niet alleen hun eigen identiteit, maar lijken ze ook nog eens niet verdacht in een cloud-omgeving.

Wat informatievergaring betreft zijn aanvallers inmiddels erg vergevorderd. Men houdt eventuele wijzigingen bij om accounts van slachtoffers te grazen te kunnen nemen; een klein foutje kan hierdoor al tot diefstal van gegevens leiden. Volgens Sysdig is deze aanvalsfase echter niet al te subtiel: er zouden razendsnelle queries plaatsvinden naar talloze endpoints, die opgepikt kunnen worden in data-logs.

Oplossingen

Wie een betere cloud-security op poten wil zetten, wordt door Sysdig geadviseerd om allereerst een secrets management system in te stellen. Hiermee bedoelt men dat er een centrale locatie is gereserveerd voor keys en referenties die via een API aan te spreken is. Zo voorkomt een organisatie dat er ergens een key tussen bedrijfsgegevens zit.

Daarnaast raadt Sysdig een goede CSPM-oplossing aan. Deze bieden opties voor visibility en incident resolution om cloudaccounts beter te beveiligen.

Ook runtime threat detection kan volgens de onderzoekers voor betere bescherming zorgen. Deze moeten toegepast zijn op cloud-logs en -activiteit in compute-resources om een volledig beeld te krijgen van een cloud-omgeving. Hierbij is het belangrijk dat er ook visibility is in multi-cloud-omgevingen, waar juist veel steken kunnen vallen. Het is daarom van cruciaal belang om een goed overzicht te hebben van alle cloud-assets.