Lazarus is een Noord-Koreaanse hackersgroep die bekendheid kreeg door zijn aanval op Sony Pictures in 2014 en een ingenieuze cyberoverval op de Centrale Bank van Bangladesh in 2016, waarbij 81 miljoen dollar werd gestolen. Een groep om rekening mee te houden. Lazarus ontwikkelt zijn eigen aanvalsinstrumenten en malware, kan innovatieve aanvalstechnieken gebruiken, werkt zeer methodisch en is zeer vasthoudend. De Noord-Koreanen ontwikkelen met name methoden om detectie door beveiligingsproducten te voorkomen en zo lang mogelijk onopgemerkt te blijven binnen de gehackte systemen. De afgelopen tijd heeft Fox-IT meerdere incidenten onderzocht waarbij een subgroep van Lazarus betrokken was die zich specifiek richt op organisaties in de financiële sector en de cryptovalutasector.

De technische rapportage ervan is hier te vinden: https://blog.fox-it.com/2025/09/01/three-lazarus-rats-coming-for-your-cheese/.

De onderzochte subgroep van Lazarus gebruikte verschillende, zogeheten Remote Access Trojans (RAT’s) bij hun operaties, bekend als PONDRAT, ThemeForestRAT en RemotePE. Een Remote Access Trojan (RAT) is kwaadaardige software waarmee een aanvaller heimelijk een digitaal systeem kan binnendringen. RATs kunnen ook de besmette computer deel laten uitmaken van een botnet of laten fungeren als proxyserver. We hebben deze drie RAT’s waargenomen in een incidentresponszaak uit 2024. Het onderzoek geeft inzicht in de tactieken, technieken en procedures (TTP’s) die deze statelijke actor gebruikt.

PONDRAT kreeg vorig jaar behoorlijk wat aandacht van Vipyr Security, Unit32 en 360 Threat Intelligence, terwijl ThemeForestRAT al minstens zes jaar in gebruik is. Deze twee malwarefamilies werden in combinatie gebruikt. RemotePE is een geavanceerdere tool. We hebben bewijs gevonden dat de actor eerst PONDRAT- en ThemeForestRAT-restanten heeft opgeruimd en vervolgens RemotePE heeft geïnstalleerd. Dit is mogelijk een indicatie van een volgende fase in de aanval.

Binnenkomen dankzij social engineering

Zoals meestal tegenwoordig, gebruikte de actor in alle gevallen social engineering voor de eerste toegang. In één geval vermoeden we dat een zero-day is gebruikt om code uit te voeren op een van de computers van het slachtoffer. Wij denken dat dit hun geavanceerde capaciteiten onderstreept en, gezien hun activiteiten in het verleden, ook hun vasthoudendheid om hun doel te bereiken aantoont. In 2024 onderzocht Fox-IT dit geval bij een organisatie in gedecentraliseerde financiering (DeFi, ofwel financiële diensten op openbare blockchains). Daar werd de computer van een medewerker gecompromitteerd, wederom door middel van social engineering. Van daaruit voerde de dader verder onderzoek met behulp van verschillende RAT’s in combinatie met andere tools, bijvoorbeeld voor het verzamelen van inloggegevens of het proxy’en van verbindingen. Daarna stapte de dader over op een RAT (RemotePE) die meer onder de radar bleef, wat net als in het bovenstaand geval waarschijnlijk de volgende fase in de aanval betekende.

Valse websites

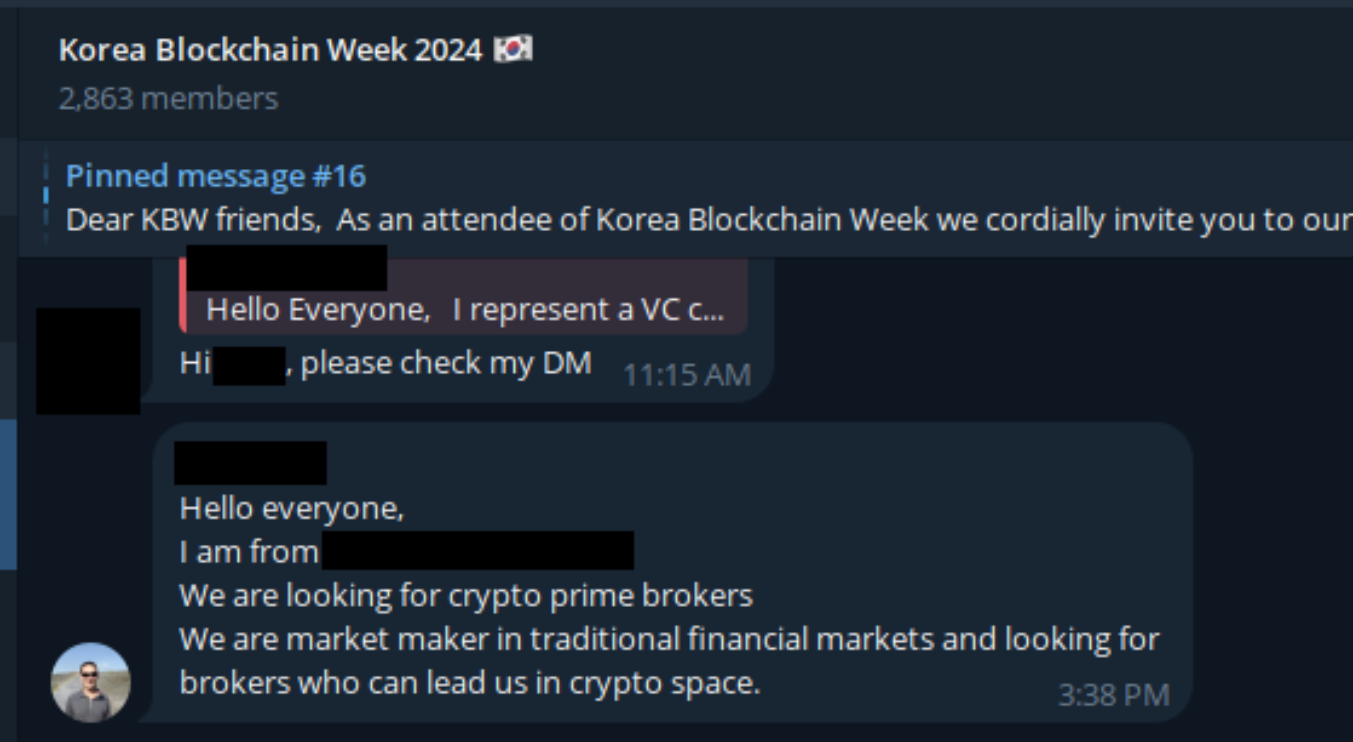

We hebben in dit geval sporen gevonden die overeenkomen met een social engineering die zich richt op werknemers van bedrijven die actief zijn in de cryptovalutasector, door zich op Telegram voor te doen als werknemers van beleggingsinstellingen. Deze subgroep van Lazarus maakt gebruik van valse Calendly- en Picktime-websites, waaronder valse websites van de organisaties waarvan ze zich voordoen. We hebben sporen gevonden van twee medewerkers van twee bedrijven die werden geïmiteerd. Figuur 1 is een screenshot van een Telegram-bericht van de actor, die zich voordoet als een medewerker van een handelsbedrijf. Uit onderzoek naar de geïmiteerde persoon bleek dat deze inderdaad bij dat handelsbedrijf werkte!

Zero-day Chrome exploit?

Op basis van de forensische gegevens konden we niet met zekerheid vaststellen hoe de aanvaller is binnengekomen. Waarschijnlijk is er gebruik is gemaakt van een Chrome zero-day exploit. Hoewel we geen concrete forensische gegevens hebben om deze bewering te onderbouwen, hebben we wel veranderingen opgemerkt in het logboekgedrag van de aangevallen computer. Rond het moment van de inbreuk hebben we ook een plotselinge afname geconstateerd in de logboekregistratie van de endpoint detectie-agent die op de machine draaide. Wat inmiddels bekend is over het gebruik van een zero-day Chrome-exploit zou dit gedrag kunnen verklaren.

Binnen een minuut nadat de computer van de werknemer verbinding maakte met een door de actor gecontroleerd domein dat volgens ons verband houdt met de zero-day exploit, zagen we verbindingen met command-and-control (C2)-domeinen van PONDRAT en ThemeForestRAT. We denken dat de actor deze twee remote access trojans (RAT’s) op de gecompromitteerde machine heeft gebruikt om het bedrijfsnetwerk te verkennen.

Relatief eenvoudig

Nadat de actor voet aan de grond had gekregen, gebruikte hij verschillende andere tools in combinatie met de beschreven RAT’s. We hebben drie aangepaste payloads gevonden die worden gebruikt om informatie over de computer van het slachtoffer te verzamelen. Eén payload maakt periodiek screenshots, de andere is een keylogger en een derde payload dumpt browsergegevens.

PONDRAT is een relatief eenvoudige RAT. Afgaande op de symboolgegevens van macOS-voorbeelden lijken de makers van deze malware te verwijzen naar firstloader, een RAT die zich richt op alle drie de grote besturingssystemen. In ons geval hebben we het in combinatie met social engineering-campagnes waargenomen, terwijl anderen hebben gezien dat PONDRAT via kwaadaardige softwarepakketten wordt verspreid. Ondanks zijn eenvoudige aard lijkt het zijn werk te doen, gezien de frequentie waarmee het wordt gebruikt.

Onder de radar

In twee incidentresponsgevallen hebben we sporen gevonden van een andere RAT die in combinatie met POOLRAT of PONDRAT werd gebruikt. We hebben deze ThemeForestRAT genoemd. Het feit dat er slechts enkele voorbeelden van ThemeForestRAT op VirusTotal staan, geeft aan dat het vrij succesvol is in het onder de radar blijven! Voor persistentie gebruikten ze de phantom DLL-laadtechniek in combinatie met een op maat gemaakte loader, genaamd PerfLoader.

PONDRAT is een primitieve RAT die weinig flexibiliteit biedt, maar als initiële payload wel zijn doel bereikt. Voor complexere taken gebruikt de actor ThemeForestRAT, dat meer functionaliteit heeft en onder de radar blijft omdat het alleen in het geheugen wordt geladen. Ten slotte hebben we ontdekt dat de actor ThemeForestRAT en PONDRAT heeft vervangen door RemotePE, een geavanceerdere RAT.

Oplettende medewerker voorkomt erger

Waar het op neerkomt is dat zelfs een gevreesde statelijke actor, eenmaal binnen, toch relatief simpele tools inzet. Die tools worden in de loop der tijd verbeterd en uiteindelijk vervangen door nieuwe tools. Opmerkelijk is dat de Lazarus subgroep om binnen te komen een social engineering-aanpak heeft gebruikt die sterk lijkt op de methode die Lazarus negen jaar geleden heeft toegepast voor de beruchte overval cyberoverval op de Centrale Bank van Bangladesh in 2016, waarbij sollicitatie achtige spear phishing e-mails met malafide bijlage zijn ingezet. Overigens werd door oplettendheid van een bankmedewerker de schade beperkt tot ‘slechts’ 81 miljoen dollar, anders was de buit hoogstwaarschijnlijk een veelvoud daarvan geweest. Eenmaal binnen wil deze actor, in tegenstelling tot opportunistische ransomwarecriminelen, graag lang onder de radar blijven om zoveel mogelijk informatie te verzamelen voor een succesvolle roof.