Onderzoekers bij Talos, de onderzoeksgroep van Cisco op het gebied van kwetsbaarheden en bedreigingen van het internet, hebben aangekondigd een nieuwe bron van bedreigingen te onderzoeken. Deze nieuwe bedreiging zou volledig op Windows PowerShell-scripts zijn gebaseerd en via malafide Microsoft Word-documenten toegang verlenen via de Domain Name Service (DNS).

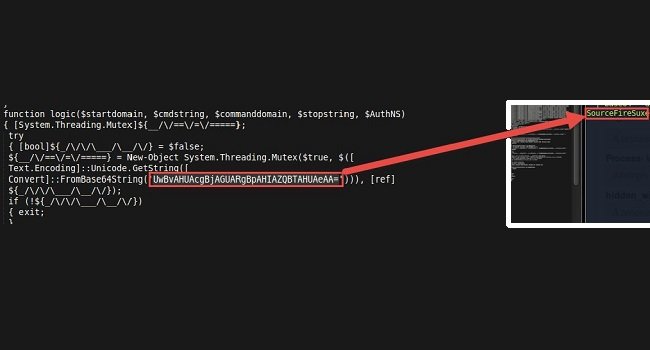

De malware werd ontdekt door een gebruiker op Twitter (@simpo13) die Talos informeerde een bijzondere code te hebben ontdekt, gericht op Cisco’s Sourcefire security, door in code ‘SourceFireSux’ te vermelden. Computers worden geïnfecteerd met de malware door middel van een email met een Word-document, waarbij het doet voorkomen afkomstig te zijn van een dienst die word beveiligd door McAfee. Dat meldden Talos onderzoekers Edmund Brumaghin en Colin Grady.

Eenmaal geopend, lanceert het Word-document een Visual Basic for Applications macro om via PowerShell commando’s een backdoor op het systeem te installeren. “De hash die in de Pastebin vermeld werd leidde ons naar een kwaadaardig Word-document dat ook was geupload naar een openbare sandbox“, aldus de onderzoekers bij Talos. “Het Word-document vertoonde hetzelfde multiple-stage infectieproces als de file van het Hybrid Analysis rapport dat we eerder ontdekten en liet ons toe om een completer infectieproces te reconstrueren.”

Het VBA script pakt een tweede fase van PowerShell uit, die bekijkt of de gebruiker die de malware opende beheerdersrechten heeft en welke versie van PowerShell is geïnstalleerd op het systeem. Vervolgens voert het wijzigingen door in het Windows-register en installeert een derde fase: een PowerShell script dat fungeert als een geheime maar eenvoudige backdoor. Als de gebruiker beheerdersrechten bezit, zal de PowerShell de backdoor open zetten in de Windows Management Instrumentation (WMI) database, waardoor ze aanwezig blijft, ook na een reboot.

De backdoor legt regelmatig via DNS contact met één van de in het script beschreven domeinen. Vervolgens ontvangt het TXT-bestanden, die dan weer meer PowerShell commando-opdrachten bevatten. Deze worden wel uitgevoerd maar niet lokaal weggeschreven. Hierdoor blijven ze onbekend voor anti-malware-programma’s. Deze ‘vierde fase’ scripts worden uiteindelijk op afstand gebruikt door de aanvaller.

Het is nog niet bekend wat voor soort kwaadaardige commando’s de aanvaller via deze DNS backdoor heeft proberen uit te voeren.