Er bestaan extreem veel misgeconfigureerde AWS S3 storage buckets die op elk moment de daarin opgeslagen data kunnen vrijgeven. Dit constateert Truffle Security in een onderzoek.

AWS S3 storage buckets zijn een bekende manier om bestanden in AWS op te slaan. De buckets kunnen daarbij door iedereen online worden ingezien, zonder voorafgaande authenticatie. Voor publieke toegang is dit natuurlijk heel handig, maar levert ook wel een securityrisico op. Vooral als deze bestanden gevoelige informatie als wachtwoorden, security keys en API keys bevatten. Een ongeluk is daardoor nooit ver weg, vinden de experts van securityspecialist Truffle Security.

Onbeveiligde AS S3 buckets

In een recent onderzoek constateerden experts van Truffle Security dat datalekken met AWS S3 bucktes zeer reëel zijn. Zij ontdekten meer dan 4.000 onveilige S3 storage buckets met zeer gevoelige privéinformatie. Binnen deze AWS S3 buckets kwamen zij ongeveer gemiddeld 2,5 stukken aan ‘geheime of gevoelige’ data tegen. In verschillende gevallen werden maar liefst 10 delen aan gevoelige informatie gevonden. Het ging hierbij om onder meer SQL Server-wachtwoorden, Coinbase API keys, Azure Blob en MongoDB-credentials.

Worm-aanvallen mogelijk

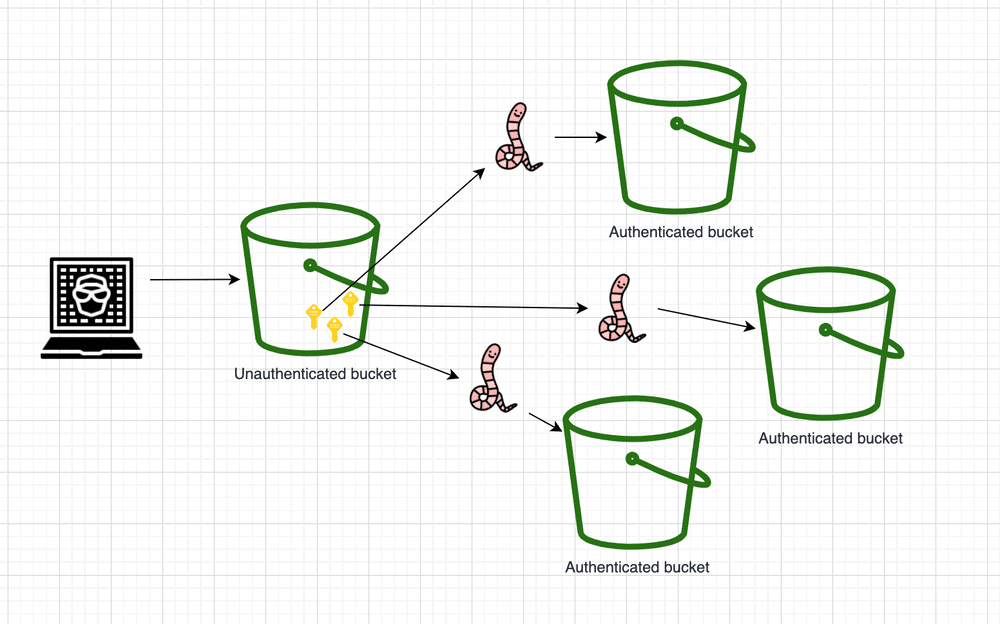

Daarnaast ontdekten de securityexperts inloggegevens voor andere AWS buckets die waren geconfigureerd om toegang te vragen met een wachtwoord. Deze ontwikkeling kan ertoe leiden, zo geeft Truffle Security aan, dat hackers een eerste verzameling open S3 buckets gebruiken om met de daarin gevonden keys de aanval te openen op andere AWS S3 buckets. Aanvallen op AWS S3 buckets worden op deze manier ‘wormable’. Dit vergroot de impact van een datalek drastisch.

Truffle Security heeft inmiddels de eigenaars van de open AWS S3 buckets met gevoelige informatie op de hoogte gesteld. Daarnaast adviseren de experts bedrijven die AWS S3 buckets gebruiken deze beter te controleren op mogelijke problemen.