Het nieuwe streng beveiligde DNS over HTTPS (DoH)-protocol moet het DNS-verkeer nog beter beveiligen. Toch heeft dit nieuwe protocol gevolgen voor de security-infrastructuur voor bedrijven, zo geeft de Amerikaanse veiligheidsdienst NSA aan.

DNS over HTTPS (DoH) is een nieuw gebruikt protcol dat ‘domain-lookup’ dataverkeer beschermt tegen afluisteren en manipulatie door hackers. DoH gebruikt hiervoor versleutelde vragen en antwoorden met dezelfde encryptie die websites gebruiken voor HTTPS-versleuteld inkomend en uitgaand verkeer. Dit in plaats van de traditionele DNS-communicatie waarbij met gebruikersdevices via een plaintext-kanaal wordt gecommuniceerd.

Het gebruik van DoH is tegenwoordig vrijwel standaard. Dit omdat DNS-verkeer even gevoelig is voor afluisteren als alle andere data die over het internet wordt verzonden.

DNS resolvers

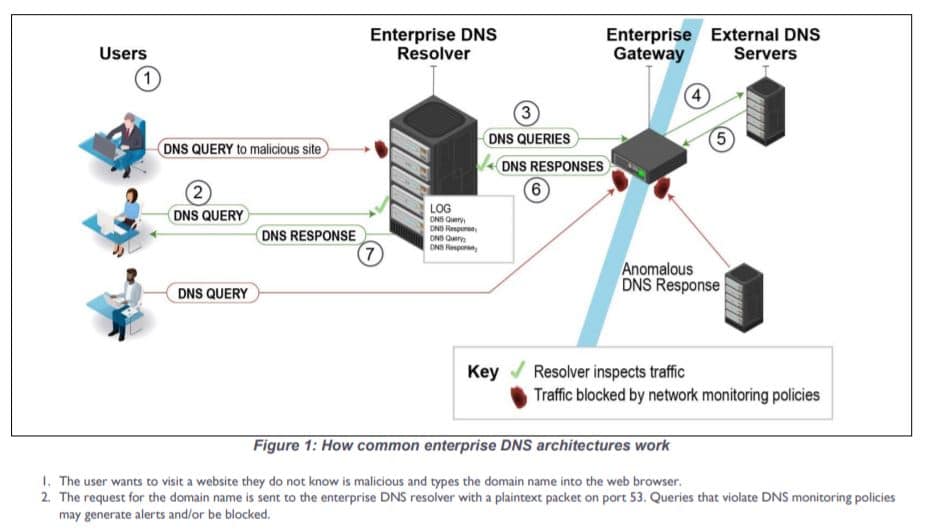

De basis van dit gevaar ligt bij het gebruik van de zogenoemde DNS resolvers. Wanneer devices het internet gebruiken, moeten zij een domeinnaam vertalen in een IP-adres om de andere server(s) te lokaliseren. Hiervoor wordt een domain lookup request naar een zogenoemde DNS resolver; een groep servers van de ISP of het bedrijf waarmee een eindgebruiker is verbonden.

Wanneer de DNS resolver al het opgevraagde IP-adres weet, dan wordt het direct naar de eindgebruiker teruggestuurd. Als dit niet het geval is, dan wordt het request doorgestuurd naar een externe DNS resolver en wordt er op antwoord gewacht. Wanneer het IP-adres is gevonden, dan wordt het weer naar de eindgebruiker gestuurd.

Niet versleuteld

Al het verkeer dat naar een (externe) DNS resolver gaat is echter niet versleuteld. Hackers kunnen dit verkeer aftappen en zo een lijst van IP-adressen vormen die zij kunnen misbruiken of manipuleren. Zo kunnen zij makkelijker verkeer doorsluizen naar kwaadaardige websites.

DoH en DoT moeten dit nu oplossen door al het DNS-verkeer naar externe DNS resolvers te versleutelen met HTTPS. Dit kan eenvoudig door de besturingssystemen, zoals Windows 10 of macOS, en browsers, Firefox en Chrome, die deze protocollen ondersteunen hiervoor te configureren.

Waarschuwing NSA

Toch zijn deze protocollen nu door de Amerikaanse veiligheidsdienst NSA aangemerkt als niet helemaal veilig. Vooral omdat de gebruikte encryptie de functionaliteit van andere netwerksecurity-oplossingen en -toepassingen kan hinderen en minder effectief kan maken.

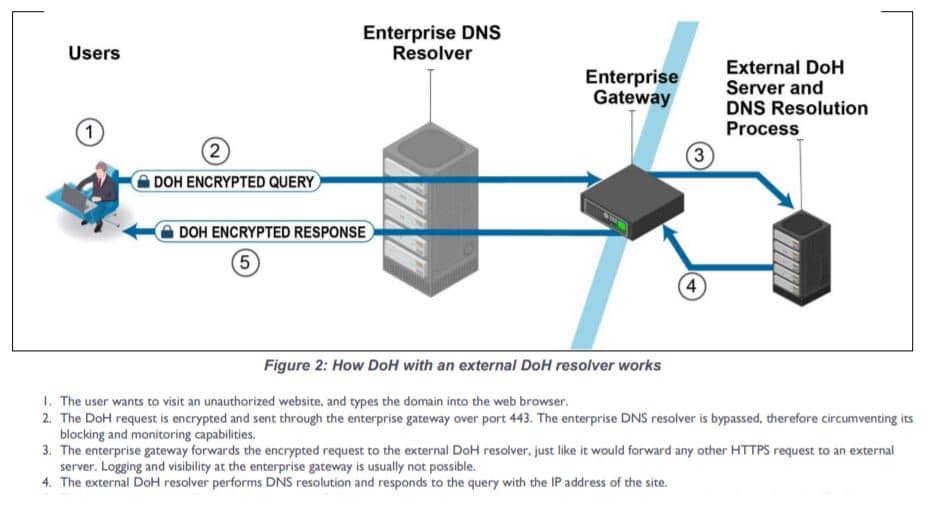

Volgens de NSA kan DoH DNS monitoring en andere beschermmethoden omzeilen, lopen interne netwerkconfiguraties en -informatie gevaar en kan upstream DNS-verkeer worden geëxploiteerd. Zelfs kunnen individuele applicaties DoH gebruiken via externe DNS resolvers die deze problemen dan automatisch veroorzaken.

Concreet verliezen de externe DNS resolvers hierdoor mogelijk hun toegevoegde securitydiensten als DNS-filtering, DNS Security Extensions (DNSSEC)-validatie en andere zaken. Wanneer DoH met externe DNS resolvers wordt gebruikt en de DNS-dienst wordt gepasseerd, kunnen de devices binnen de bedrijfsinfrastructuur belangrijke bescherming verliezen. Ook zorgt dit ervoor dat lokale DNS-caching niet mogelijk is en daardoor niet de prestatieverbeteringen brengt die DNS-caching met zich meebrengt, aldus de NSA.

Andere risico’s zijn onder meer dat malware DNS lookups kan opzoeken die de zakelijke DNS resolvers en netwerkmonitoringtools omzeilen. Deze DNS lookups kunnen dan weer worden ingezet voor command and control- of exfiltratie-toepassingen.

Oplossing NSA

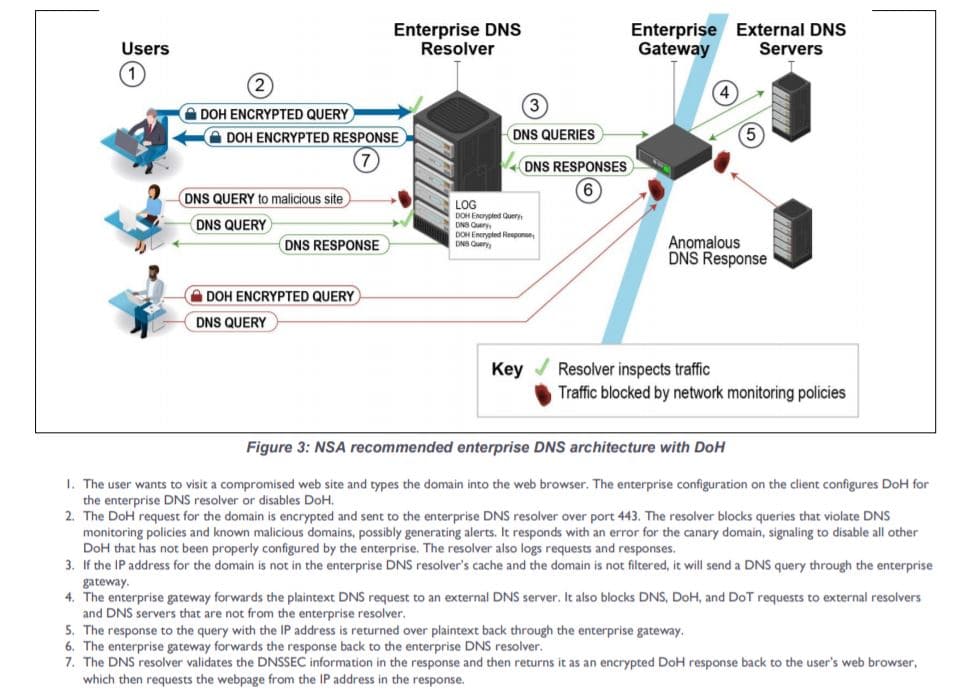

Als oplossing voor het probleem, stelt de NSA voor dat grote bedrijven volledig moeten gaan vertrouwen op de eigen interne DNS resolvers met DoH. Daarbij moeten zij hun netwerksecurityapparatuur blokkeren voor externe DNS resolvers die over DoH beschikken.