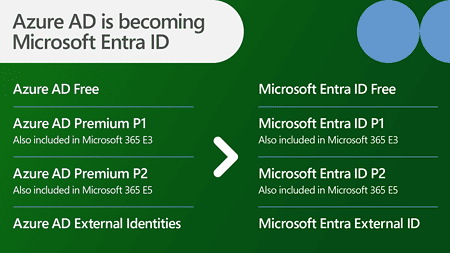

Een nieuwe bug in Azure Active Directory (AD) maakt het voor hackers mogelijk om via brute force inloggegevens naar boven te halen. Deze inlogpogingen worden daarbij niet gelogd.

Uit onderzoek van SecureWorks blijkt, zo bericht Ars Technica, dat het protocol voor de Azure Active Directory Seamless Single Sign-On (SSO)-dienst een kwetsbaarheid bevat. Met deze kwetsbaarheid kunnen hackers zogenoemde single-factor brute force-aanvallen uitvoeren op Azure Active Directory, zonder dat deze grootschalige inlogpogingen worden gelogd bij het aangevallen bedrijf. Hierdoor blijven deze aanvallen onontdekt.

Ontwerpfout

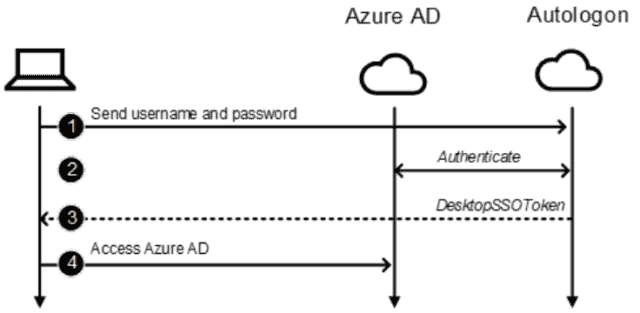

Volgens de securityspecialisten is de bug een ontwerpfout in de Azure Active Directory Seamless SSO-dienst. Deze dienst logt eindgebruikers automatisch in op hun zakelijk devices binnen het bedrijfsnetwerk. De dienst is gebaseerd op het zogenoemde Kerberos-authenticatieprotocol. Voor authenticatie met dit protocol wordt, naast een hele reeks van andere processen, een XML-bestand met de username en wachtwoord van de eindgebruiker naar een zogenoemd ‘usernamemixed’ endpoint verstuurd.

Dit is het moment waar de bug opduikt; ‘autologon’-pogingen om eindgebruikers te authenticeren voor Azure AD waarbij de geleverde inloggegevens worden gebruikt. Wanneer de inloggegevens matchen, dan is de authenticatie geslaagd en word uiteindelijk een XML-output met een authenticatietoken, de DesktopSSOToken, verstuurd.

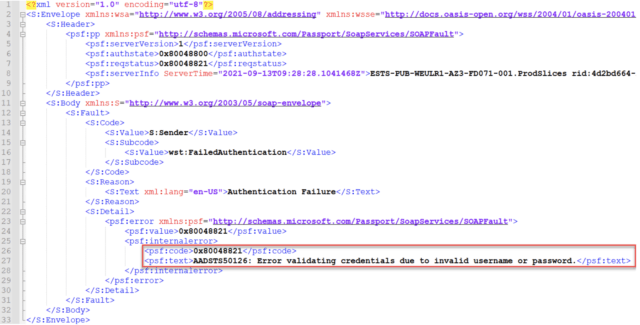

Error messages

Wanneer authenticatie echter niet slaagt, wordt een error message gegenereerd. Juist deze error messages, die niet altijd worden gelogd, kunnen hackers helpen bij het uitvoeren van brute force-aanvallen. De niet-gelogde error messages geven hen toegang tot het usernamemixed’ endpoint die dan voor de brute force-aanvallen wordt ingezet.

Grote reikwijdte

Niet alleen de SSO-dienst voor Active Directory is kwetsbaar voor deze aanvallen. Volgens de onderzoekers kunnen hackers de autologon usernamemixed endpoit ook misbruiken voor ieder andere Azure AD- of Microsoft 365-omgeving. Inclusief omgevingen die Pass-through Authentication (PTA) gebruiken.

Helaas zijn er op dit moment nog geen fixes en workarounds beschikbaar voor deze exploit. Bedrijven moeten wel hierop attent zijn, aldus de experts van Secureworks.