Hackers zijn zeer actief bezig de mogelijkheden van zero-day exploits snel op verschillende manieren uit te buiten. Dit is één van de belangrijkste conclusies van een onderzoek naar malware van HP Wolf Security.

De experts van HP Wolf Security, de nieuwe naam voor de embedded endpointsecurity-producten van HP, constateerden in hun onderzoek dat hackers de afgelopen maanden zeer actief zijn met het vinden van nieuwe mogelijkheden en technieken voor het afleveren van hun malware en in het bijzonder het uitbuiten van zero-day exploits

Flinke uitbuiting CVE-2021-40444-exploit

Zo signaleren de experts voor de recente zero-day exploit CVE-2021-40444 dat hackers hier zeer snel op inspeelden en diverse alternatieven ontwikkelden. Deze specifieke aangetroffen kwetsbaarheid in de MSHTML-browser engine maakt remote execution mogelijk. Via het openen van een kwaadaardig Office-document kunnen medewerkers binnen een getroffen bedrijf het hackers eenvoudig mogelijk maken toegang tot een systeem te krijgen. Doordat er weinig interactie is, komen bedrijven er pas laat achter dat zij gehackt zijn en geven zo hackers een ruime voorsprong.

Vrijwel direct nadat deze kwetsbaarheid openbaar was gemaakt, maar voordat een patch was gepubliceerd, introduceerden hackers al zogenoemde exploit generators. Ook verschenen er snel proof of concept scripts, waardoor bijna iedereen deze scripts kan inzetten om de exploit uit te buiten. De specialisten van HP Wolf Security verwachten dat het aantal hacks met deze expoit nog wel even zal voorduren, omdat nog niet ieder bedrijf een patch heeft uitgerold.

Gebruik van legitieme clouddiensten

Een andere belangrijke conclusie die de experts in hun kwartaalonderzoek trokken, is dat hackers steeds vaker legitieme clouddiensten als OneDrive gebruiken voor het hosten van hun malware. Hierdoor kunnen zij diverse netwerksecuritymaatregelen, die bijvoorbeeld op websitereputatie zijn gebaseerd of web proxies, omzeilen voor het afleveren van de malware. Op het file-sharingplatform Discord troffen de experts maar liefst 10 malwarefamilies aan, waaronder Dridex, Cobalt Strike, Agent Tesla, RedLine Stealer, njRAT, AsyncRAT, Android Cerberus, Formbook, Guloader en Lokibot.

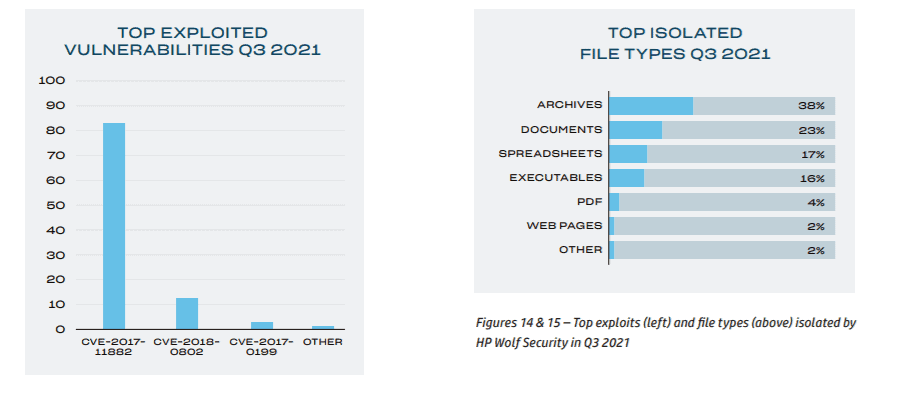

Overige aangetroffen kwetsbaarheden

Verder zagen de onderzoekers nog een flinke stijging in het gebruik van JavaScript – en HTML Application (HTA)-malware. Deze malware werd vaak afgeleverd via e-mailattachments. Deze file formats bleken, volgens de onderzoekers van HP Wolf Security, zeer effectief tegen detectie, zodat hackers de mailboxen van medewerker konden binnendringen. Ongeveer 12 procent van alle e-mailmalware die HP Wolf Security wist te onderscheppen, had al tenminste een e-mail gateway scanner gepasseerd.

De experts roepen bedrijven daarom op vooral de zero-trust principes te omarmen. Deze bieden volgens HP Wolf Security vaak de meest essentiële bescherming tegen het flink uitbuiten van zero-day exploits.