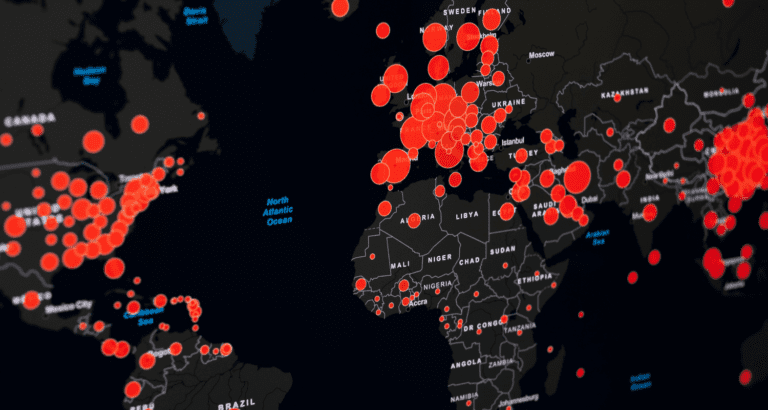

De ernst van de kwetsbaarheid in Log4j is allesbehalve theoretisch. Cybercriminelen scannen wereldwijd op ports om ingangen te vinden voor misbruik. Securityonderzoekers namen honderdduizenden aanvallen waar.

In de afgelopen dagen herkende Check Point Software wereldwijd 470.000 pogingen om bedrijfsnetwerken te scannen. De scans worden onder andere uitgevoerd om servers te vinden die externe HTTP requests toestaan. Dergelijke servers zijn vatbaar voor misbruik van de beruchte kwetsbaarheid in Java library Log4j. Staat een server HTTP requests toe, dan kan een kwaadwillende de server pingen met een enkele regel die verwijst naar een externe server met Java-instructies voor de uitvoering van malware. Staat de gepingde server in verbinding met een Java-applicatie waarin Log4j is verwerkt, dan verwerkt de Java-applicatie de regel als opdracht om de malware uit te voeren. Onderaan de streep voert de server van het slachtoffer uit wat een aanvaller opdraagt. Securityorganisatie Sophos zegt honderdduizenden aanvallen herkend te hebben.

Bekende gezichten

Eerder schreven we een verhelderend artikel over de bovengenoemde, technische werking van de kwetsbaarheid in Log4j. De grootste voorwaarde voor misbruik is de mogelijkheid om Java-applicaties waarin Log4j is verwerkt te bereiken. In sommige gevallen is dat kinderspel. Zo gebruikte Apple iCloud Log4j om de namen van iPhones te noteren. Door de modelnaam van een iPhone in iOS te wijzigen naar een instructie voor Java bleek het mogelijk om de servers van Applete kraken.

In andere gevallen zijn applicaties minder eenvoudig te beïnvloeden. De grootste dreiging komt van aanvallers met ervaring, kennis en bestaande technieken. Securityonderzoekers van Netlab360 richtten twee loksystemen (honeypots, red.) in om aanvallen op Java-applicaties met Log4j uit te nodigen. Daarmee lokten de onderzoekers negen nieuwe variaties van welbekende malwaresoorten, waaronder MIRAI en Muhstik. De malwaresoorten zijn toegespitst om Log4j te misbruiken. Een veelvoorkomend aanvalsdoel is de versterking van botnets voor cryptomining en DDoS-aanvallen. Check Point Software voerde een soortgelijk onderzoek op grotere schaal. In de afgelopen dagen registreerde de securityorganisatie 846.000 aanvallen.

Verdediging

Het is overduidelijk dat cybercriminelen kwetsbare versies van Log4j opzoeken en misbruiken. De meest raadzame verdediging is en blijft het inventariseren van alle Log4j-toepassingen in een omgeving. Heeft de leverancier van de applicatie waarin Log4j wordt gebruikt een geüpdatete versie uitgebracht, dan is patchen het devies. Zo niet, dan is uitschakelen de veiligste optie. Het NCSC houdt een overzicht bij van de kwetsbaarheid van software waarin Log4j is verwerkt.

Het is op dit moment allesbehalve raadzaam om eigen softwaremaatregelen te ontwikkelen of de werking van Log4j aan te passen. De kwetsbaarheid heeft variaties. Onder andere Microsoft detecteerde meerdere varianten van de regel die wordt gebruikt om Java-applicaties te instrueren om malware uit te voeren. Check Point spreekt van meer dan 60 mutaties.