Hackers misbruiken op dit moment Log4j-kwetsbaarheden in ongepatchte VMware Horizon-servers. Daarvoor waarschuwt het securityteam van de Nationale Gezondheidsdienst (NHS) van het Verenigd Koninkrijk.

De kwetsbaarheid stelt hackers in staat kwaadaardige web shells te ‘droppen’ en kwaadaardige code binnen netwerken achter te laten. De kwaadaardige code kan op een later moment worden gebruikt voor een follow-up-aanval.

Details aanval

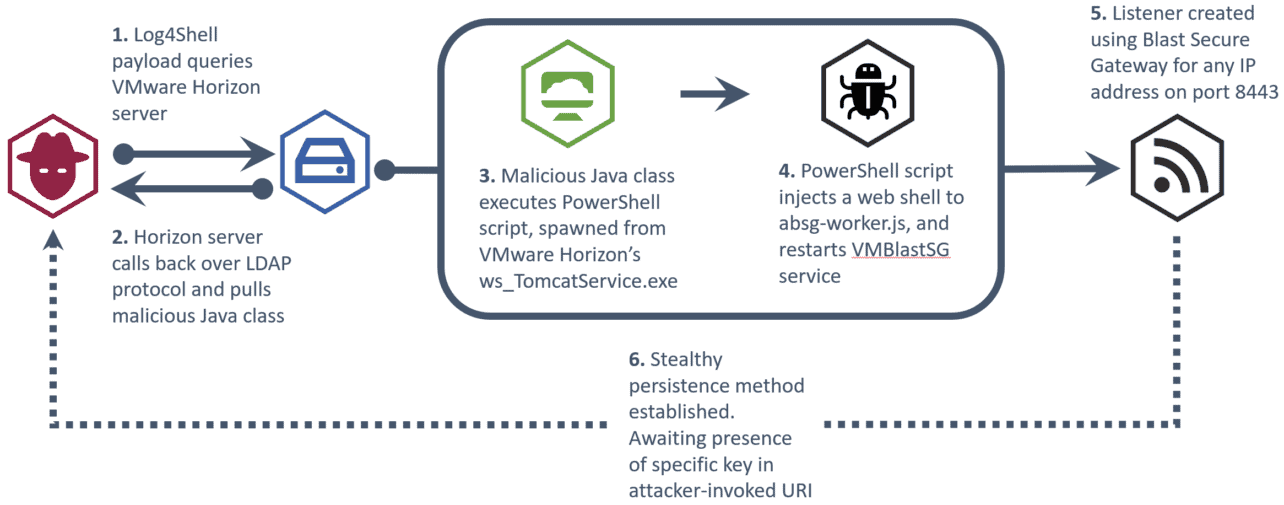

In de waarschuwing beschrijven de NHS-securityspecialisten hoe hackers de Log4Shell-kwetsbaarheid voor VMware Horizon-servers precies misbruiken. Hackers voeren eerst een verkenning uit voor het vinden van een kwetsbare ingang. Hiervoor gebruiken zij de Java Naming en Directory Interface (JNDI) via Log4Shell-payloads. De payloads hebben contact met een kwaadaardige infrastructuur.

Wanneer een zwakke plek is gevonden, gebruiken de aanvallers een LDAP-protocol om een kwaadaardig Java class-bestand op te halen en uit te voeren. Dit bestand injecteert vervolgens een web shell in de VM Blast Secure Gateway Service. De web shell kan vervolgens worden gebruikt voor het uitvoeren van een aantal kwaadaardige activiteiten waaronder het uitrollen van andere kwaadaardige software, het stelen van data of het uitrollen van ransomware.

Reactie VMware

Verschillende versies 7 en -8 van VMware Horizon zijn getroffen door de Log4j-exploit. De techgigant roept gebruikers van de platforms op zo snel mogelijk beschikbare patches te installeren. Niet alleen VMware Horizon wordt door Log4j getroffen, ook is bijvoorbeeld VMware VCenter kwetsbaar.

Tip: Log4Shell: ongekende impact, harde lessen voor software-ontwikkelaars