Initial access brokers zijn in opkomst, cybercriminelen professionaliseren en mkb’ers hebben een groeiend doelwit op hun rug. Dat concludeert onderzoekers van BlackBerry.

Meer dan 70 procent van de mkb’ers is ooit getroffen door een cyberaanval. 60 procent van de slachtoffers gaat binnen zes maanden failliet. Dat bevestigde Ponemon Institute in een drie jaar oude survey. De cijfers zijn in oogopslag verouderd, maar dat is volgens BlackBerry niet het geval.

Het Blackberry Threat Report 2022 stelt dat mkb’ers een steeds groter doelwit zijn. Lekken bij midden- en kleinbedrijven komen niet in de krant, maar zijn net zo schadelijk voor ondernemers als incidenten bij grootbedrijven. En net zo lucratief voor cybercriminelen, afhankelijk van hoe je het bekijkt.

Dit betekent niet dat de dreiging voor grootbedrijven vermindert. Cybercriminelen slagen er gewoonweg in om een groter aantal aanvallen uit te voeren. Ze professionaliseren, werken met industriewaardige infrastructuren en vinden verdienmodellen om in doorontwikkeling te investeren.

Criminele organisaties lijken opvallend veel op de organisaties die worden beroofd. Kwaadaardige payloads worden zelfs door legitieme cloud providers gehost. In het afgelopen jaar analyseerde BlackBerry 7.000 Cobalt Strike Team Servers en 60.000 Beacons. Cobalt Strike, een framework voor cyberaanvallen, wordt ontworpen en aangeboden voor pentesters. Ironisch genoeg gebruiken cybercriminelen het framework om aanvallen uit te voeren. De meeste Cobalt Strike payloads werden in 2021 door Tencent Computing gehost, een legitieme organisatie in Shenzhen, China. Een flink aandeel draaide op servers van Amazon en DigitalOcean.

Zebra2104, professionele initial access broker

In het afgelopen jaar benadrukten meerdere organisaties de opkomst van initial access brokers. Ook BlackBerry kwam in aanraking met de relatief nieuwe misdaadvorm. Het Threat Research en Intelligence Team onderzoekt ‘Zebra2104’, een verzonnen naam voor een anonieme misdaadgroep. Zebra2104 beheert een infrastructuur die in het afgelopen jaar door meerdere criminele organisaties werd gebruikt om verschillende payloads te verspreiden.

Aanvankelijk dachten de onderzoekers de infrastructuur door drie malwaregroepen werd gedeeld: MountLocker, Phobos en Promethium. Geen slechte gok, want Ransomware-as-a-Service providers gebruiken gemeenschappelijke infrastructuren en groeiden in 2021 gestaag door.

De theorie had een probleem. Traditionele ransomwaregroepen rollen hun payloads vrij snel na een inbraak uit. Op de verdachte infrastructuur zat er flink wat tijd tussen de inbraak en uitrol van aanvallen. Daarom concluderen de onderzoekers dat Zebra2104 zich specialiseert in inbraken via Cobalt Strike, waarna ransomware-aanvallers betalen om payloads bij ingebroken organisaties uit te rollen. Zebra2104 is het schoolvoorbeeld van een initial access broker.

Security

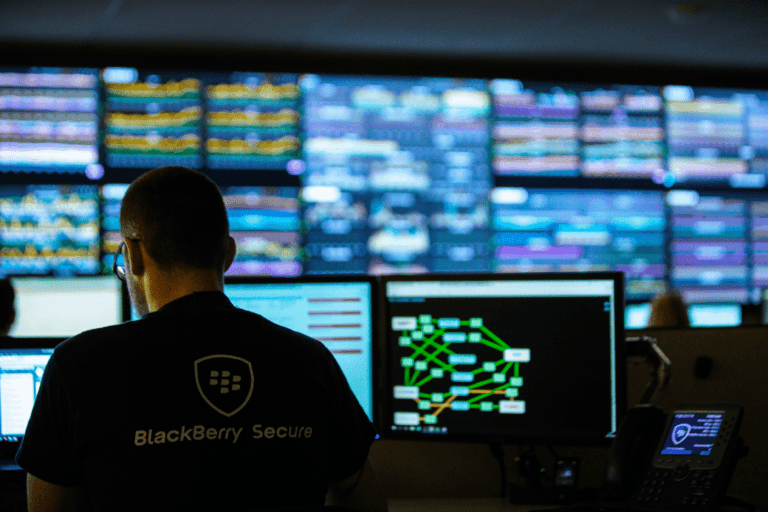

BlackBerry roept organisaties op om een Zero Trust framework te implementeren. “Niemand is veilig”, waarschuwt het onderzoeksteam. De organisatie is een fel voorstander van preventie via Extended Detection and Response-technologie (XDR) en de uitbesteding van security via beheerde XDR teams.