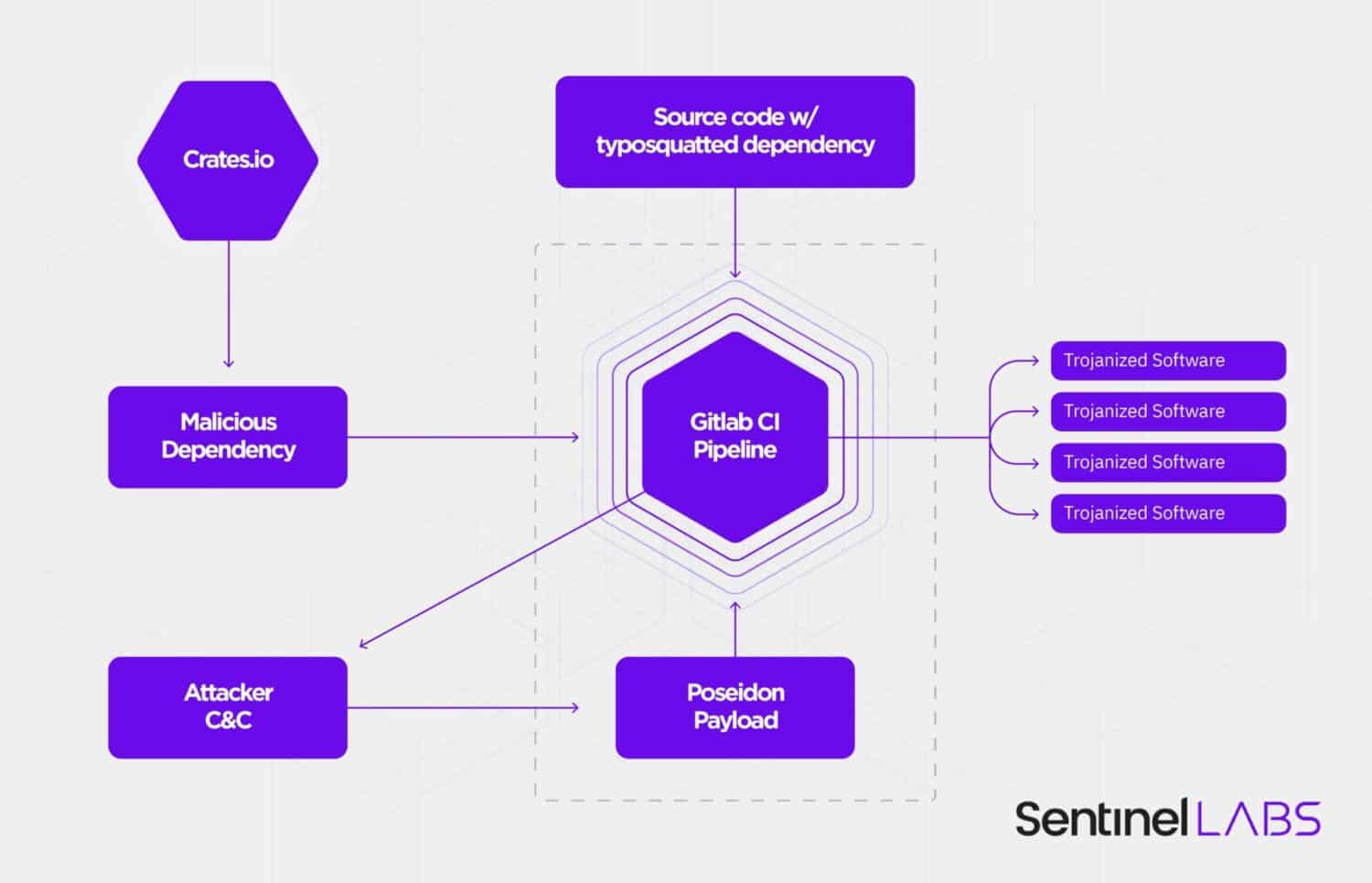

SentinelOne heeft onlangs een supply chain-aanval ontdekt die onderdelen van de programmeertaal Rust gebruikt. Het gaat hierbij om een kwaadaardige ‘crate’ in de Rust dependency community repository die GitLab CI-pipelines treft.

Volgens SentinelOne introduceerden hackers in de Rust dependency community repository cartes.io met de zogenoemde CrateDepression-aanval een kwaadaardige crate, ‘rustdecimal’. Dit is een aanval op het Rust decimal-pakket dat voor financiële berekeningen wordt gebruikt. Uiteindelijk werden maar liefst 15 versies van de kwaadaardige rustdecimal-crate ontdekt.

GitLab CI-pipelines kwetsbaar

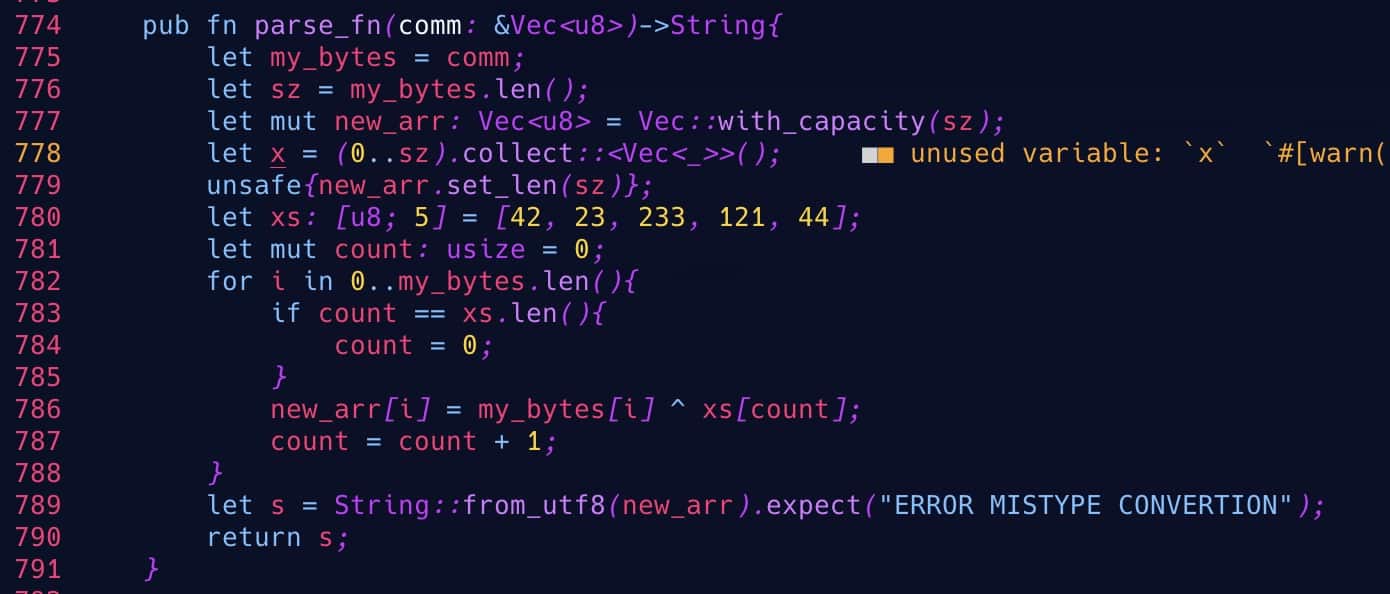

De aanval met moest kwaadaardige crate typosquats introduceren waarmee geïnfecteerde machines op de omgevingsvariabele GITLAB_CI kunnen worden geïnspecteerd. Dit is nodig voor het identificeren van de GitLab CI-pipelines voor het verder verspreiden en uitvoeren van de aanval.

In de GitLab CI-pipelines halen de hackers vervolgens een ‘next-stage payload’ tevoorschijn. Deze payload is in de Go-taal geschreven en is een build van de Mythic agent ‘Poseidon’. De agent stelt hackers in staat macOS- en Linux-systemen aan te vallen.

Supply chain-aanvallen

Volgens de onderzoekers van SentinelOne is de malafide crate in Rust en de daaruit voortvloeiende kwetsbaarheid van Gitlab CI-pipelines een opzet voor het uitvoeren van grootschalige supply chain-aanval. Dit kan dat op een later tijdstip plaatsvinden. Ook wijzen de onderzoekers erop dat aanvallen op cloudsoftware duidelijke voortekenen zijn van supply chain-aanvallen met als doel zoveel mogelijk slachtoffers te maken.

Tip: Hoe interpreteer je de resultaten van de MITRE ATT&CK evaluatie?