Hackerscollectief LockBit 2.0 stelt dat het met een succesvolle aanval op Mandiant documenten heeft buitgemaakt. Het securitybedrijf ziet echter geen bewijs.

Volgens de hackersgroep die ransomware-as-a-service-aanvallen uitvoert, zijn bedrijfsdocumenten buitgemaakt. De documenten zouden afgelopen maandag worden gepubliceerd op het darkweb.

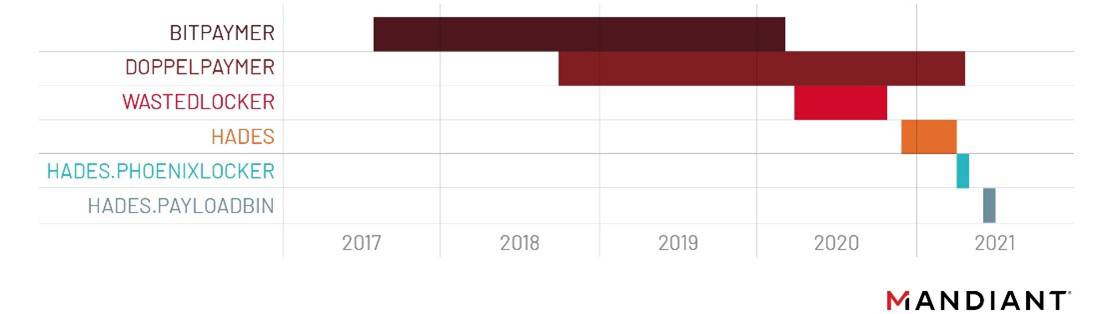

Mandiant ontkent op zijn beurt de aanval en geeft aan dat het hackerscollectief de aandacht probeert af te leiden van een recente publicatie over de activiteiten van de groep. In deze publicatie geeft de securityspecialist aan dat affiliates van Evil Corp, een beruchte hackersgroep die door de VS wordt vervolgd, tegenwoordig de ransomware-as-a-servicediensten van LockBit 2.0 gebruiken. Hierdoor hopen ze de eventuele vervolging te ontduiken. De affiliates die zijn geïdentificeerd, groepeert Mandiant onder de naam UNC2165.

Volgens LocBbit 2.0 hebben zij niets te maken met Evil Corp. Het zou gaan om ondergrondse darknet hackers die geen banden hebben met organisaties als de Russische inlichtingendienst FSB of de Amerikaanse FBI. Omdat zij zich beledigd voelen door de suggesties van Mandiant, hebben zij de aanval uitgevoerd.

Precair moment

De veronderstelde aanval op de securityspecialist komt op een precair moment. Mandiant wordt voor 5,4 miljard dollar (5 miljard euro) door Google overgenomen en in Google Cloud geïntegreerd. Bovendien bleek een aantal jaar geleden dat een cyberaanval op securityspecialist FireEye, het voormalige moederbedrijf van Mandiant, de opmaat naar de ontdekking van de beruchte SolarWinds supply chain-aanval.