Microsoft heeft onlangs details gepubliceerd over de “hyper-agressieve” hackers van Octo Tempest. Deze hackersbende voert via verschillende methodes zijn aanvallen uit en vraagt via bedreiging losgeld voor gestolen data.

Volgens Microsoft is Octo Tempest één van de meest agressieve hackersbendes die het recent is tegengekomen. In plaats van dat de hackers via een ransomware-aanvallen data stelen of versleutelen, oefent Octo Tempest vooral druk uit op bedrijven om te betalen. Hun dreigement is daarmee duidelijk anders dan dat van menig andere hackerbende.

Bij de druk die de hackers uitvoeren op getroffen bedrijven, schromen zij er zich niet voor om te dreigen met geweld.

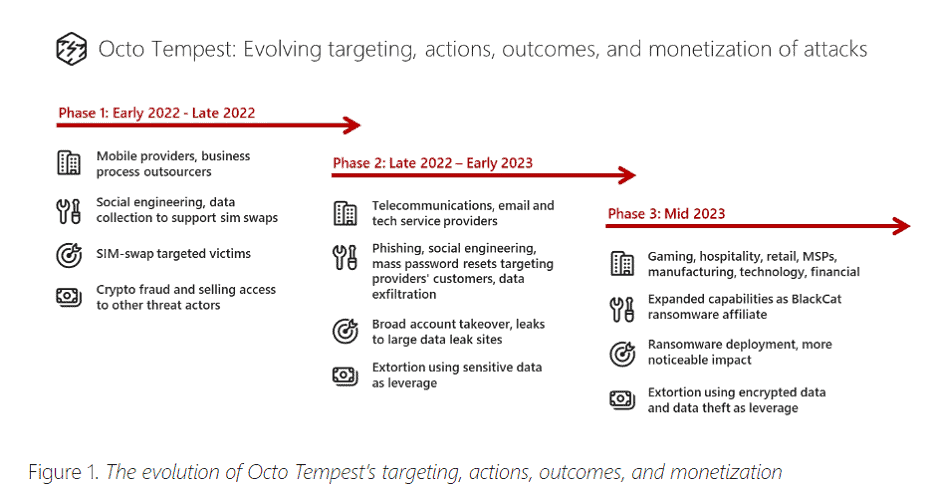

De hackers voeren al sinds 2022 hun aanvallen uit, zo geeft de techgigant aan. De hackers gebruiken hierbij diverse aanvalsmethoden, waaronder tactieken die weinig bij andere bekende hackergroepen worden aangetroffen. Voorbeelden hiervan zijn zogenoemde adversary-in-the-middle (AiTM)-technieken, geavanceerde social engineering, SMS-phishing en SIM-swapping.

Lange tijd actief en steeds geavanceerder

Microsoft constateert in het onderzoek dat de hackersbende in de loop van zijn bestaan steeds geavanceerder is geworden. Vanaf eind 2022 tot begin dit jaar begon Octo Tempest eveneens met het aanvallen van kabeltelecom-, e-mail- en techbedrijven. Daarnaast ging het vanaf dit moment losgeld vragen.

Halverwege dit jaar werd Octo Tempest een affiliate van de ransomware-as-s-service (RaaS)-bende ALPHV/BlackCat en gingen de hackers de ALPHV/BlackCat payloads gebruiken van het afpersen van VMware ESXi-servers die kwetsbaar bleken. Vanzelfsprekend werden hierdoor ook meer slachtoffers uit veel nieuwe sectoren bereikt.

In de meest recente campagnes, zo ontdekten de securityspecialisten van Microsoft, werden verschillende aanvalsmethoden gebruikt om vooral hybride omgevingen aan te vallen, daaruit data te stelen of te versleutelen.

Technische medewerkers doelwit

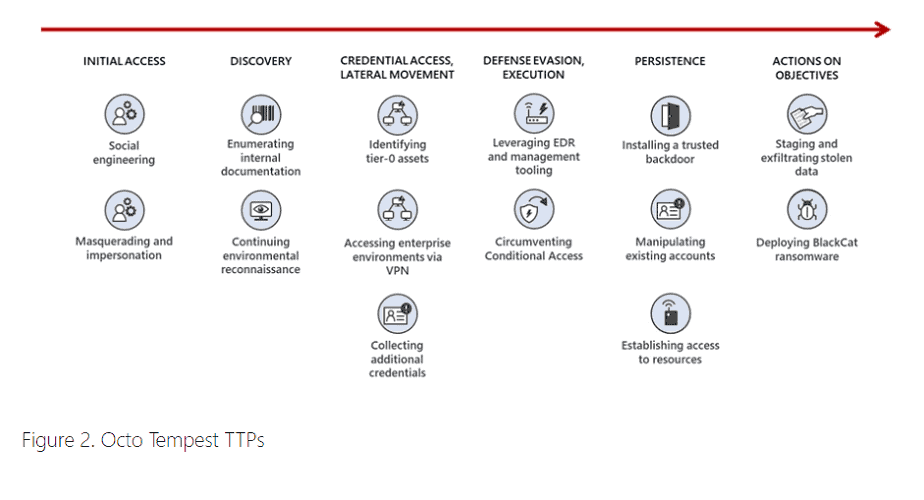

De aanvallen richten zich hierbij voornamelijk op technische beheerders, zoals via social engineering-aanvallen. Denk daarbij aan support- en helpdeskmedewerkers die vaak over voldoende toegangsrechten beschikken, waardoor de hackers uiteindelijk toegang kunnen krijgen tot onderliggende systemen.

In hun aanvallen passen de hackers van Octo Tempest verschillende technieken toe om hun aanwezigheid te verbergen. Ook streven zij aan een persistence in de getroffen systemen en omgevingen voor aanvallen op een later moment, geeft Microsoft aan.

Bestrijdingsmethoden

De hackers van Octo Tempest gebruiken vaak bekende communicatieplatformen als Slack, Zoom, en ook Microsoft Teams voor het aanvallen en bedreigen van hun slachtoffers. Microsoft roept bedrijven dan ook op voornamelijk zogenoemde ‘out-of-band’-communicatiekanalen te gebruiken die hen meer security moet geven.

Andere mogelijke maatregelen die bedrijven kunnen nemen om zich zo goed mogelijk tegen de activiteiten van Octo Tempest te kunnen beveiligen, zijn onder meer het gelijktrekken van de privileges in Microsoft Entra ID en Azure, het segmenteren van Azure landing zones, het implementeren van toeganspolicies onder voorwaarden en authenticatiemethoden, zoals FIDO-compliant MFA, en het creëren en volhouden van awareness over deze bedreiging bij de (interne) medewerkers.

Lees ook: Help, weer een lading phishing-mails: Dit is wat je eraan kunt doen