Het hackerscollectief LockBit heeft al duizenden slachtoffers op zijn naam staan. Dat zorgt voor veel aandacht van politiediensten die de criminele organisatie willen stoppen. Tijdens een gezamenlijke operatie van Europol, de FBI en de Britse veiligheidsdiensten is de website van LockBit overgenomen. In totaal werden er 34 servers overgenomen door de autoriteiten, waarvan 13 in Nederland. Europol meldt dat er ook arrestaties zijn uitgevoerd in het kader van deze operatie en een decryption-tool voor de gijzelsoftware beschikbaar is gesteld.

Deze tekst kreeg een update om 13u40 aan de hand van de meest recente informatie van Europol en de politie Oost-Brabant/Zeeland-West-Brabant.

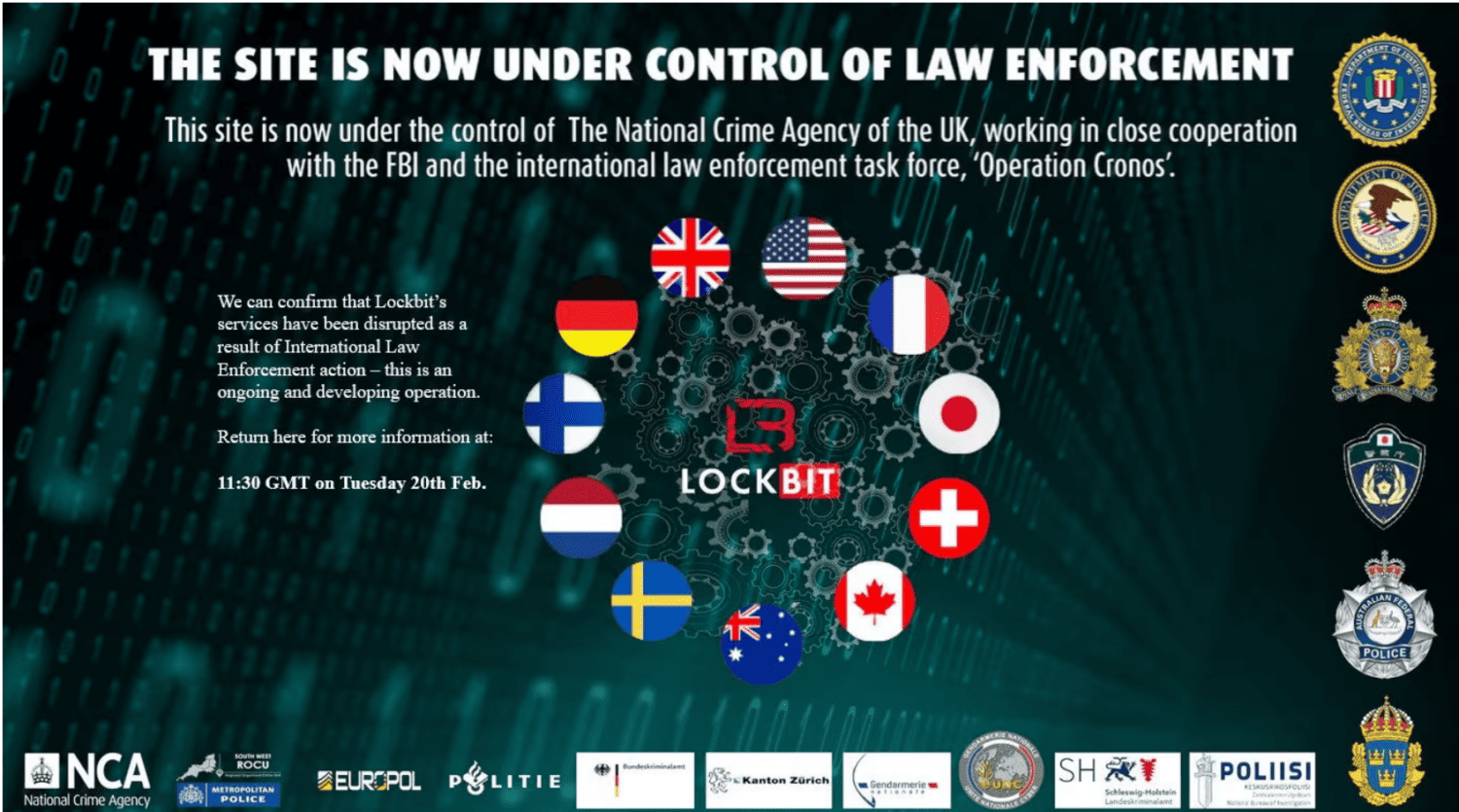

“Deze site staat nu onder controle van de National Crime Agency van het Verenigd Koninkrijk.” Deze boodschap werd in de ochtend van 20 februari ontdekt op de website van LockBit waar het de namen plaatsten van hun slachtoffers met de resterende tijd die ze hebben om het gevraagde losgeld te betalen. Als het slachtoffer weigerde te betalen, dan ging LockBit over tot publicatie van de gestolen, doorgaans gevoelige, data.

Bron: Reuters. Tekst gaat verder onder de afbeelding.

Tot publicatie ging het niet bij de KNVB. De Nederlandse voetbalbond koos er voor om het gevraagde losgeld op te hoesten. Een actie die werd gesteund door deskundigen omdat er voldoende zekerheid zou zijn dat LockBit zich aan de afspraken zou houden en de gestolen 305GB niet zou publiceren. Volgens security-onderzoekers leverde de zet dan weer een enorm risico op voor andere bedrijven binnen Nederland, omdat het een teken geeft dat de Nederlandse overheid niet snel ingrijpt bij dergelijke incidenten en er bereidheid is om tot betaling over te gaan.

Lees ook: KNVB betaalt na ransomware: problemen op komst voor Nederlandse bedrijven?

RaaS-marktleider

LockBit is actief in ransomware-praktijken. Onder die praktijken vallen het ontwikkelen en verkopen van software om bedrijfsdata te versleutelen en stelen. De groep zorgt in dat laatste geval voor de tools om de aanval uit te voeren en een website om het slachtoffer publiekelijk op af te persen. Die praktijk staat ook bekend als Ransomware-as-a-Service.

De handel in RaaS loopt enorm goed voor LockBit en maakt de groep zelfs de marktleider onder de RaaS-aanbieders. Dat stelde onderzoek van Arctic Wolf vast. Zij telden LockBit vier keer zo vaak als concurrent Alphv/BlackCat, op sites waarop gestolen data gepubliceerd wordt. De software versleutelt data in een enorm snel tempo en kan zich volledig automatisch verder verspreiden in een bedrijfsnetwerk. Dat verklaart de populariteit van LockBit.

De groep telt verschillende leden en zou een link met Rusland hebben. Het is niet duidelijk hoe sterk die link is, maar Russische en Moskou-gezinde bedrijven blijven in ieder geval buiten schot. Het grootste aantal slachtoffers zou afkomstig zijn uit de VS. Daar liep het aantal slachtoffers al op tot 1.700 bedrijven en organisaties in mei 2023. Lockbit-software werd in 2020 voor het eerst ondekt, op cybercrime forums waarin Russisch werd gesproken. De activiteiten zouden in de tussentijd naar Nederland zijn verhuisd. Dat bleek althans uit berichten op websites op het darkweb, die ondertussen inactief zijn.

Arrestaties en overname van Lockbit infrastructuur

Als marktleider in RaaS kom je automatisch in het vizier van politiediensten. Een gezamenlijke operatie van Europol, de veiligheidsdiensten van het VK en de VS en verschillende nationale politiediensten, waaronder van Nederland, heeft de afpersingswebsite nu offline weten te halen. Aangezien de website diende voor het lekken van namen van slachtoffers, zorgt de operatie dat de publieke toegang van LockBit naar de buitenwereld wordt geblokkeerd.

Volgens vx-underground, een website waarop onderzoek naar cybersecurity wordt gepubliceerd, zijn niet alle servers van LockBit offline gehaald. Op Tox, een beveiligde messaging-app, zou het hackerscollectief specifiek claimen dat de servers die PHP-websites draaien zijn betrokken in de internationale actie, maar andere servers ”zijn niet geraakt”.

Mogelijk is die euforie te vroeg gekomen. In de middag van 20 februari maakte Europol namelijk de totale omvang van ‘operatie Cronos’ bekend. Een woordvoerder van het Amerikaanse ministerie van Justitie liet in de ochtend al aan Reuters weten dat de operatie nog “gaande en in ontwikkeling” is. Die boodschap kreeg dezelfde dag nog bewijs.

Tijdens operatie Cronos zijn 34 servers offline gehaald die verspreid waren over voornamelijk Europese landen, waaronder Nederland, Duitsland, Finland, Frankrijk, Zwisterland en het VK. 13 van de 34 servers bevonden zich in Nederland, geeft een bericht van de politie Oost-Brabant en Zeeland-West-Brabant aan. In Nederland werd dus een aanzienlijk deel van de servers neergehaald, dat zal te verklaren zijn doordat LockBit al eerder aangaf zijn activiteiten naar Nederland te hebben verhuisd om vanuit daar te opereren.

Twee leden van de groep zijn verder opgepakt. De arrestaties vonden plaats in Polen en Oekraïne. “Er zijn ook drie internationale arrestatiebevelen en vijf aanklachten uitgevaardigd door de Franse en Amerikaanse gerechtelijke autoriteiten”, wat betekent dat de operatie nog een vervolg kan krijgen.

De infrastructuur van de criminele organisatie blijkt verder nog geraakt te zijn met het bevriezen van meer dan 200 crypto-accounts die een link hadden met LockBit. Alle infrastructuur van de ransomware-bende is daardoor onder controle van de National Crime Agency van het VK, aldus Europol.

Bron: Europol. Tekst gaat verder onder de afbeelding.

Decryption-tool

Tijdens de internationale operatie is overigens wel de technische expertise van de verschillende diensten benut. Samen zijn zij tot een decryption-tool gekomen die beschikbaar is op het ‘No More Ransom’-portaal.

Bedrijven kunnen deze tool gebruiken om te proberen versleutelde data te herstellen. Het biedt geen oplossing voor gestolen gegevens en de hackers kunnen dus nog steeds gestolen, gevoelige gegevens openbaar maken.

Einde oefening?

Gezien de nog lopende arrestatiebevelen is LockBit nog niet volledig opgerold. Toekomstige operaties om het hackerscollectief verder te beperken, sluit Europol dan ook niet uit: “Een enorme hoeveelheid gegevens die tijdens het onderzoek zijn verzameld, zijn nu in het bezit van de opsporingsdiensten. Deze gegevens zullen worden gebruikt ter ondersteuning van lopende internationale operationele activiteiten die gericht zijn op het aanvallen van de leiders van deze groep, evenals op ontwikkelaars, aangesloten bedrijven, infrastructuur en criminele activa die verband houden met deze criminele activiteiten.”

Ook de politiediensten weten dus dat het nog niet einde oefening is voor LockBit ondanks deze geslaagde operatie. De strijd tussen de ransomware-groep en de politiediensten is in ieder geval begonnen, wie er uiteindelijk aan het langste eind zal trekken moet de toekomst uitwijzen. Bedrijven en organisaties zijn in de tussentijd in ieder geval nog niet verlost van deze ransomware-bende.

Europese bedrijven nemen de dreiging ook beter serieus. Onderzoek van ZeroFox haalde enkele maanden geleden nog aan dat Europa een aantrekkelijk doelwit is voor LockBit 3.0. Dertig procent van de Lockbit aanvallen in begin 2023 troffen Europese bedrijven en organisaties. Een kleine daling naar het einde van het jaar was er wel te merken, maar dit betrof slechts één tot twee procent. Dat komt doordat het aantal politiek-geïnspireerde aanvallen zou zijn teruggedrongen, maar de financiële motieven van LockBit hadden altijd al de bovenhand en dat blijft zo.