De recent ontdekte Shikitega Linux-malware installeert een hardnekkige cryptominer en maakt zichzelf onzichtbaar voor detectie via een zogenoemde polymorphic encoder.

Dat blijkt uit onderzoek van AT&T. De nieuwe Linux-malware Shikitega richt zich op computers en IoT-devices. Via kwetsbaarheden worden payloads geleidelijk op de getroffen devices gezet. Ze installeren een cryptominer.

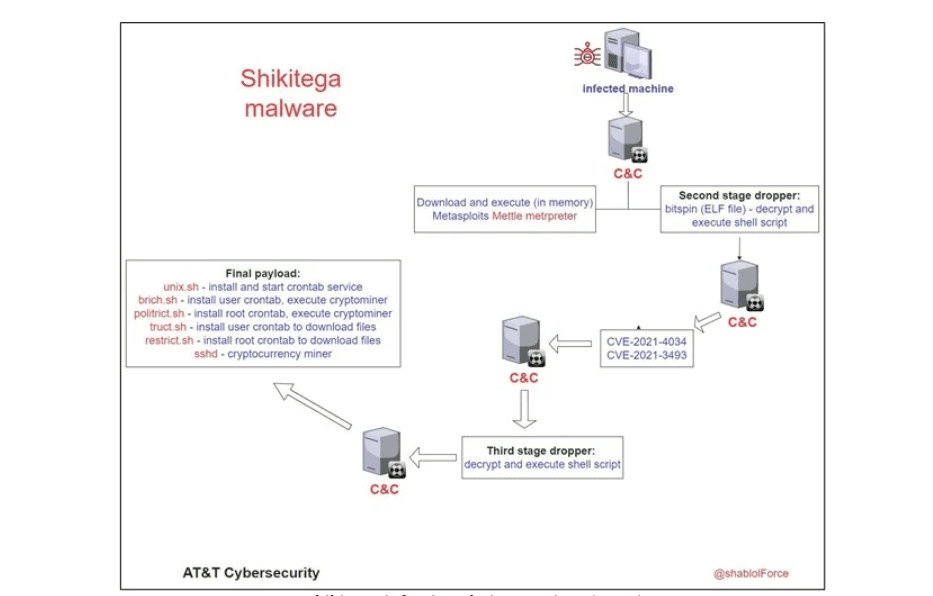

Infectieproces

Opvallend is dat de malware goed verborgen kan blijven. Een polymorphic encoder maakt statische op signature gebaseerde detectie onmogelijk. De malware gebruikt een infectieproces in verschillende stappen, waarbij iedere laag een klein stukje van de kwaadaardige code levert. Deze stukjes bestaan uit enkele honderden bytes. Uiteindelijk activeren deze stukjes code een simpele module, waarna de volgende module wordt geactiveerd.

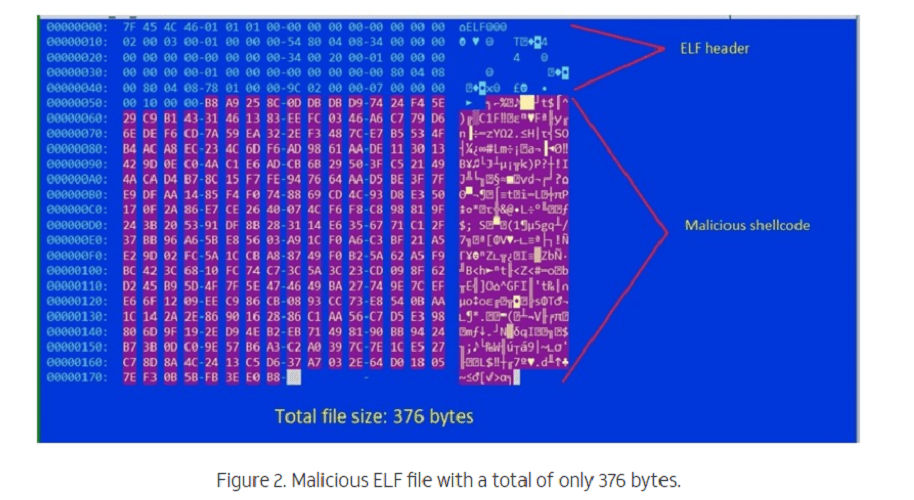

Het proces begint met een ELF-bestand van 370 kb; de dropper met de shellcode. De hierbij benodigde encoding wordt uitgevoerd door de polymorphic XOR toegevoegde feedback encoder ‘Shikata Ga Nai’. Deze encoder is ooit ontdekt door securityexperts van Mandiant.

Door het gebruik van de encoder draait de malware via verschillende decoderingsloops, waarbij een loop de volgende laag decodeert. Dit proces gaat door totdat de uiteindelijke shellcode is gedecodeerd en uitgevoerd. De zogenoemde ‘encoder stud’ wordt gegenereerd op basis van ‘dynamic instruction’ substitutie en ‘dynamic block ordening.’ Ook worden de registers dynamisch geselecteerd.

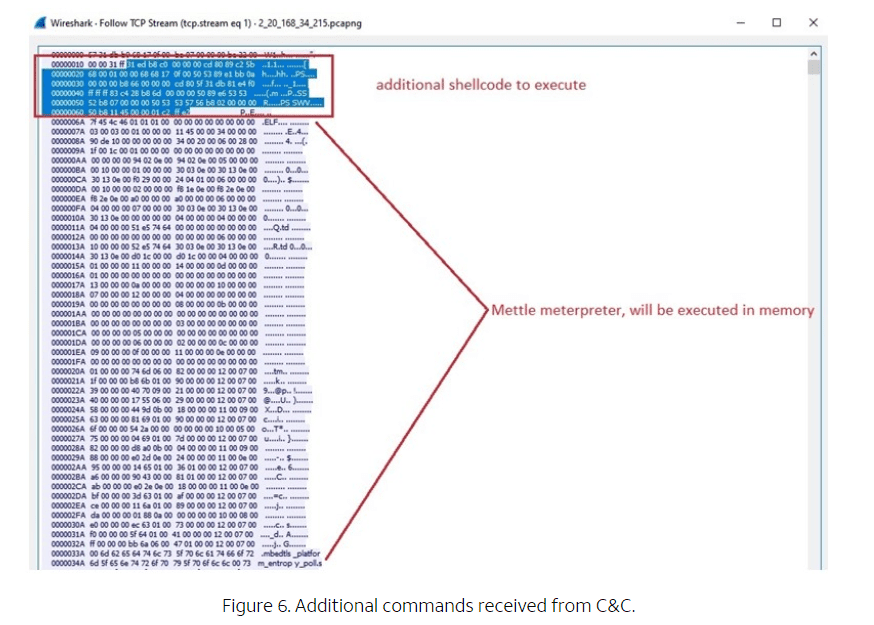

Wanneer de complete ontsleuteling ten einde is, wordt de shellcode uitgevoerd om contact te zoeken met de C&C-servers van de hackers. Hierna ontvangen de getroffen devices extra shellcode (commando’s) die wordt opgeslagen en direct vanuit het geheugen wordt gedraaid.

Installeren cryptominer

Eén van deze commando’s download en activeert ‘Mettle’, een kleine en draagbare Metasploit Meterpreter payload. Dit geeft de hackers meer controlemogelijkheden op afstand en opties voor het uitvoeren van code op het getroffen device. Mettle installeert op zijn beurt de cryptominer en zorgt voor dat toegang wordt verkregen tot privileges. De cryptominer is XMRig versie 6.17.0. Deze specifieke cryptominer richt zich op het zo anoniem mogelijk minen van cryptomunten en het moeilijk te ontdekken monero.

Persistence en moeilijke detectie

De geïnstalleerde cryptominer zorgt op zijn beurt weer voor persistence op de host, via vijf gedownloade shellscripts. Deze shell scripts zorgen onder meer voor de installatie van crontabs voor de root user en de huidige user. De cronjobs maken persistence mogelijk door al geïnstalleerde files te wipen, zodat het veel moeilijker wordt de malware te ontdekken.

Verder gebruiken hackers vaak legitieme cloudplatforms om zich nog meer te verhullen, zo besluiten de experts van AT&T hun onderzoek.