Cisco breidt integratie tussen netwerkportfolio’s ook op het gebied van secure access uit.

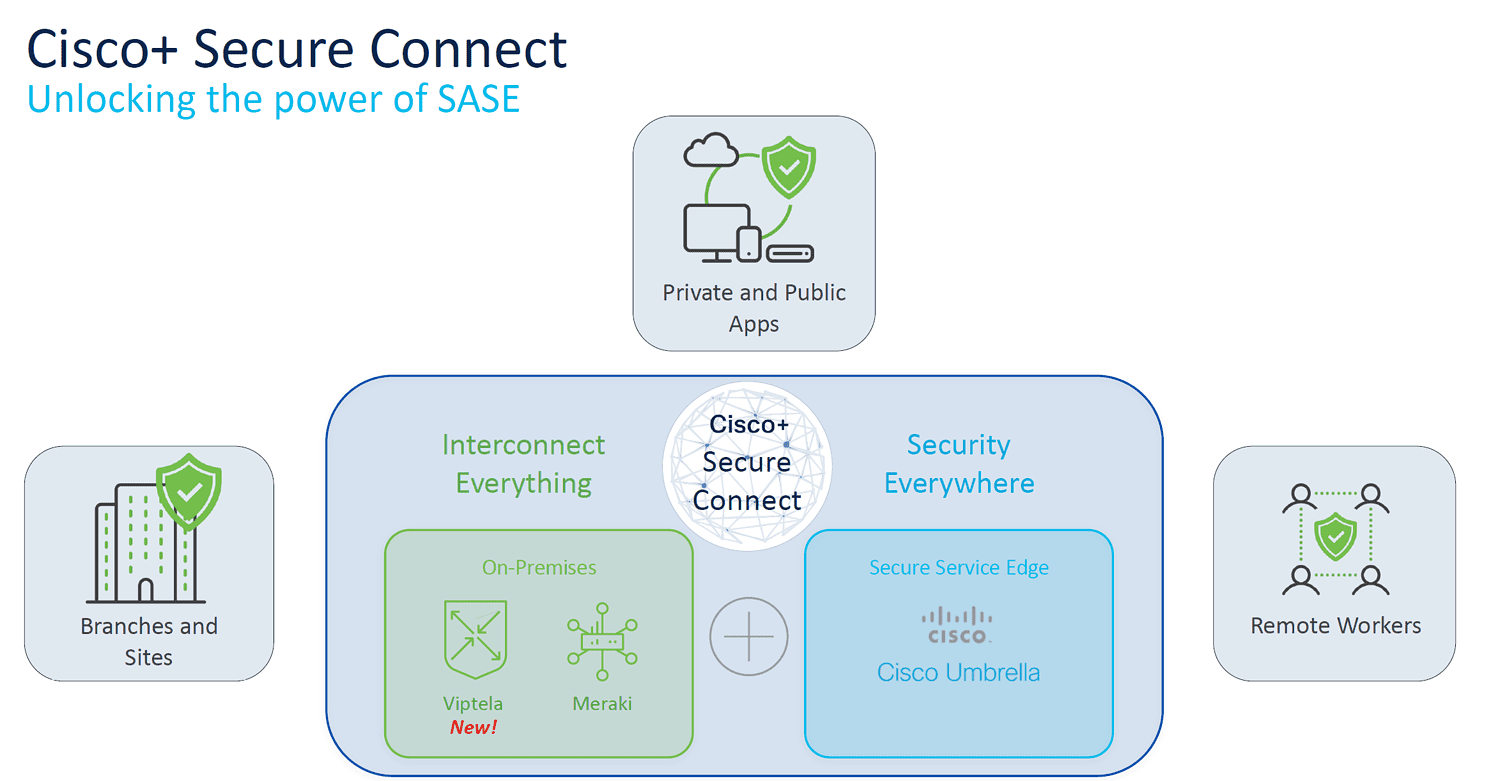

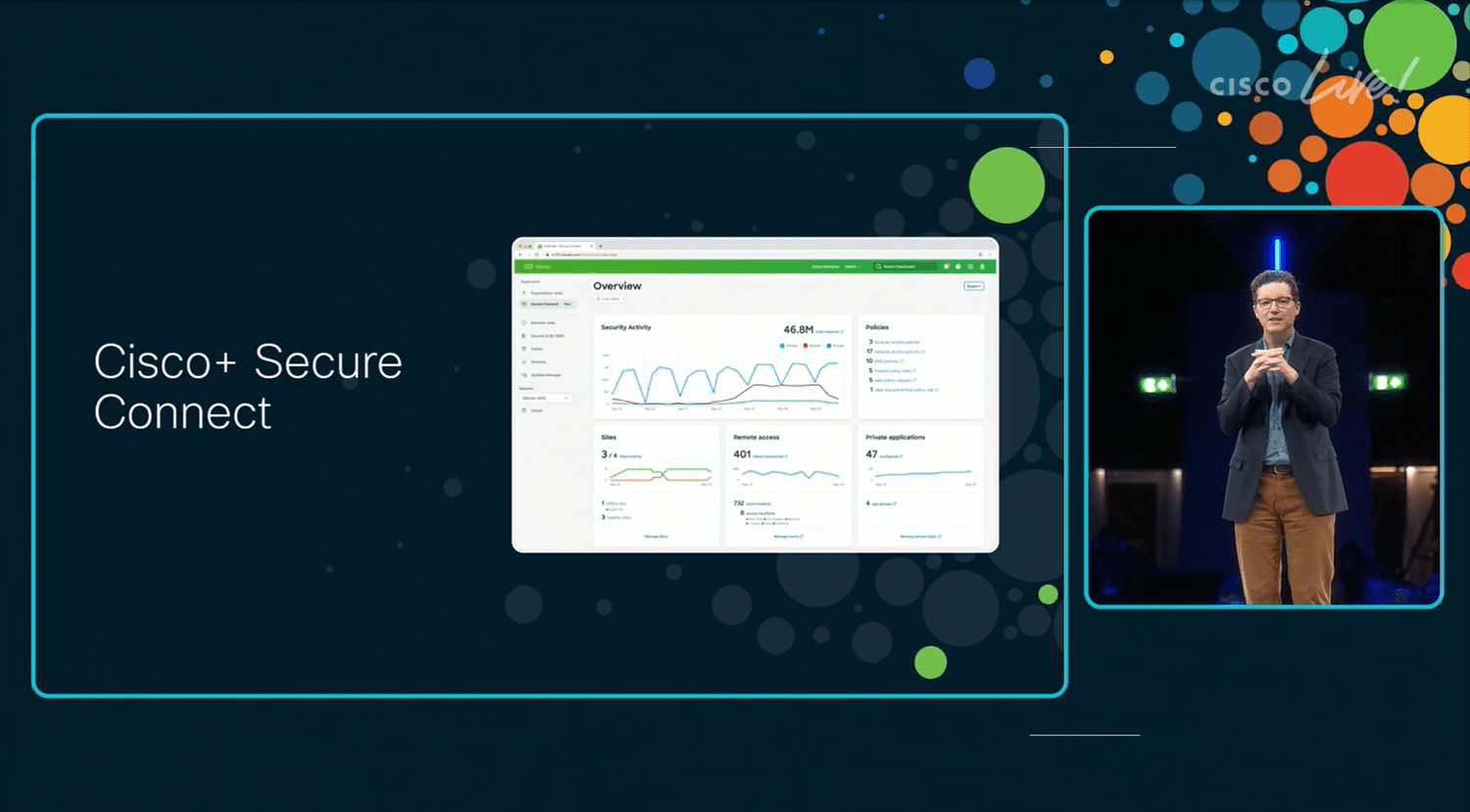

Vorig jaar tijdens Cisco Live was er behoorlijk wat aandacht voor Cisco+ Secure Connect. Deze SASE-dienst moet ervoor zorgen dat je overal vandaan veilig toegang hebt tot bedrijfsnetwerken, cloudomgevingen en SaaS-oplossingen. Daarnaast was er ook de aankondiging dat Cisco het aanbod van het Catalyst-portfolio en het Meraki-portfolio samen gaat voegen. Dit betekent dat Catalyst-hardware ook vanuit de cloudmanaged omgeving van Meraki beheerd kan worden.

Eerst Meraki SD-WAN, nu ook Viptela

Dit jaar tijdens Cisco Live EMEA in Amsterdam doet Cisco een aankondiging die je zou kunnen zien als een volgende stap in de steeds verdergaande integratie binnen het aanbod. SASE is in de basis een samenvoeging van SSE (het veilig kunnen verbinden) en SD-WAN (het optimaal verdelen van het verkeer). Cisco+ Secure Connect is zonder twijfel een SASE-product, maar had toch ook nog een beperking. Het was bij introductie in essentie een product uit de Meraki-stal. Dat betekende dat er alleen ondersteuning voor Meraki SD-WAN ingebouwd was. Vanaf nu is dat niet meer het geval. Cisco laat weten dat het nu ook ondersteuning biedt voor Viptela (officieel Cisco SD-WAN powered by Viptela) binnen Cisco+ Secure Connect.

Met deze aankondiging zet Cisco best een belangrijke stap. Het knoopt de wereld waarin Catalyst actief is weer wat meer aan de wereld van Meraki. Waar Meraki van oudsher gericht is op de zogeheten SME’s (Small en Medium Enterprises), richt Catalyst zich meer op de LE’s (Large Enterprises). Datzelfde geldt voor Meraki SD-WAN en Viptela. Kort door de bocht richt Viptela zich op een stuk complexere (hybride) omgevingen dan Meraki SD-WAN.

Bovenstaande houdt in dat Cisco+ Secure Connect zoals het tot vandaag was eigenlijk niet echt interessant was als SASE-oplossing voor large enterprise, dat hoogstwaarschijnlijk eerder voor Viptela gaat dan Meraki SD-WAN. Met deze integratie dicht Cisco dat gat. Cisco+ Secure Connect is nu een oplossing die in theorie voor de hele zakelijke markt interessant kan zijn.

Veel nadruk op risico

Naast de uitbreiding van Cisco+ Secure Connect heeft Cisco vandaag nog enkele aankondigingen in petto op het gebied van security. Daarbij gaat het vooral over het herkennen van risico’s. Zo zijn er nieuwe features beschikbaar binnen Duo Risk-Based Authentication. Deze zijn er vooral op gericht om minder frictie op te roepen bij gebruikers, zonder daarbij in te boeten op security.

Een voorbeeld hiervan is wat Cisco zelf Remembered Devices noemt. In combinatie met Wi-Fi Fingerprint (waar we het in deze podcast ook al over hadden) stelt dit gebruikers in staat om langer ingelogd te blijven als ze bekende applicaties, apparaten en netwerken gebruiken. Het interessant hieraan is dat Cisco claimt dat het dit kan doen zonder persoonlijke of locatiegegevens te verzamelen.

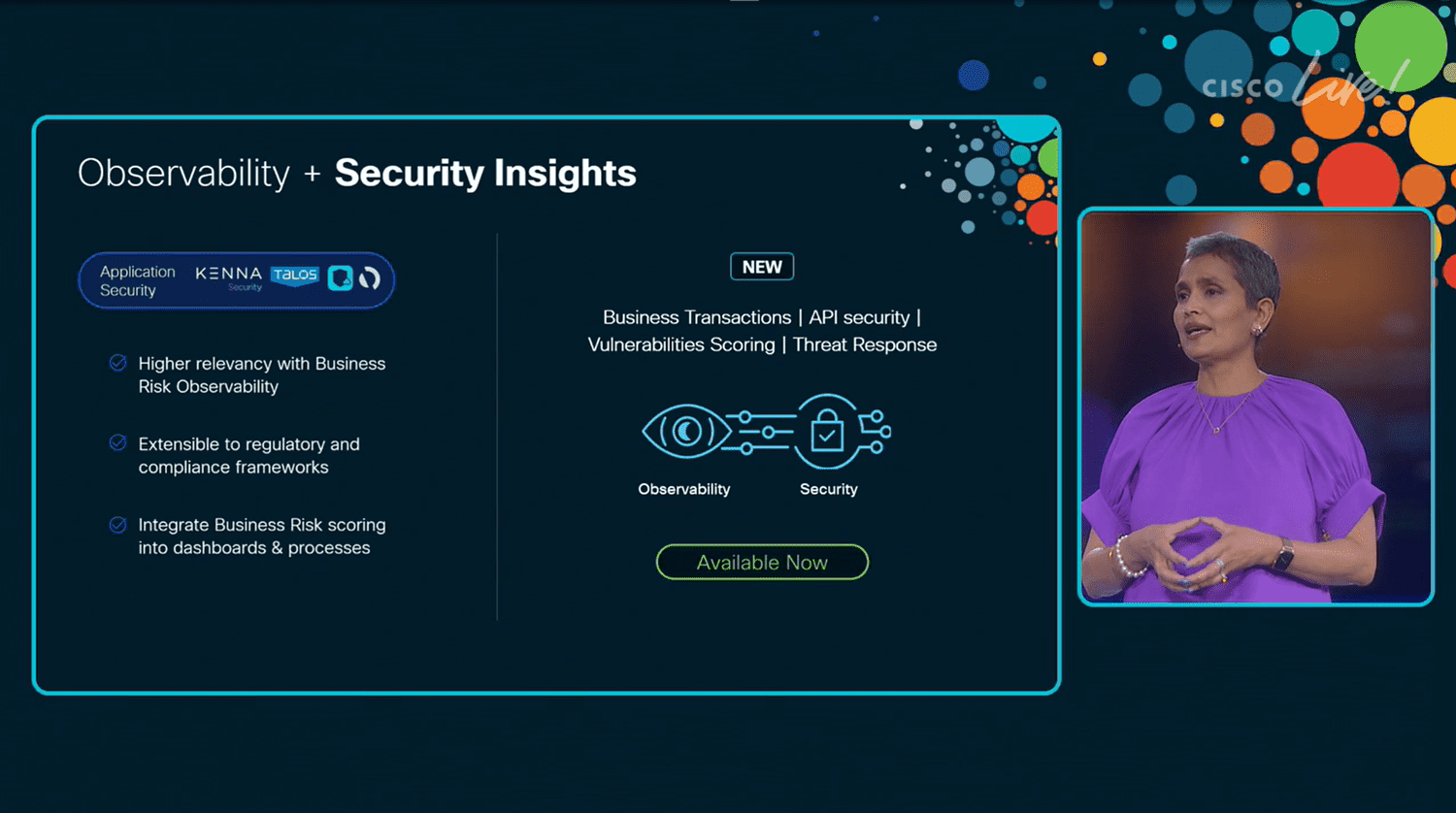

Tot slot is er nog Business Risk Observability. Dit gaat primair om applicatiesecurity. Volgens de nieuwe Cybersecurity Readiness Index van Cisco zelf zit het op dit punt helemaal niet goed bij organisaties. Slechts twaalf procent zou dit goed op orde hebben. Vandaar dat Business Risk Observability als uitbreiding op het full-stack observability aanbod van Cisco beschikbaar komt. Het is onderdeel van Cisco Secure Application, dat op zijn beurt weer is geïntegreerd in Cisco AppDynamics en geeft een score op basis van meerdere onderdelen, waaronder de Kenna Risk Meter score. Het heeft daarnaast ook een integratie met Panoptica voor API-security en uiteraard het overkoepelende Talos, voor threat intelligence. Op deze manier moeten organisaties sneller en beter inzicht krijgen in hoe veilig hun applicaties (en hun API’s) zijn.

Lees ook: Cisco bouwt aan open en geïntegreerd securityplatform