Het bekende IEE 802.11 WiFi-protocol heeft een fundamentele ontwerpfout op het gebied van security. Dit stellen onderzoekers van de Northeastern University in Boston en de KU Leuven. De fout maakt het mogelijk access points zogenoemde ‘network frames’ in plaintext te laten lekken. Cisco heeft als eerste leverancier van draadloze oplossingen en -toepassingen inmiddels dit risico erkend.

Volgens het recente onderzoek “Framing Frames: Bypassing Wi-Fi Encryption by Manipulating Transmit Queues” zit de ontwerpfout die het 802.11 WiFi-protocol onveilig maakt in zogenoemde ‘network frames’. Deze WiFi frames zijn data containers met een header, een data payload en trailer. De informatie die zich in deze specifieke data containers bevindt, omvat onder meer het MAC-adres van de bron en de bestemming en controle- en beheergegevens.

De frames of containers worden door het 802.11-protocol op een gecontroleerde manier in keurige wachtrijen geordend en uiteindelijk verstuurd. Dit moet botsingen tussen deze datapakketjes voorkomen en de prestaties voor data-uitwisseling verbeteren. Hiervoor worden meer specifiek de busy/idle-staat van de diverse ontvangende access points in de gaten gehouden.

Geen goede bescherming van wachtrij

De onderzoekers hebben nu ontdekt dat juist de frames of containers die zich in een wachtrij bevinden of worden gebufferd niet goed beschermd zijn tegen aanvallen van cybercriminelen. De betreffende frames of containers zijn daarbij blootgesteld aan onder meer het manipuleren van data-overdrachten, client spoofing, het redirecten van de frames, alsook het stelen van deze frames.

Op deze manier kunnen cybercriminelen via verschillende devices en besturingssystemen, zoals Linux, FreeBSD, iOS en Android, TCP-verbindingen overnemen en client- en webverkeer onderscheppen.

Energiebesparing de oorzaak

De oorzaak van deze kwetsbaarheid ligt in een mechanisme voor energiebesparing binnen de 802.11 WiFi-standaard. Met dit mechanisme voor energiebesparing kunnen WiFi-devices energie besparen door frames of data containers te bufferen of in een wachtrij te zetten voor netwerkdevices die zich in een ‘slaapmodus’ bevinden.

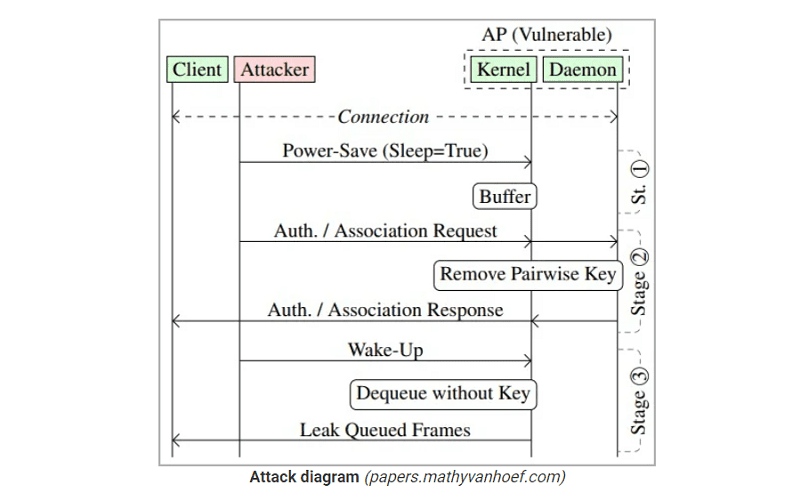

Wanneer een Wifi-client zich in ‘slaapmodus’ bevindt, stuurt het een frame naar een access point met de energiebesparingsfunctionaliteit. Hierdoor worden alle frames die voor deze client zijn bestemd in een wachtrij geplaatst, totdat de client weer ‘wakker’ wordt.

Voor deze in een wachtrij geplaatste frames is echter niet geregeld hoe de veiligheid hiervan is geregeld. Ook is er geen limiet op de duur van de staat van deze frames. Pas bij het ontwaken van de client, worden de frames weer uit de wachtrij gehaald, versleuteld en verzonden naar de bestemming.

De onderzoekers geven nu dat de in de wachtrij bevindende frames kwetsbaar zijn voor aanvallen. Cybercriminelen kunnen Mac-adressen van andere devices op het netwerk spoofen en daarna deze energiebesparende frames naar access points versturen. Hierdoor gaan deze access points dan frames voor de gespoofde client opzetten. Vervolgens versturen de cybercriminelen dan een wake-up call om de stapel frames te kunnen ontvangen.

Versleuteling aanpassen

Hoewel verstuurde frames vaak versleuteld zijn met een sleutel die door alle devices in het netwerk wordt gedeeld of een unieke sleutel voor ieder device, kunnen de cybercriminelen ook dit aanpassen voor eigen gewin.

Dit door de security context van de frames te veranderen door het versturen van authenticatie- en ‘associatie’ frames naar het access point. Dit dwingt het access point de inhoud van de frames in plaintext te versturen of deze te versleutelen met een door de aanvallers verstrekte key. Met alle gevolgen van dien.

Verschillende leveranciers kwetsbaar

De specialisten van de Northeasteren University uit Boston en de KU Leuven geven aan dat cybercriminelen de hack met hacktools kunnen uitvoeren. Hiervoor ontwikkelden zij zelf een eigen tool: MacStealer. Deze tool kan WiFi-netwerken testen voor zogenoemde ‘client isolation bypasses’ en het onderscheppen van verkeer naar andere clients in de MAC-laag.

Vooral Wifi-devices van fabrikanten als Lancom, HPE Aruba, Cisco, Asus en D-Link zouden voor de beschreven aanvalsmethode ontvankelijk zijn. Naast het onderscheppen en stelen van WiFi-data, zou de aanvalstechniek ook kunnen worden ingezet voor het injecteren van kwaadaardige JavaScript-content in TCP-pakketten. Ook afluisteren van webverkeer is mogelijk, maar dit is slechts beperkt vanwege de versleuteling door het TLS-protocol

Hacks die via de nu gevonden kwetsbaarheid zijn uitgevoerd, zijn tot nu toe (gelukkig) nog niet bekend.

Cisco geeft risico toe

Inmiddels heeft Cisco als eerste leverancier erkend dat de door de onderzoekers ontdekte kwetsbaarheid in het 802.11-protocol voor zijn WiFi-devices tot securityproblemen kan leiden. Vooral gaat het daarbij om de Cisco Wireless Access Point-producten en de Cisco Meraki-oplossingen en -toepassingen met draadloze mogelijkheden.

De leverancier maakt daarbij wel de opmerking dat de ontdekte kwetsbaarheid de hele security van een goed beveiligd en geconfigureerd netwerk in gevaar brengt.

Wel roept Cisco klanten op hun netwerken te beveiligen met mechanismes die policies dwingend opleggen via onder andere een systeem als de Cisco Identity Services Engine (ISE). Deze oplossing helpt klanten met het beperken van netwerktoegang door het implementeren van onder andere Cisco TrustSec of zogenoemde Software Denied Access (SDA)-technologie.