Nieuw onderzoek van Veeam laat zien dat aanvallen zich bijna altijd (93 procent) richten op backups. Op die manier proberen ze betaling van het losgeld af te dwingen.

Het Veeam 2023 Ransomware Trends Report-onderzoek is onthuld tijdens de VeeamON-conferentie. Volgens Jason Buffington en Dave Russell, die de resultaten vlak voor de keynote aan Techzine toelichten, zijn de tactieken van cybercriminelen succesvol (75 procent) als het aankomt op het wegnemen van het herstelvermogen van het slachtoffer. Ze stippen aan dat immutability en air gapping, waarbij de backups haast onbereikbaar zijn en rechten zeer beperkt, cruciaal zijn om backup-repositories te beschermen.

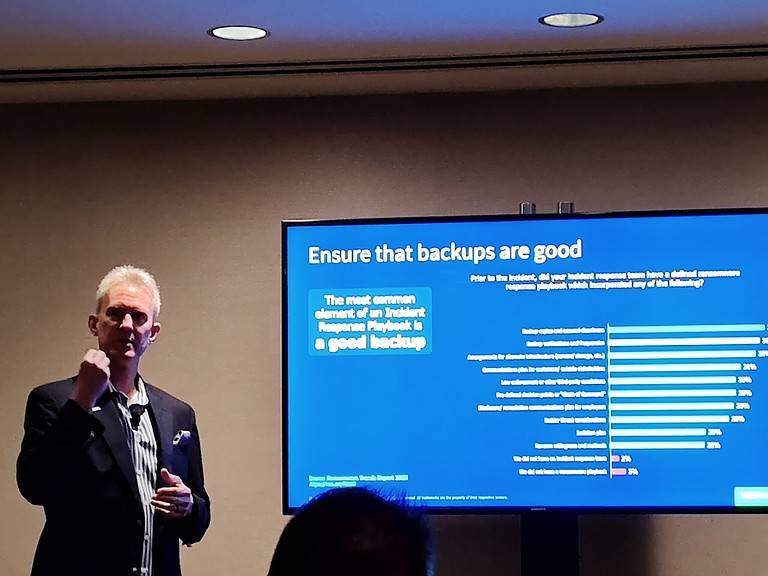

Door de backup-oplossing aan te vallen, ontnemen de cybercriminelen de mogelijkheid om te herstellen en forceren ze de losgeldbetaling. Veeam noemt de zekerheid dat de backup-repositories niet verwijderd of aangetast kunnen worden echter een sleuteltactiek voor beveiliging. “Om dat te doen, moeten organisaties focussen op immutability. Het goede nieuws gebaseerd op de geleerde lessen van degene die slachtoffer zijn geweest – gebruikt 82 procent immutable clouds, 64 procent gebruikt immutable disks en slechts 2 procent van de organisaties heeft geen immutability in minimaal een tier van hun backup-oplossing”, aldus Veeam.

Niet de vraag of, maar hoe vaak doelwit

“Het onderzoek laat zien dat het niet gaat om of je organisatie doelwit zal zijn van een cyberaanval, maar hoe vaak. Hoewel security en preventie belangrijk blijven, is het kritiek dat iedere organisatie focust op hoe snel ze kunnen herstellen door de organisatie weerbaarder te maken”, aldus CTO Danny Allan. Hiermee reageert Allan op de bevinding dat een op de zeven organisaties 80 procent van de data door ransomware aangetast zal zien worden.

Wel of niet betalen?

Het onderzoek bevestigt dat organisaties goed voorbereid moeten zijn, want de kans is groot dat ze slachtoffer worden van ransomware. En als ze vervolgens slachtoffer zijn, is het dan verstandig om te betalen? Verschillende security-experts zullen die vraag met nee beantwoorden, simpelweg omdat hiermee cybercrime gefinancierd wordt. Wanneer je het vanuit het slachtoffer redeneert, zit er echter wel wat logica achter. Het slachtoffer wil immers zo snel mogelijk herstellen, om lange downtime en verdere schade te voorkomen.

Als we dat naast de onderzoeksresultaten leggen, zien we dat vier op de vijf organisaties het losgeld betalen om een aanval te beëindigen en data te herstellen. Jaar-op-jaar gaat het om een toename van vier procent. Opmerkelijk hierbij is dat 41 procent van de organisaties een “Do-Not-Pay” policy voor ransomware hebben. Die policy blijkt dus niet altijd gevolgd te worden als ze slachtoffer zijn.

Betaling biedt echter niet de garantie dat herstel daadwerkelijk lukt. 59 procent van de bedrijven betaalde en was in staat om de gegevens te herstellen. Daar tegenover staat dat 21 procent het losgeld betaalde maar de data niet terugkreeg van de cybercriminelen. 16 procent van de organisaties betaalde het losgeld niet, omdat ze in staat waren te herstellen met behulp van backups.

Tip: Deze nieuwe ransomware-strategie duikt steeds vaker op: gedeeltelijke gegevensversleuteling