De recente ‘PyLoose’-malware richt zich als eerste op Python gebaseerde fileless-aanval op cloudgebaseerde workloads. Dit ontdekten securityonderzoekers van Wiz.

Volgens de Wiz-onderzoekers is het op 22 juni ontdekte PyLoose een op Python gebaseerde fileless-aanval die overal cloudgebaseerde workloads treft. Bij een fileless-aanval zijn hackers niet afhankelijk van executable bestanden om de aanval uit te voeren, maar buiten juist de tools en features van door slachtoffers gebruikte software uit. Hierdoor kunnen zij makkelijker eventuele tegenmaatregelen en detectiesystemen omzeilen.

Direct in geheugen

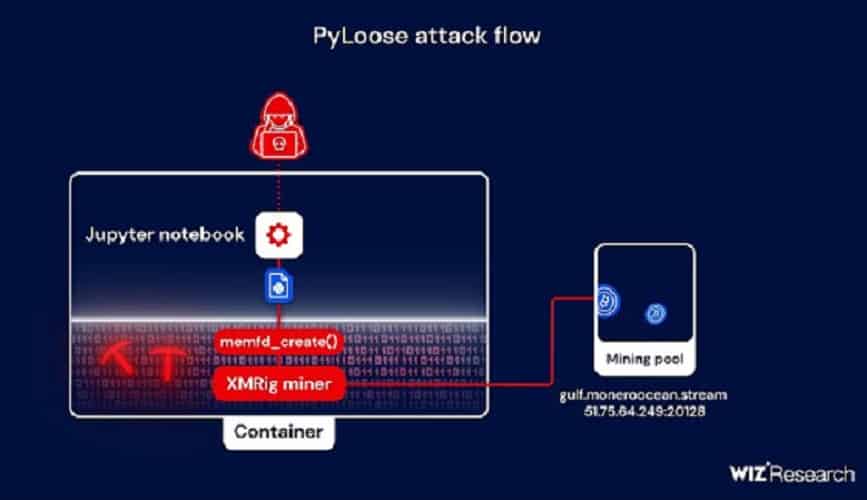

PyLoose gebruikt een Linux-gebaseerde fileless-techniek, memfd, om een zogenoemde XMRig Miner direct in het geheugen te laden. Hierdoor hoeven kwaadaardige payloads niet eerst naar een schijf van een slachtoffer te worden geschreven. De techniek buit de systeemfeatures van het OS uit.

Infectie met PyLoose begint via een publieke Jupyter Notebook-dienst. De hackers hebben vervolgens een fileless payload gedownload van een Pastebin-achtige website en deze in Pythons runtime-geheugen gedownload. Hierdoor is er geen disk storage nodig en kan het aanvalsproces worden geoptimaliseerd door het vereenvoudigen van de command-structuur.

Wie achter de aanval zit, is niet bekend. De complexiteit van de aanval doet vermoeden dat het zeer getrainde en over veel kennis beschikkende aanvaller(s) betreft.

Oplossingen mogelijk

Wiz geeft aan dat de aanval ook kan worden bestreden. Zij raden aan geen publieke diensten als Jupyter Notebook te gebruiken, aangezien deze mogelijk (remote) code execution tot gevolg hebben. Daarnaast bieden robuuste authenticatie, zoals het gebruik van MFA en een centraal beheerd identiteitsplatform, verdere bescherming.

Tip: Microsoft laat hackers niet meer knoeien met detectietool Sysmon