Hackers kunnen een Tesla Model 3 stelen via een Man-in-The-Middle (MiTM) phishingaanval op Tesla-accounts van autobezitters. Hiermee kunnen zij uiteindelijk de auto openmaken en stelen, ontdekten securityexperts.

In hun onderzoek beschrijven securityonderzoekers Talal Haj Bakry en Tommy Mysk hoe zij een Tesla-auto via een MiTM phishingaanval op de accounts van Tesla-gebruikers kunnen openmaken en vervolgens stelen.

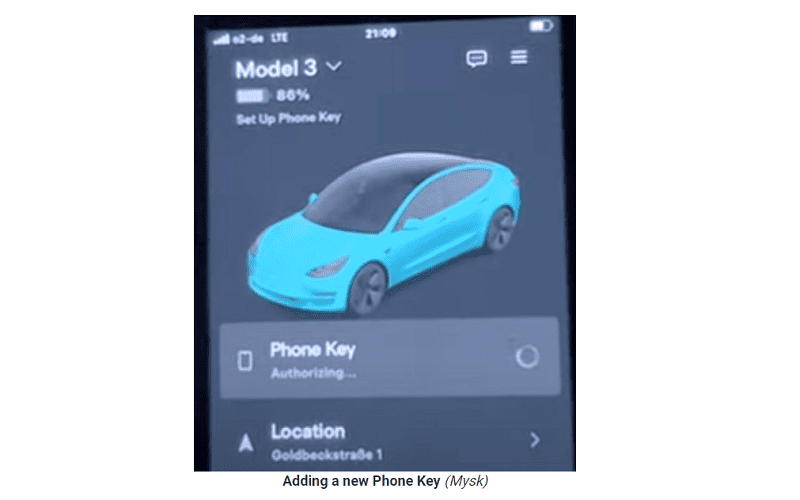

De onderzoekers slaagden erin de aanval uit te voeren via de 4.30.6-versie van de Tesla App, die als sleutel voor de auto fungeert, en versie 11.1 2024.2.7 van de onderliggende Tesla-software. In de aanval werd een nieuwe ‘Phone key’ aangemaakt die kan worden gebruikt om de Tesla-auto te openen.

Uit het onderzoek blijkt dat het verbinden van de auto met een nieuwe telefoon geen goede authenticatiebeveiliging heeft. Wanneer de hackers in bezit zijn van de juiste inloggegevens en Phone key, kunnen zij via de Tesla-app gemakkelijk de auto openen en wegrijden, zelfs als een andere telefoon dan die van de eigenaar wordt gebruikt.

MiTM-aanvalspad

Het hacken van een Tesla vergt een MiTM-phishingmethode om inloggegevens van een Tesla-account te verkrijgen. Volgens de onderzoekers is dit relatief eenvoudig en kan het worden uitgevoerd zonder al te veel gespecialiseerde apparatuur.

De hackers positioneren zich bij een Tesla-laadstation en kunnen daar een kwaadaardig wifi-netwerk opstarten met de naam ‘Tesla Guest’. Dit is een SSID dat vaak beschikbaar is bij Tesla-stations en waarmee Tesla-rijders vertrouwd zijn.

Voor het uitzenden van dit kwaadaardige wifi-netwerk kunnen de hackers een Flipper Zero gebruiken. Dit is een draagbare opensource multitool voor hardware-onderzoek, firmware flashing, debugging en fuzzing. Daarnaast kunnen zij ook elk apparaat dat een wifi-hotspot kan opzetten gebruiken.

Na verbinding met het kwaadaardige wifi-netwerk krijgen slachtoffers een valse loginpagina voorgeschoteld en wordt hen gevraagd in te loggen. De hackers kunnen deze inloggegevens direct uitlezen op de Flipper Zero.

Two-factorauthenticatie omzeilen

Vervolgens vraagt de phishingpagina om het eenmalige wachtwoord. Hiermee omzeilen de hackers de two-factorauthenticatie. Daarna moeten de hackers voor het verstrijken van de duur van dit wachtwoord inloggen op de Tesla-app die zij beheren.

Na te zijn ingelogd, kunnen de hackers de locatie van de getroffen Tesla in realtime volgen en op een later moment toeslaan. Hiervoor wordt dan de nieuwe Phone key geregistreerd om de auto te openen en weg te rijden.

Voor het aanmaken van deze nieuwe Phone key hoeft de auto niet te zijn geopend. Het enige wat nodig is, is dat de hackers zich dicht in de buurt van de auto bevinden.

De originele eigenaar krijgt nooit de waarschuwing dat een nieuwe Phone key is aangemaakt en er komt ook geen notificatie op het scherm in de auto. De eigenaar weet daardoor niet dat de auto is gehackt en kan worden gestolen.

De onderzoekers voerden hun proefaanval met succes uit op een Tesla Model 3. Deze auto moet wel in het bezit zijn van de eigenaar en al verbonden zijn met een Phone key.

Combinatie fysieke RFID-kaart is oplossing

Als oplossing voor het hackprobleem stellen de onderzoekers voor dat het openen en het starten van een Tesla met de Phone key in combinatie plaatsvindt met de fysieke Tesla Card Key. Deze fysieke slimme RFID-kaart moet op de RFID-reader op de centrale console in de auto worden gelegd om de auto te starten.

Voor Tesla-rijders is deze slimme RFID-kaart een backupoptie wanneer de Phone key niet beschikbaar is of als de smartphone geen batterij meer heeft. Een gecombineerde aanpak van beide methoden zou dus meer beveiliging bieden.

In een reactie op het onderzoek bagatelliseert Tesla de voorgestelde oplossing van de onderzoekers. Volgens de autofabrikant is het gebruik van de Phone key juist het beoogde gedrag om een Tesla te openen en te starten. Daarnaast zou de handleiding van de Tesla Model 3 niet aangeven dat de RFID-kaart nodig is om aan de Phone key toe te voegen.

Lees ook: Darktrace: Flinke stijging aantal novel social engineering-aanvallen