CrowdStrike is een aanbieder van cloud-native endpoint security, en is puur gericht op B2B. Sinds 2011 is het Amerikaanse bedrijf explosief gegroeid, en sinds twee jaar is er ook een team in Nederland actief. Techzine sprak met Ronald Pool, Cyber Security Specialist bij CrowdStrike, en kreeg een inkijkje in waar het bedrijf zich zoal mee bezighoudt. Wat blijkt is dat niet alleen de endpoint security bij CrowdStrike een grote focus heeft, maar ook dat threat intelligence en incident response voor getroffen organisaties hoog op de agenda staan.

De oprichters van CrowdStrike kregen hun visie over moderne security-technieken niet volledig uit de verf bij hun toenmalige werkgevers, dus besloten ze het heft in eigen hand te nemen. De voornaamste doelen bij de oprichting waren om minder agents op endpoints te hoeven gebruiken en om de security van een volledig bedrijf dus simpeler te kunnen bewerkstelligen. Dit betekent ook minder vertraging, minder conflicten tussen agents, en met behulp van een cloud-native aanpak is dit bij CrowdStrike mogelijk.

Bij CrowdStrike kun je niet alleen terecht voor de dagelijkse cyberbescherming van je bedrijf of organisatie. Het bedrijf biedt ook mogelijkheden om meer te weten te komen over de threat actors die het eventueel op je bedrijf gericht hebben. En als er dan toch een breach plaatsvindt, is het volgens CrowdStrike beter om zo snel mogelijk aan de telefoon te hangen, zodat ze je kunnen vertellen wat het beste actieplan is. Hieronder zullen we wat dieper inzoomen op deze diensten.

Endpoint

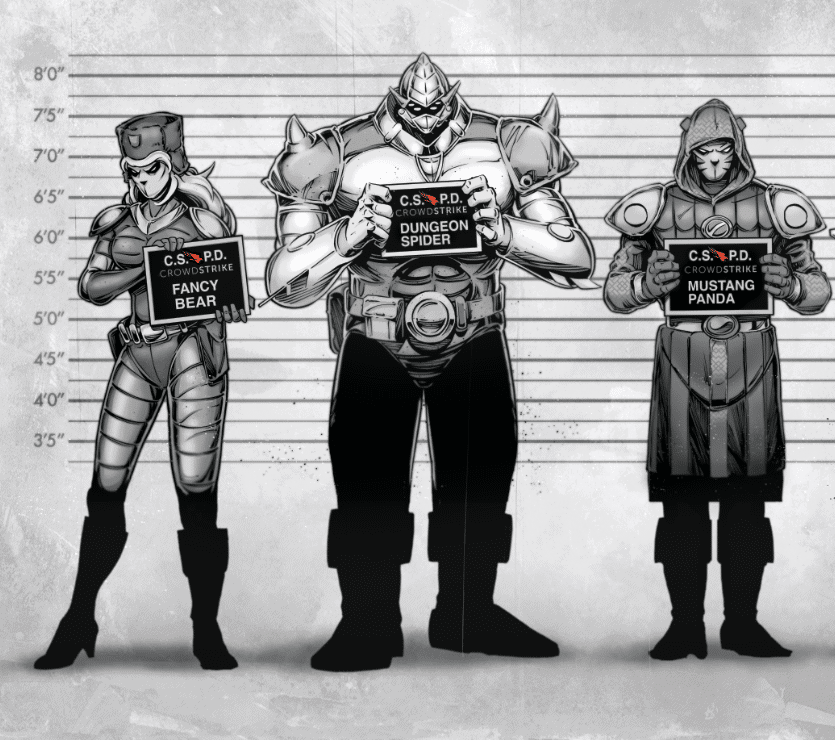

In de basis is er natuurlijk de endpoint-oplossing van CrowdStrike. Een oplossing die alles bijhoudt op een systeem: welke registry entry wordt aangesproken, welke files worden er aangeraakt, wat doet elk proces op een bepaald moment, en welke communicatie vindt er met internet plaats? Al deze informatie wordt vervolgens ook gematcht met intelligence vanuit de threats die door CrowdStrike worden gemonitord. Als er bijvoorbeeld gedragingen worden gespot die overeenkomen met de Russische hackgroep Fancy Bear (ook bekend als APT 28, Pawn Storm, Sofacy Group), weet je als organisatie dat de dreiging in kwestie een hoge prioriteit moet krijgen. De endpoint-oplossing van CrowdStrike werkt daarom dus nauw samen met de threat intelligence van het bedrijf.

Threat intelligence

In een persbericht dat we een paar dagen voor het interview van CrowdStrike kregen, meldde het bedrijf dat Chinese hackers nu even actief zijn als Russische, Iraanse, Vietnamese en Noord-Koreaanse bij elkaar. Volgens Pool is dat een behoorlijk significante golf. CrowdStrike volgde ten tijde van ons gesprek zo’n 120 threat actors. Eerder waren Russische hackers veel actiever, met name door politieke motivaties; vaak op tijdstippen rondom verkiezingen. De geopolitieke situatie van nu speelt volgens Pool dan ook erg mee bij de activiteiten van nation state actors. Chinese hackers zijn nu veel bezig met intellectual property theft. Met andere woorden, het verkrijgen van kennis over bepaalde technologieën. Concreet geeft Pool een voorbeeld van een ontwerp van een nieuw Chinees vliegtuig, waarbij het ene onderdeel van de ene vendor is gejat, een ander component van een andere, en weer een ander onderdeel was afkomstig uit de database van een derde partij. Met de huidige handelsoorlog tussen de VS en China op de achtergrond is de stijging in dat type aanvallen vanuit China misschien geen verrassing, maar als bedrijf is het handig om voorbereid te zijn.

CrowdStrike maakt net als veel andere securitybedrijven het onderscheid tussen de bovengenoemde nation state actors en e-crime. E-crime is voor ieder bedrijf een bedreiging; dit zijn threat actors die door CrowdStrike spiders worden genoemd, en die puur en alleen bezig zijn voor financieel gewin, wat in het grootste gedeelte van de gevallen neerkomt op ransomware in allerlei vormen. Targeted ransomware, waarbij een bepaalde organisatie wordt uitgekozen door hackers die dan ineens het hele bedrijf platleggen, maakt hier ook onderdeel van uit. Wat CrowdStrike daaromtrent vooral kan doen voor bedrijven, is het herkennen van bepaalde methoden en tools van hackers.

Tools, techniques, procedures (TTP)

Pool vertelt dat nation state actors in het verleden de beschikking over tools hadden waar e-crime actors slechts van konden dromen. Langzaam maar zeker werd daarom de attribution makkelijker. Met andere woorden, het gebruik van een bepaalde tool betekende vaak dat er een bepaalde hackersgroep achter de aanval zat. Dat is natuurlijk niet wat nation state hackers willen, wat ertoe heeft geleid dat zij meer tools zijn gaan delen. Sommige tools blijven volgens Pool wel exclusief beschikbaar voor nation state actors. Stuxnet is daar volgens hem een goed voorbeeld van, omdat daarbij gebruikgemaakt werd van vier verschillende zero day exploits. Die zijn überhaupt al schaars om te vinden, maar vier verschillende tegelijk was wel heel uitzonderlijk. Wel zijn nation state actors zelf meer gebruik gaan maken van algemeen beschikbare tools, waaronder pentestdienst Metasploit. Om zelf niet gedetecteerd te worden gebruiken hackers dus het delen van geavanceerde tools als tactiek. Vanuit de “bad guys” is dat natuurlijk een win-win.

Het is echter vaak zo dat veel bedrijven überhaupt niet in de gaten hebben dat ze een potentieel doelwit zijn. Volgens Pool zijn alle organisaties waar bepaalde kennis te halen valt, of organisaties waar kennis gecreëerd wordt (bijvoorbeeld denktanks en dergelijke) een potentieel doelwit. CrowdStrike heeft daarom veel mensen in het veld die actief zijn op het deep- en dark web, om bedreigingen te ontdekken. Via allerlei bronnen moet zo betrouwbare intel worden gecreëerd waar bedrijven proactief gebruik van kunnen maken. Zo kunnen ze bijvoorbeeld rapportages bekijken of in het CrowdStrike-portal zien hoe een bepaalde actor zich gedraagt, hoe die zich ontwikkelt en wat de kenmerken zijn. Op die manier kunnen bedrijven zich op basis van informatie wapenen tegen bedreigingen, als ze bijvoorbeeld vermoeden dat ze worden aangevallen door een bepaalde actor.

Cloud-native aanpak

De nadruk op een cloud-native aanpak bij CrowdStrike speelt vooral een rol vanwege de aard van de endpoints, die tegenwoordig niet meer allemaal in het bedrijfsnetwerk te vinden zijn. Er zijn endpoints die onderweg zijn en er zijn endpoints die soms wel en soms niet verbonden zijn. Als er een traditionele oplossing wordt gebruikt, die dus on-premise opereert, moet een bedrijf al iets als een VPN gaan opzetten om te zorgen dat alle nodige data daar komt waar die nodig is. Ook bij een enterprise query, waarbij het hele bedrijf doorzocht moet worden, is cloud-native voordeliger. Als een organisatie signalen krijgt dat mogelijk een bepaalde hackersgroep binnen wil dringen moet zo’n brede query bijvoorbeeld gebeuren om te checken of ze niet al ergens binnen zijn. Als echter niet alle systemen online staan heb je niks aan die brede zoekopdracht. In het geval van cloud-native security kan simpelweg de cloud worden doorzocht, omdat die per definitie altijd connected is.

Pool stelt verder dat het veel makkelijker is om up-to-date te blijven. Bij het systeem van CrowdStrike kunnen er groepen in worden gesteld: één groep systemen kan bijvoorbeeld altijd de laatste versie krijgen, een andere groep de voorlaatste, en weer een andere groep systemen kan altijd handmatig geüpdatet worden. Op die manier wordt er minder tijd besteed aan updates, omdat dat allemaal vanuit de cloud geautomatiseerd kan worden.

Deze aanpak werkt ook bij klanten die nog legacy-technologie gebruiken. Als CrowdStrike kan communiceren met de cloud is er volgens Pool niks aan de hand, zolang het gaat om technologie die jonger is dan Windows 7, servicepack 1. Pool vertelt dat er nog wel eens aanvragen komen voor Windows XP: ”Je komt het nog wel eens tegen, zeker aan de kant van industriële technologie. Die OT (operational technology) wil nog wel eens echt heel oud zijn, maar wat je ziet is dat daar de attacks vaak via de IT-kant naar de OT-kant verlopen. Dus als je om de OT heen maar up-to-date bent, dan zie je de aanvallen nog steeds aankomen.”

Naast technische diensten ook situationele tests

CrowdStrike kan daarnaast voor bedrijven onderzoeken door welke actors ze waarschijnlijk bedreigd worden. Vervolgens kan er een simulatie van een aanval worden gelanceerd, wat de mogelijkheid geeft om te testen hoe goed een organisatie daartegen gewapend is. Dit gebeurt op technisch niveau, maar ook wat betreft de slagvaardigheid van het management en de medewerkers. Wil je dus als bedrijf eens echt zeker weten hoe je er voor staat als het gaat om cybersecurity, dan heeft CrowdStrike daar methodes voor.

Ronald Pool beschrijft: “Detecteer je een dreiging, en detecteer je die tijdig, of ontstaat er paniek in de tent? Dat soort exercities doen we op technisch niveau, maar ook op management-niveau. Dan gaan we met alle stakeholders bij elkaar zitten, en gaan we een oefening doen. Stel, het bedrijf krijgt nu een telefoontje van een willekeurige media-outlet die laat weten dat er over drie uur een artikel live gaat waar in staat dat ze gehackt zijn. Gaat iedereen dan doen wat echt goed is voor het bedrijf, of zie je blinde paniek en rent iedereen naar een kast om een boekwerk met procedures af te stoffen voor als er iets mis gaat? Dat soort oefeningen kan voor bedrijven heel confronterend zijn.”

CrowdStrike heeft kortom een portfolio dat bedoeld is om bedrijven een minder complexe security-aanpak te bieden, maar ook om bedrijven bewust te laten worden van wat er nu eigenlijk allemaal op hen afkomt. De cloud-native aanpak is wat ons betreft toekomstbestendig, en de incident response services die het bedrijf aanbiedt zijn een handige manier voor bedrijven om zichzelf eens goed te testen. We zijn dan ook erg benieuwd hoe de groei van CrowdStrike gaat verlopen.