Zero Trust heeft door hybride werken een flinke boost gekregen. Voor het werken op afstand moet het bedrijfsnetwerk immers een andere security-aanpak hanteren. Sophos speelt precies daarop in met zijn Zero Trust Network Access (ZTNA)-product. Werknemers krijgen alleen toegang tot de applicaties die zij nodig hebben. Het doel is om besmette endpoints buiten het bedrijfsnetwerk te houden. We spraken met Manager Sales Engineering Brian Schippers over hoe Sophos dat precies wil realiseren.

Personeel werkt zeker ook in de komende tijd nog vanaf elke locatie. In deze hybride wereld zijn er nieuwe uitdagingen. Niet iedereen bevindt zich meer in een groot netwerk achter de firewall, wat we gewend waren bij het LAN-netwerkmodel. Menig bedrijf hoopte de limieten daarom op te vangen met het opzetten van VPN-verbindingen. “Deze connecties blijven echter open tunnels”, aldus Schippers. Cybercriminelen maken voortdurend misbruik van kwetsbaarheden en misconfiguraties in VPN-tunnels om in bedrijfsnetwerken te komen. Met ZTNA hoopt Sophos VPN-verbindingen tot het verleden te laten behoren.

Niets meer vertrouwen

Schippers ziet in ZTNA de perfecte opvolger. “Je wilt de persoon die achter de laptop zit alleen toegang geven tot de diensten en applicaties die hij nodig heeft. Hij hoeft eigenlijk helemaal geen volledige verbinding te hebben met het complete netwerk erachter. Anderzijds wil je het ook nog eens veilig doen. Het is noodzakelijk om te weten dat de ingelogde gebruiker daadwerkelijk de persoon is die toegang nodig heeft.”

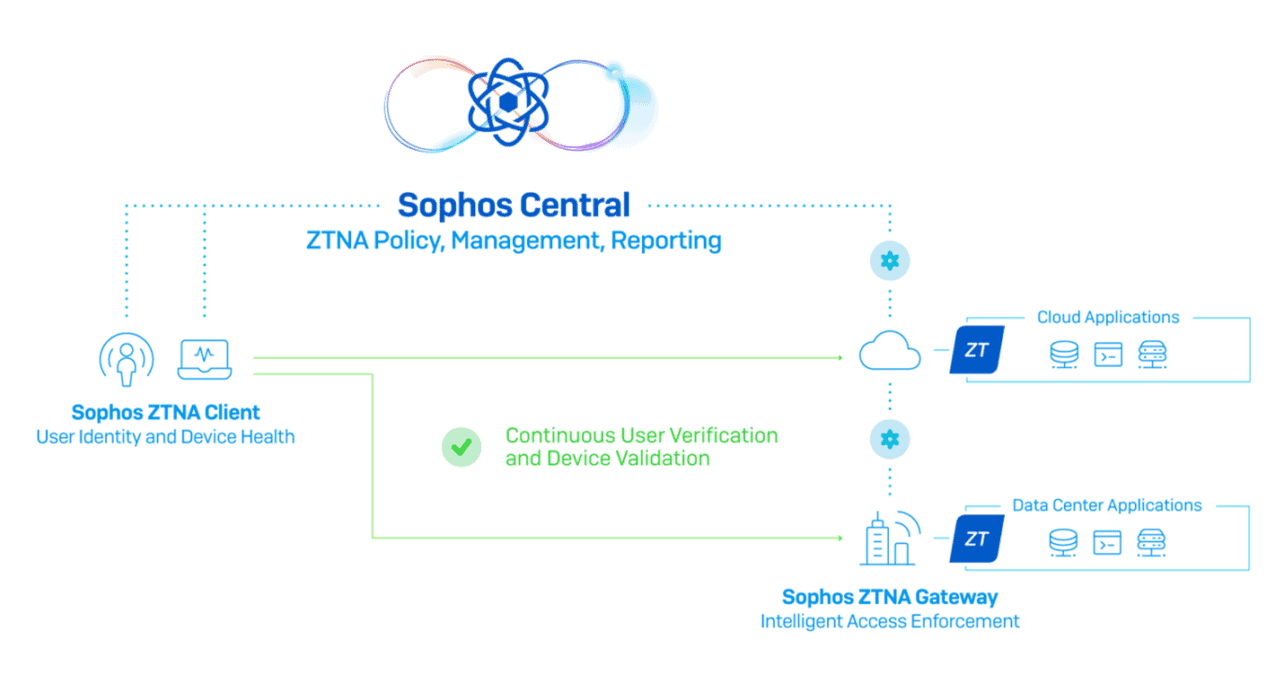

Hiermee raakt Schippers de kern van Zero Trust. In de basis gaat het er bij Zero Trust om niets buiten het netwerk te vertrouwen. Het netwerk wordt ingericht om alles voortdurend te verifiëren. Alleen de juiste personen en endpoints moeten toegang krijgen tot het netwerk. Het Sophos ZTNA-product vertrouwt verkeer pas als het voldoende is geverifieerd.

Om die Zero Trust-visie te verwezenlijken, is het zaak om het bedrijfsnetwerk verder te segmenteren. De netwerkomgeving krijgt veel meer kleinere zones, waar gebruikers en hun endpoints zich in bevinden. Op het microsegment worden regels toegepast. Een regel kan zijn dat er alleen toegang wordt verleend tot applicaties en servers waar gebruikers daadwerkelijk toegang tot nodig hebben. Voordeel van deze microsegmenten is ook dat, als een cybercrimineel op de één of andere manier toch toegang krijgt, eventuele schade beperkt blijft tot het microsegment.

Endpointinformatie neemt centrale rol in

Om deze Zero Trust-benadering te verwezenlijken is Sophos vooral het recente kwartaal extra aan het investeren in het realiseren van veilige verbindingen. Hiervoor is het Secure Access-portfolio in het leven geroepen, met daarin het ZTNA-platform. De investering is hem met name gaan zitten in een goede samenwerking met endpoint security-producten. “Als een bedrijf onze endpointbeveiliging gebruikt, dan weten we de status van het endpoint. We weten of het wel of niet schoon is. En we kunnen ook zien welke gebruiker is ingelogd op de machine. Dat is allemaal informatie die we kunnen gebruiken bij het opzetten van ZTNA”, legt Schippers uit.

Om deze informatie te verkrijgen biedt Sophos ZTNA aan in twee smaken. Allereerst kan ZTNA werken door middel van een agent. Er staat dan een klein stukje software op het endpoint, om de informatie eruit te halen. De persoon kan daardoor direct de applicatie waar hij toegang tot heeft gebruiken. De agent zorgt ervoor dat de gebruiker geverifieerd is. Vooral voor werknemers is deze agent handig, zodat zij dagelijks eenvoudig verbinding kunnen maken.

Toch is een agent niet in iedere situatie ideaal. Zo zullen klanten en partners bij menig bedrijf ook moeten verbinden met het bedrijfsnetwerk om toegang te krijgen tot software. Zij zullen waarschijnlijk geen Sophos agent op het endpoint hebben staan. In dat geval biedt Sophos een agentless ZTNA-benadering. Guest users krijgen met agentless ZTNA via een webportal toegang tot applicaties. Op deze webportal handelen zij de verificatie af.

Groene of rode seinen

In de praktijk zal met name de agent-uitvoering gebruikt worden. Dat is ook de eenvoudigste benadering. Een gebruiker kan hiermee inloggen op de laptop, waarna Sophos controleert of het apparaat schoon is. Als de seinen op groen staan kan de werknemer snel gebruikmaken van de benodigde applicatie. Uiteraard werkt dit ook de andere kanten op. Mocht een device onverhoopt toch besmet zijn of raken, dan verbreekt ZTNA per direct de verbinding. De malware blijft in dat geval alleen op de laptop en kan zich niet verder verspreiden in het netwerk. De laptop zet zichzelf als het ware dicht totdat alle seinen weer op groen staan.

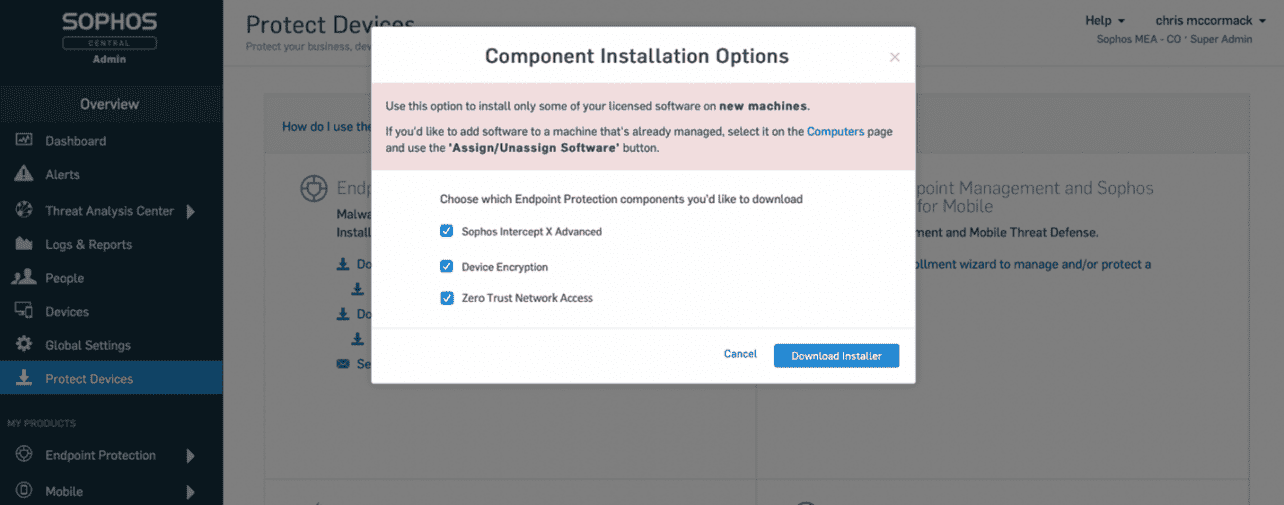

Volgens Schippers zorgt het inbouwen van ZTNA in de endpoint-oplossing ervoor dat Sophos de status en identiteit erg goed en snel kan controleren. Tegelijkertijd is Sophos ZTNA ook los af te nemen om de microsegmentatie en de veilige verbinding te realiseren. “We zullen altijd dezelfde engine gebruiken. De combinatie met de endpoint-oplossing zorgt echter voor extra slagkracht. Als je Sophos reeds gebruikt is het mogelijk om vanuit beheeroplossing Sophos Central met enkele kliks ZTNA uit te rollen. We willen hiermee uiteindelijk realiseren dat de gebruiker én de IT-beheerder veel minder hoeft te doen voor veilige verbindingen”, aldus Schippers.

Begin kleinschalig om waarde te tonen

Schippers voegt hieraan toe dat Sophos ZTNA in lijn heeft gebracht met de ‘cybersecurity made simple’-visie. De uitrol gebeurt automatisch op de achtergrond. “Je kunt het direct uitrollen in je netwerk. De gebruiker heeft daarna gelijk toegang tot de applicatie, ongeacht de locatie van de software. Het maakt niet uit of het om on premises- of cloud software gaat.”

Bovendien is het volgens Schippers verstandig om ZTNA stapsgewijs in het netwerk uit te rollen. “Je kan Zero Trust aanvankelijk op enkele applicaties toepassen, zodat je de waarde ontdekt. Een stapsgewijze uitrol voor specifieke groepen in de organisaties kan hierin werken. Sowieso is het verdelen van gebruikers in groepen cruciaal voor ZTNA. Dus bepaal je apps, gebruikers en gebruikersgroepen en koppel ze aan elkaar”, geeft Schippers aan. Hij raadt bedrijven ook aan de trial van het ZTNA-platform uit te proberen, om te bepalen of het echt wat voor ze is.

Stap vooruit ten opzichte van VPN

Uiteindelijk is ZTNA in de optiek van Sophos vooral een manier om van onveilige VPN-connecties af te komen en het hybride werken veiliger te maken. “Als iemand met een laptop een VPN-verbinding op kan zetten naar het netwerk, dan zijn ze onderdeel van het netwerk. Dat houdt ook in dat er inzicht moet zijn in de machine, wat erop gebeurt. Negen op de tien keer gaat dat niet zo makkelijk of lukt het gewoon niet”, voegt Schippers toe. “Daarnaast is het bij thuiswerken onduidelijk wie zich achter het apparaat bevindt. In theorie zijn de devices bedoeld voor de werknemers, maar het komt ook vaak genoeg voor dat de partner of kinderen een endpoint gebruiken. Zij downloaden mogelijk vreemde bestanden, terwijl de VPN-verbinding op de achtergrond aanstaat. Het bedrijfsnetwerk loopt daarmee flinke risico’s. Met ZTNA kan je de risico’s beperken en security naar een hoger niveau tillen.”