API’s van AWS-diensten staan open voor het ontvreemden van data. In het bijzonder gaat het om de gegevens van AWS Identity and Access Management (IAM)-gebruikers en hun functies. Dit constateren de securityspecialisten van Unit 42 van Palo Alto Networks in een recent onderzoek.

Uit het rapport van de securityonderzoekers van Unit 42 van Palo Alto Networks blijkt dat hackers toegang kunnen krijgen tot de gebruikersinformatie van de AWS-diensten via de API’s. Het hierbij om 22 API’s van 16 verschillende AWS-diensten die deze informatie kunnen lekken. Diensten die hiervoor ‘openstaan’ zijn onder meer AWS Simple Storage (S3), AWS Key Management Service en AWS Simple Queue Service.

Hackers kunnen via de openstaande API’s de lijst van eindgebruikers van deze dienst binnen een bedrijf inzien, hierdoor de interne structuur van een bedrijf in kaart brengen en vervolgens individuele medewerkers aanvallen. Uit een test van Unit 42 was het door het gebruiken van de openstaande API’s mogelijk om met een slecht geconfigureerde AWS IAM-rol een account met duizenden medewerkers binnen te dringen.

Aanvalstechniek

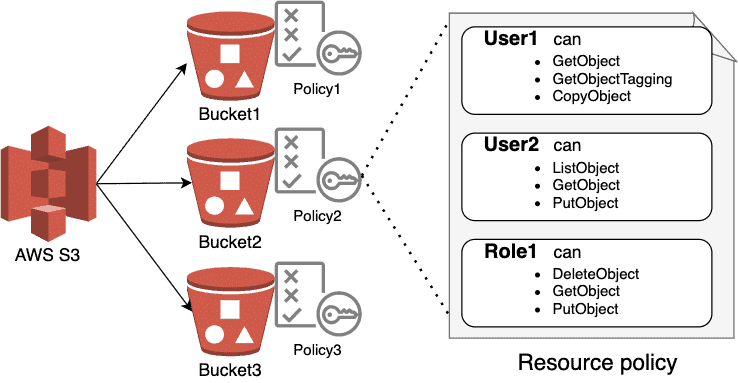

De API’s voor de bewuste AWS-diensten kunnen worden misbruikt omdat de AWS backend-omgeving proactief alle policies valideert die aan resources als S3 buckets en door klanten beheerde versleutelingskeys zijn toegewezen. Deze op bronnen gebaseerde policies hebben meestal een zogenoemd ‘Principal field’ waarin de identiteitsgegevens, eindgebruikers of functies, worden vastgelegd die tot de specifieke bron toegang hebben. Wanneer binnen de bewuste policy een niet-bestaande identiteit aanwezig is, komt er een error-mededeling.

Volgens de experts van Unit 42 helpt dit eindgebruikers bij het beheer van de cloudgebaseerde bronnen, maar kan dus ook worden gebruikt of misbruikt om te checken of AWS-accounts over identiteitsgegevens van medewerkers beschikken. Hackers kunnen meerdere keren de API’s met verschillende principals bestoken om gebruikers en hun functies uit de aangevallen account te selecteren.

Stealth mode van aanvalstechniek

De techniek helpt daarnaast ook om te voorkomen dat de aangevallen accounts het selectieproces in de gaten houden. De API logs en de error-berichten verschijnen namelijk alleen in de account van de hackers wanneer de resource policies worden gemanipuleerd. Deze ‘stealth mode’ maakt het gebruik van detectie en preventie erg lastig en hackers hebben daardoor onbeperkt de tijd om verkenningen uit te voeren en zomaar AWS-accounts aan te vallen, zonder hierbij in de gaten te lopen.

Best practices voor oplossingen

Unit 42 van Palo Alto Networks komt met een aantal aanbevelingen die het risico op deze kwetsbaarheid moeten verkleinen. Zij geven aan dat de mogelijkheid dat hackers identiteitsgegevens uit AWS-accounts ontvreemden altijd zal blijven bestaan, maar dat een goede IAM-security hygiëne wel dit gevaar kan beperken.

De best practices die zij hiervoor aanraden, zijn onder meer:

- Het verwijderen van inactieve eindgebruikers en functies om het aanvalsoppervlak te verkleinen.

- Bedrijven kunnen random strings aan gebruikersnamen en functies toevoegen om deze moeilijker te kunnen raden.

- Inloggen met identity provider en federation zodat in de betreffende AWS-account geen extra gebruikers kunnen worden toegevoegd.

- Het loggen en in de gaten houden van alle identiteits-authenticatiediensten

- Het toepassen van two-factor authenticatie voor iedere eindgebruiker en functie.