Securityexperts hebben onlangs een zero day kwetsbaarheid in Microsoft Office aangetroffen die het mogelijk maakt kwaadaardige PowerShell-commando’s uit te voeren. Dit door simpelweg een Word-document te openen.

Volgens de securityexperts maakt de kwetsbaarheid, die de naam ‘Follina’ en CVE-2022-30190 heeft gekregen, het mogelijk de PowerShell-commando’s te activeren via Microsoft Diagnostic Tool (MSDT). Dit door eenvoudig kwaadaardig aangepaste Word-documenten te openen.

Onder de motorkap

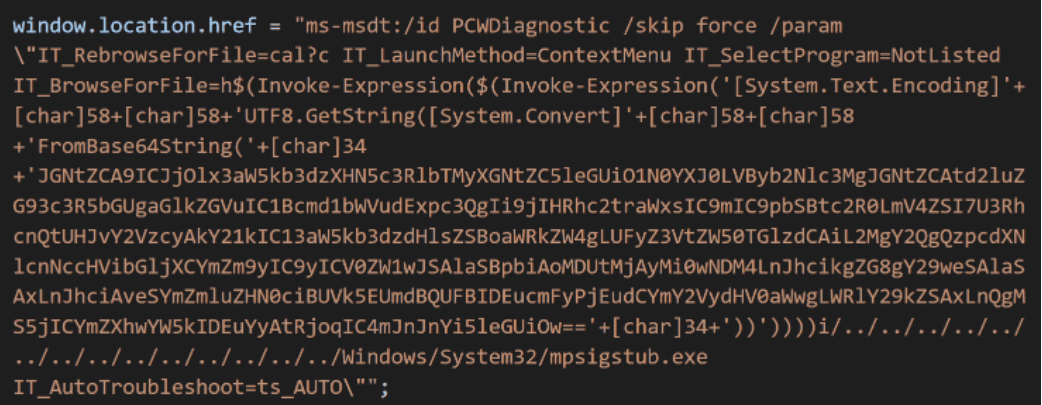

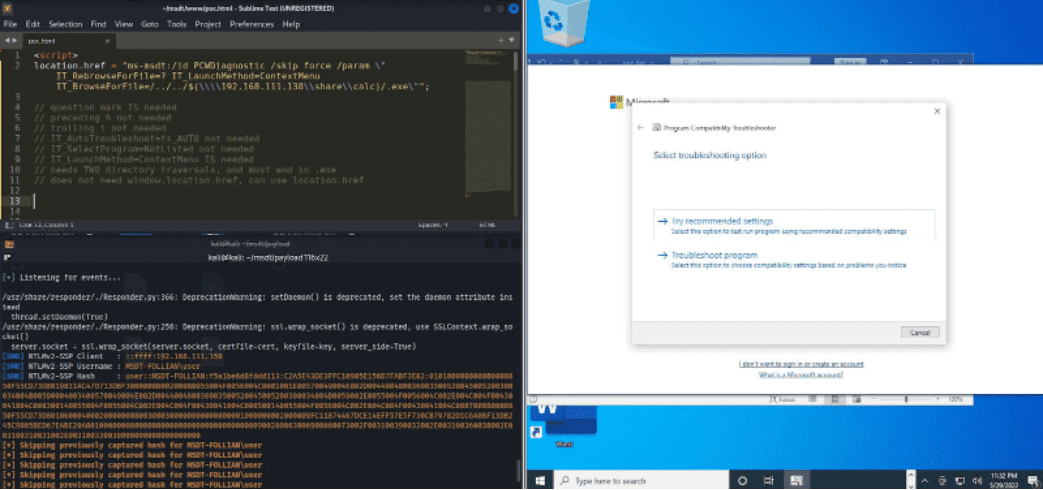

De kwetsbaarheid gebruikt de externe link van het Word-document voor het laden van de kwaadaardige HTML-code. Vervolgens draait het via het ‘ms-msdt’-schema de kwaadaardige PowerShell code. Uiteindelijk zorgt de PowerShell-code ervoor dat weer andere kwaadaardige code wordt geladen en uitgevoerd.

De code kan zelfs worden uitgevoerd zonder het Word-document te openen. De Protected View-features binnen MS Office geeft wel een alert dat het document wellicht kwaadaardige code bevat. Door het document van een Word-bestand in een RTF-format te veranderen, kan de verborgen code draaien zonder zelfs het document te openen. Dit gebeurt doordat het document opent in de preview-mode in Explorer.

De getroffen versies van Microsoft Office zijn MS Office 2013, 2016, Office Pro Plus vanaf april 2022 (op Windows 11 met de updates van mei 2022) en een gepatchte versie van MS Office 2021.

Reactie Microsoft

Microsoft is in april op de hoogste gesteld van de zero day kwetsbaarheid in Office. De techgigant deed de kwetsbaarheid in eerste instantie af als niet belangrijk. Inmiddels blijkt dat later die maand de techgigant de kwetsbaarheid toch heeft aangepakt en heeft gefixt.