Onderzoekers van securityspecialist Wiz Research konden via een misconfiguratie in Azure App Services en Azure Functions de backend van Microsoft Bing binnendringen. Hierdoor konden zij zoekresultaten manipuleren en kwaadaardige code toevoegen.

De securityspecialisten ontdekten de zogenoemde BingBang-kwetsbaarheid door een verkeerd geconfigureerde applicatie in Azure App Services en Azure Functions. Deze misconfiguratie gaf iedere Azure-gebruiker, zelfs publieke gebruikers, toegang tot de specifieke applicatie.

Meer specifiek betrof het een misconfiguratie van Azure Active Directory. Wanneer in de backend een verkeerde optie wordt gekozen om gebruikers toegang te geven tot een bepaalde locatie, krijgt hierdoor iedereen met een Azure-account toegang.

Uit verder onderzoek van Wiz Research bleek dat ongeveer 25 procent van apps waartoe meerdere gebruikers toegang hebben misconfiguraties bevatten en dus open staan voor iedere Azure-gebruiker.

Microsoft Bing ook getroffen

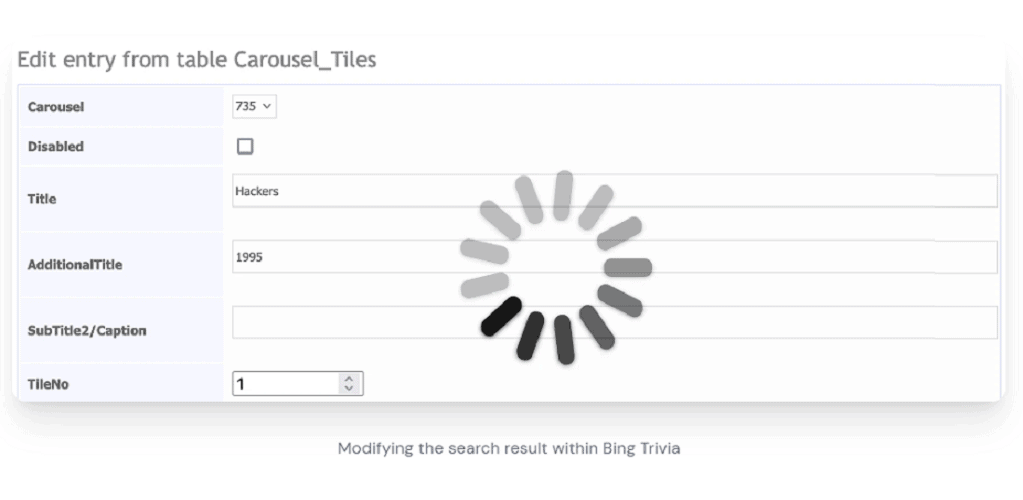

Ook bij Microsoft zelf staan Azure apps open voor alle gebruikers, zo constateerde het onderzoek. De specialisten van Wiz Research ontdekten bijvoorbeeld dat de Bing Trivia-app openstond. Deze app gaf toegang tot een CMS waarmee de onderzoekers live zoekresultaten in de Bing-zoekmachine van Microsoft konden aanpassen.

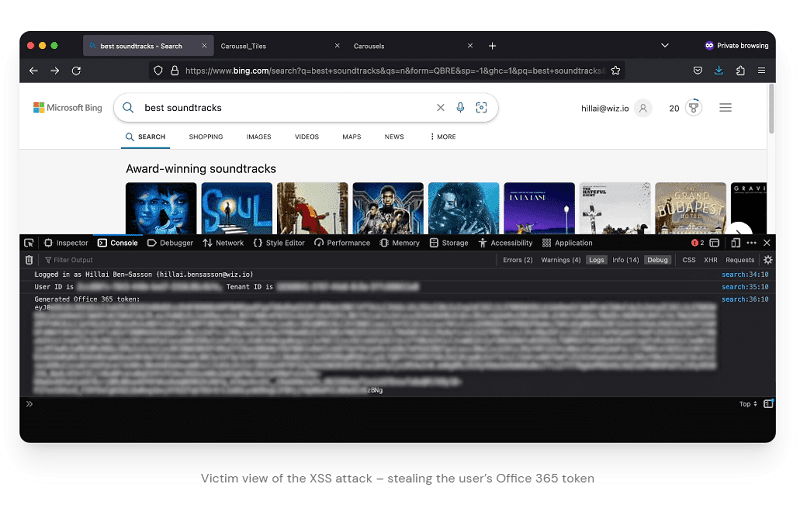

Naast het manipuleren van de zoekresultaten, konden de securityexperts ook kwaadaardige XSS-code uploaden. Hiermee konden zij de Microsoft 365 tokens onderscheppen van Microsoft-gebruikers die de gemanipuleerde zoekresultaten bekeken.

Met deze tokens kunnen cybercriminelen weer andere Microsoft 365-applicaties van eindgebruikers binnendringen. Op deze manier is het mogelijk e-mails uit Outlook, kalendergegevens, berichten op MS Teams, SharePoint-documenten en OneDrive-bestanden in te zien en te stelen.

Microsoft lost probleem snel op

De securityspecialisten hebben eind januari Microsoft op de hoogste gesteld van de BingBang-kwetsbaarheid in Azure Active Directory. Microsoft heeft vrijwel meteen een oplossing doorgevoerd, hoewel de techgigant wel aangaf dat slechts een beperkt aantal interne applicaties voor iedere Azure-gebruiker openstonden.

Microsoft heeft verder additionele veiligheidsmaatregelen genomen die voorkomen dat misconfiguraties in Azure Active Directory meer problemen kunnen geven. Bijvoorbeeld door het stopzetten van het uitgeven van tokens aan clients die niet zijn geregistreerd in de ‘resource tenants’. Hiermee wordt toegang beperkt tot alleen correct geregistreerde clients.

Dit geldt nu voor 99 procent van alle applicaties van klanten, zo geeft Microsoft aan. Voor de resterende clients zijn verschillende andere security-instructies gegeven.

Bug bounty

De onderzoekers van Wiz Research ontvingen van Microsoft een bug bounty van 40.000 dollar voor het vinden van het lek in Azure Active Directory en dit op een verantwoordelijke manier naar buiten te brengen. De kwetsbaarheid werd pas gepubliceerd nadat alle getroffen Azure-platforms het lek hadden gedicht.

Lees ook: Microsoft Defender identificeert Google en Zoom als kwaadaardig