Onderzoeksteam Mandiant heeft gezien dat aanvallen via USB-malware een drievoudige groei hebben meegemaakt. Deze aanvallen hebben als doelstelling om met een kwaadaardig stukje software ervandoor te gaan met geheime informatie.

Mandiant, dat onderdeel is van Google Cloud, licht in een blogpost twee spionagecampagnes uit. Allereerst de zogeheten SOGU-malware, dat volgens het bedrijf een van de meest voorkomende software-varianten is die via een USB-drive op een pc belanden. Deze groep valt zowel staatsinstanties als bedrijven aan. Mandiant ziet het Chinese TEMP.Hex als de dader, dat met zijn praktijken de staatsspionage en economische belangen van dat land aanjaagt. Al eerder vandaag berichtten we over nog meer spionagepogingen waar de Chinese overheid van beticht wordt.

Tip: ‘Chinese emailhack treft West-Europese overheden’

Het tweede voorbeeld van Mandiant is SNOWYDRIVE, dat een backdoor creëert bij een doelwit en daarna het systeem op afstand aanstuurt. Hierbij probeert het ook lateraal binnen een bedrijfsnetwerk te bewegen om zoveel mogelijk toegang tot gevoelige data te hebben. De groep erachter is volgens Mandiant UNC4698, dat vooral olie- en gasmaatschappijen in Azië achterna zit.

Wereldbeeld

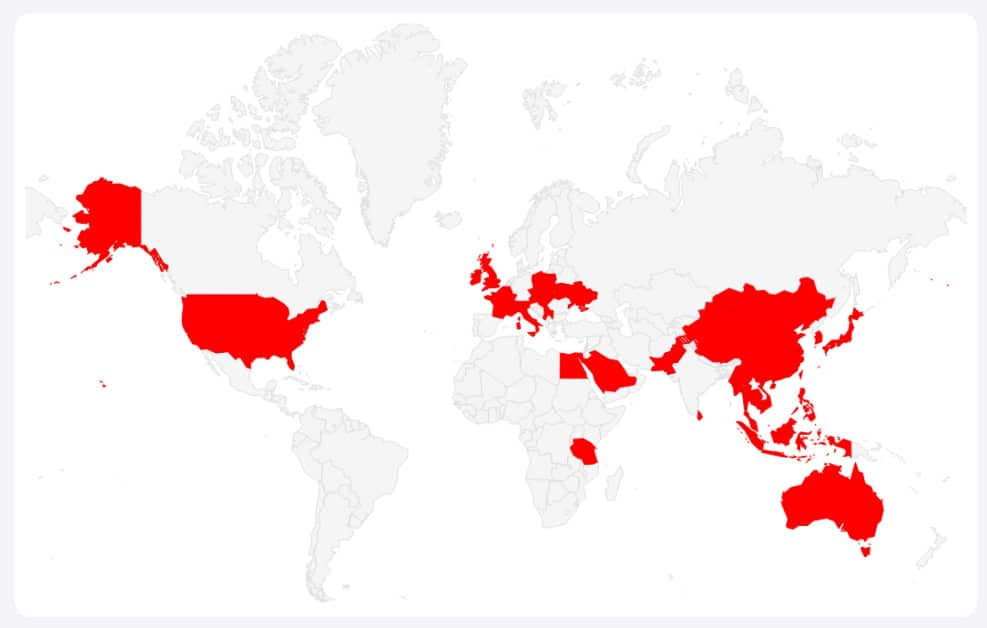

Op mondiaal niveau ziet Mandiant dat de SOGU-aanvallen specifiek op veel plekken voorkomen (zie afbeelding hieronder).

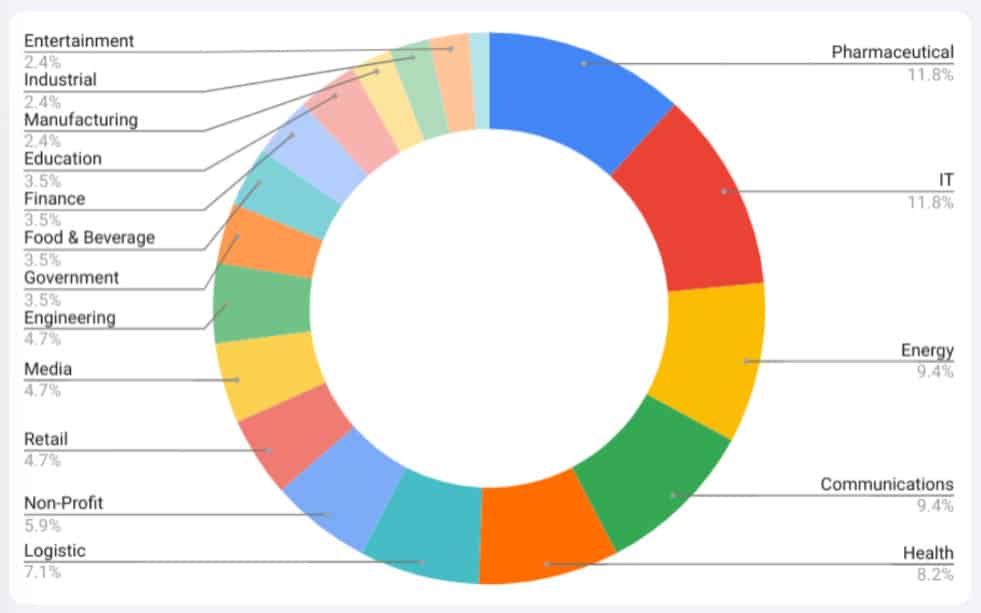

Daarnaast heeft Mandiant de sectoren uitgestipt waar de aanvallen plaatsvinden. Het gaat om een breed spectrum, met farmaceutica, IT en de energiesector als voornaamste slachtoffers.

Handmatige actie vereist, maar vernuft

In tegenstelling tot veel malware die gebruikmaakt van software-kwetsbaarheden, hebben we het hier over een aanlevering die afhankelijk is van een erg meewerkend slachtoffer of een kwaadwillende die fysiek bij een apparaat kan komen. Terwijl phishing-mail ook een doelwit moet belazeren, is die overtuigingskracht bij USB-drives nog iets moeilijker. Echter zullen er altijd individuen blijven die een drive onkritisch in hun apparaat duwen en een .exe opstarten, waarna een complex softwareproces zich voltrekt.

Bij Sogu kopieert de software zichzelf naar de C-schijf en naar de directory voor de bestaande flashdrive. Daarna worden gestolen documenten geëxfiltreerd via HTTP/HTTPS-verzoeken. Andere mogelijkheden zoals file execution, remote desktop-sessies en keylogging zijn denkbaar bij het gebruik van de Sogu-software.

SNOWYDRIVE werkt net wat anders: het vermomt de bestanden op de lokale schijf in een Kaspersky-mapje, waarna de componenten van de malware samenwerken om een backdoor te installeren. Data-exfiltratie is eveneens mogelijk met deze tool, maar ook onderzoek en het verwijderen van bestanden. Door andere legitieme processen na te doen, vermijdt het detectie.

Van willekeur afhankelijk

Mandiant verklaart niet direct waarom de aanvallen zo drastisch zijn toegenomen, maar mogelijk gaat het simpelweg om recent aangejaagde campagnes. Het feit dat printwinkels en hotels extra riskant zijn, verraadt al dat de aanvallers vaak bot zullen vangen. Wie de eigen apparatuur veiligstelt en niet zomaar een flashdrive erin zet, zal dus al een stuk sneller gevrijwaard zijn van deze soort aanval.

Lees ook: Nieuwe tool misbruikt kwetsbaarheid in Microsoft Teams